Ataque à DigiNotar pode (e deve) causar mudanças na segurança da web

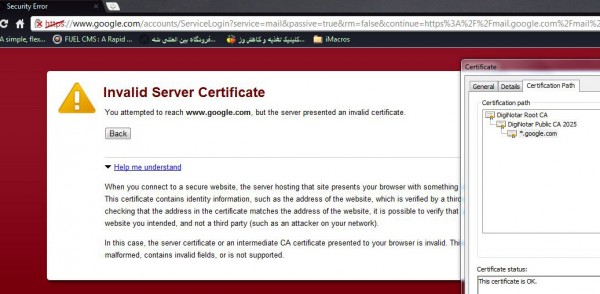

Na semana passada um usuário da internet no Irã chamado Ali Borhani recebeu um aviso do Chrome ao tentar logar no Google dizendo que o certificado de segurança era inválido. O certificado foi emitido em nome do Google, mas era menos do que legítimo. Tratava-se de uma tentativa de ataque do tipo MITM, que alguém monitora ou captura dados em uma conexão supostamente segura. Esse aviso gerou uma reação em cadeia que acabou culminando com a revogação de confiança da DigiNotar, que emitiu o certificado.

Hoje foi revelado que essa CA foi atacada por um hacker que já fez um nome na web. Chamado de Comodohacker, ele assumiu a autoria dos ataques em um texto publicado no pastebin ontem. Nesse texto ele mostra que teve motivos políticos para o ataque e revela que está só começando. E isso pode provocar uma mudança profunda na maneira como a segurança na web é tratada.

A história até agora

Entre os dias 10 e 27 de julho desse ano alguém (muito provavelmente o Comodohacker) conseguiu acesso aos servidores da DigiNotar e e gerou centenas de certificados SSL inválidos para diversos domínios. Não há números exatos mas estima-se que foram emitidos por volta de 300 certificados e 20 domínios diferentes. Como a empresa é uma CA, ela tem auditores e por isso uma grande parte desses certificados eram revogados com rapidez, algumas vezes até um dia depois de serem emitidos.

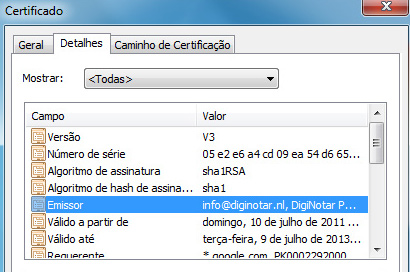

Mas um desses certificados falsos acabou passando despercebido e o auditor responsável por detectá-lo (que não teve seu nome divulgado) foi demitido. Esse certificado foi emitido em nome do Google, para o domínio google.com e trata-se do mesmo encontrado por Borhani no final de agosto, exibido na imagem acima. Essa falha serviu para expor enorme brecha de segurança da DigiNotar. Afinal de contas, uma CA que deixa passar mesmo um certificado SSL inválido perde completamente a confiança nos seus serviços.

Com a descoberta da emissão de certificados inválidos com os seus domínios, três grandes empresas da web, o Google, Mozilla e Microsoft liberaram algum tipo de atualização nos seus navegadores ou sistemas, junto de uma declaração aberta sobre esse ataque. Com a atualização dos navegadores, vários números seriais de certificados da DigiNotar foram revogados. Então qualquer site que use esses certificados vai exibir um aviso sobre a invalidade dele, dependendo de quão atualizado está o navegador.

Além disso, hoje a Microsoft e Mozilla emitiram mais uma atualização nos seus navegadores (no caso da Microsoft, para todos os seus sistemas ainda suportados), que revoga a confiança em todos os certificados da DigiNotar, sem exceção. Essa atitude foi tomada porque a DigiNotar não avisou às empresas que certos certificados foram revogados, o que acaba comprometendo a confiança da empresa. Essa atitude deve ser seguida por demais fabricantes de navegadores.

O estado atual

Ontem o Comodohacker assumiu a autoria dos ataques à DigiNotar, dizendo (em um inglês meio falho) que fez isso em nome de 8 mil bosnianos islâmicos mortos no chamado massacre de Srebrenica, em que o governo Holandês teria participado. A DigiNotar tem laços profundos com esse governo e por isso o hacker decidiu atacar uma entidade ligada à ele e tentar provocar algum prejuízo financeiro.

Aparentemente ele conseguiu. Tanto a DigiNotar e sua empresa-mãe Vasco publicaram diversos press-releases desde o final de agosto, assumindo que tiveram seus servidores atacados e revelando quais empresas tiveram certificados falsos emitidos com os seus domínios, causando um enorme prejuízo. Dentre essas empresas estão o Google, Microsoft, AOL, Skype, Twitter, Facebook e Yahoo, além de diversas CAs e outras entidades governamentais americanas.

Além disso, a DigiNotar é a principal empresa que emite certificados para transações entre instituições financeiras na Holanda. Com a revogação da sua confiança, o governo da Holanda se fez obrigado a mudar de CA, já que os certificados emitido pela DigiNotar seriam dados como inválidos depois das atualizações dos navegadores. Em termos de segurança online, a Holanda atualmente pode ser comparada a um navio pirata no meio de um motim.

Ainda não há muita clareza em como o hacker entrou nos servidores da DigiNotar, já que ele não revela detalhes. Mas no seu nada pretensioso texto ele diz que vai contar como fez mais tarde, afirmando “que é um dos hacks mais sofisticados de todo o ano” e que “vai servir de aula para o grupo LulzSec e Anonymous”.

O que pode acontecer

Além de assumir a autoria do ataque à DigiNotar, o hacker diz que tem acesso a quatro outras CAs de grande renome, podendo potencialmente emitir mais certificados SSL inválidos. E tudo o que é necessário para que uma dessas CAs perca a confiança é que uma dessas empresas deixe escapar um único certificado inválido para que a história da DigiNotar se repita.

Agora imagine esse cenário bastante pessimista: se uma dessas CAs invadidas é a responsável pelos certificados de segurança de grandes sites, como o Facebook, Google ou Microsoft. Ou pior ainda, se for responsável pelos certificados SSL de grandes bancos ou instituições financeiras. Assim que a confiança dessa CA for revogada, os certificados param de funcionar e todos os usuários que dependem de uma conexão segura ficam a ver navios.

Eu repito: esse cenário é extremamente pessimista, já que as criadoras de navegadores iriam, provavelmente, coordenar suas atualizações com os sites de alto tráfego, para impedir que o acesso a eles fosse comprometido. Mas a chance desse cenário acontecer ficou um pouco menos improvável depois que o hacker avisou que as quatro CAs as quais ele alega ter acesso são consideradas “high-profile“.

O que as CAs devem fazer agora (ou ao menos o que esperamos que elas façam) é aumentar ainda mais a segurança dos seus servidores, impedindo que o hacker tente emitir certificados falsos em nome de grandes empresas ou instituições. Por que se ele conseguir, uma boa dose de problemas, caos e confusão pode acabar surgindo na web e potencialmente fora dela, como está acontecendo atualmente na Holanda.

O agravante do Windows Update

A Microsoft foi informada da emissão de certificados falsos com seu domínio, mas há um agravante. Além de ter como alvo o endereço .microsoft.com, o hacker também emitiu certificados terminando com .update.windows.com, site usado pela Microsoft para enviar atualizações automáticas para usuários do seu sistema, o que levou a Microsoft a garantir nesse post que o seu sistema de atualizações não estava vulnerável.

Mas em outro texto no pastebin liberado hoje o hacker diz que tal declaração é falsa. Ele garante que já conseguiu fazer a engenharia reversa completa do protocolo usado pelo Windows Update, incluindo a maneira como ele lê arquivos XML e confere a veracidade dos pacotes baixados.

Em teoria o que isso quer dizer é que, caso ele tenha um certificado para o domínio update.windows.com ou um desses caia nas mãos erradas, seria possível emitir um Windows Update falso em uma determinada rede de computadores, incluindo malware, vírus ou qualquer outro tipo de arquivo nesse update. Por causa do certificado, a conexão com o Windows Update seria dada como válida e o arquivo baixado e instalado.

Como sempre, leve em consideração de que se tratam de declarações de um hacker, que podem ser menos legítimas do que realmente são.

O que fazer?

Por enquanto a recomendação é a de sempre: manter sempre seus navegadores e sistemas atualizados. Não se viu ainda na web nenhuma tentativa de ataque a computadores com Windows por meio de uma atualização falsa ou a instalação de extensões maliciosas no navegador Firefox, embora ambas as alternativas sejam possíveis.

O que sabemos até agora é que certificados SSL com o domínio .google.com foram usados, supostamente pelo governo iraniano, para espionar usuários da internet no país. Em um determinado dia cerca de 300 mil conexões supostamente seguras com o Gmail podem ter sido interceptadas por meio de um ataque MITM no Irã, de acordo com dados da própria DigiNotar.

Se por ventura algum certificado desse tipo for usado em algum site, os navegadores mais recentes vão avisar que ele é inválido, como o da imagem acima, deixando o acesso por conta do próprio usuário. E nesse caso só segue em frente aqueles que estiverem certos de que querem arriscar a segurança dos seus dados.

Com informações: CNET, F-Secure blog, ISC Diary (1) e (2).

![Como é possível invadir um celular? [proteja-se]](https://files.tecnoblog.net/wp-content/uploads/2019/07/cyber-security-2765707_1280-340x191.jpg)

![Como funciona o roubo de WhatsApp por QR Code [QRLJacking]](https://files.tecnoblog.net/wp-content/uploads/2019/07/social-media-2786261_1280-340x191.jpg)