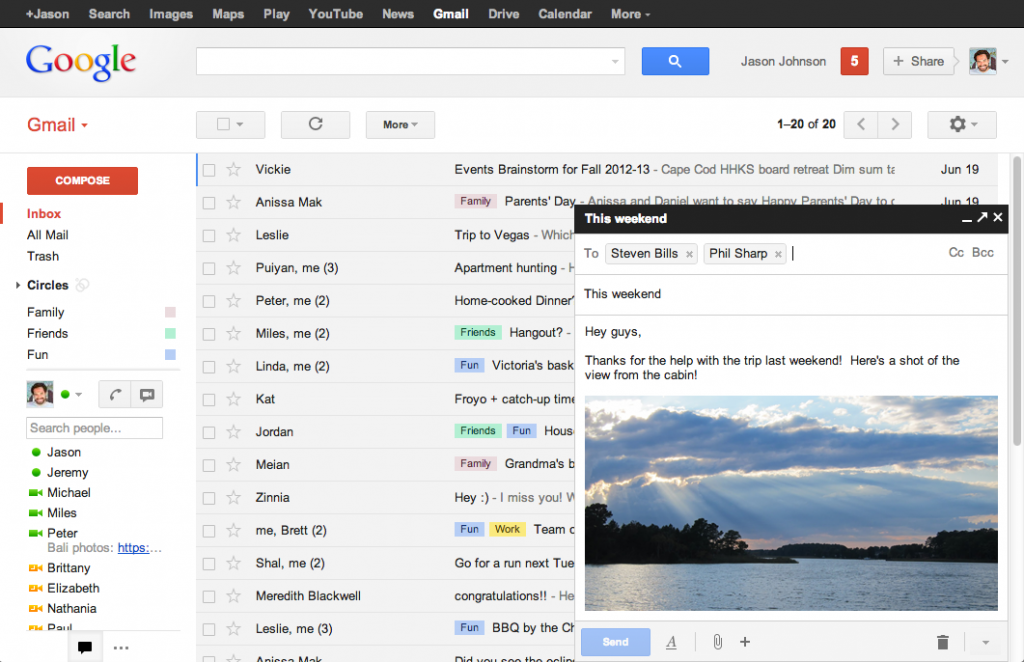

O Google acaba de anunciar que o Gmail está mais seguro. A conexão HTTPS, que transmite as informações de maneira criptografada, existia desde que o serviço foi lançado, se tornou padrão em 2010 e agora sempre será usada quando você for verificar suas mensagens. E há mais uma mudança: a partir de agora, os dados do Gmail também serão transferidos criptografados entre os datacenters do Google.

Apesar de não citar a NSA pelo nome, o Google afirma no anúncio que as mudanças de hoje estavam no topo da lista de prioridades da empresa depois das revelações do ano passado, fazendo referência às denúncias da espionagem norte-americana que vieram a público em junho de 2013 por Edward Snowden.

Como o Google possui vários servidores ao redor do mundo, uma das táticas da NSA para interceptar informações de milhões de usuários era monitorar a conexão entre os datacenters da empresa. Agora que tudo será transferido por meio de uma conexão criptografada, a NSA não poderá mais ter acesso aos dados. Ou, pelo menos, terá mais dificuldade.

Ao obrigar o uso do HTTPS, as informações dos usuários desatentos ficarão mais protegidas quando eles acessarem o Gmail através de uma rede Wi-Fi pública, por exemplo. Além disso, o Google recomendou a todos que usem senhas fortes e ativem a verificação em duas etapas.

O Google acrescentou que o Gmail permaneceu disponível por 99,978% do tempo em 2013, o que significa menos de duas horas de interrupção de serviço no ano inteiro. Curiosamente, o anúncio foi feito logo após o Hangouts e o planilhas do Google terem passado por um problema que deixou os serviços instáveis por pelo menos duas horas na última segunda-feira (17).

![Como colocar o Gmail em português [PC, Android e iOS]](https://files.tecnoblog.net/wp-content/uploads/2020/12/gmail-portugues1-340x191.jpg)

![Como salvar contatos do celular no Gmail [Importar e exportar]](https://files.tecnoblog.net/wp-content/uploads/2020/11/yogas-design-J6Qn9sE4aKM-unsplash-700x394.jpg)