Firefox recebe reclamação por avisar que página de login insegura é insegura

A Mozilla recebeu uma reclamação inesperada sobre um recurso do Firefox: o navegador estava informando que uma página de login insegura era… insegura. A queixa partiu do administrador de um portal de notícias especializado em gás e petróleo, que afirmava que o aviso de segurança foi colocado “sem permissão” no sistema de gerenciamento de conteúdo do site.

Tem tanta coisa errada que eu nem sei por onde começar.

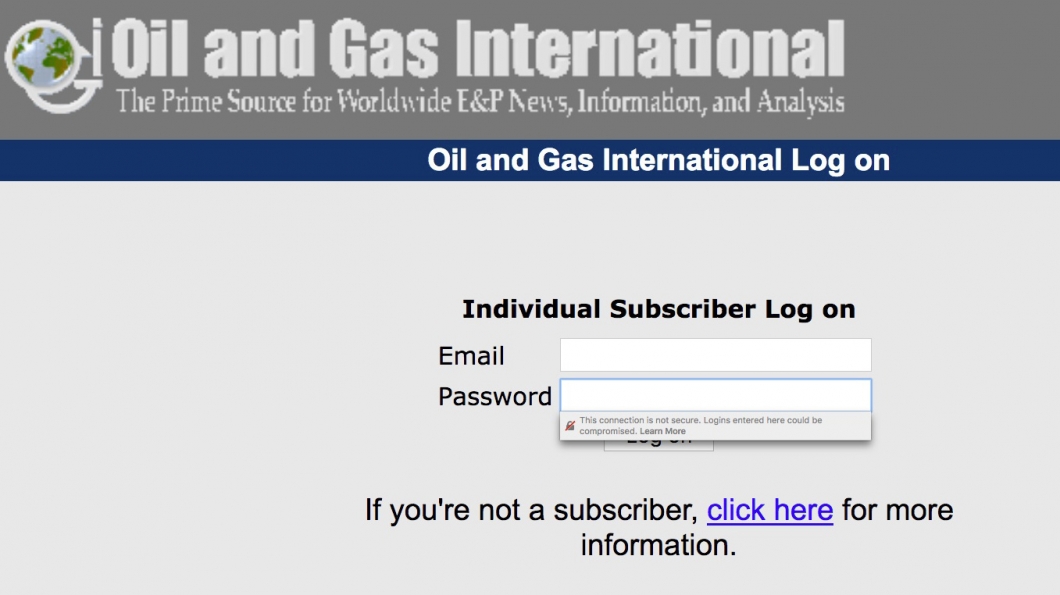

Sempre que alguém entrava no formulário de login do Oil and Gas International, o Firefox mostrava um aviso embaixo do campo de senha: “Esta conexão não é segura. Logins inseridos aqui podem ser comprometidos”. Obviamente, isso não é um bug: o Chrome também mostra um aviso mais discreto, na barra de endereços, quando campos de senha ou cartões de crédito estão em uma página sem HTTPS.

A reclamação já foi removida do sistema de bugs da Mozilla, mas o Ars Technica obteve a mensagem, que dizia o seguinte: “Seu aviso de senha e/ou login inseguro aparecendo automaticamente no login do meu site, Oil and Gas International, é indesejado e foi colocado lá sem nossa permissão. Por favor, remova-o imediatamente. Temos nosso próprio sistema de segurança e ele nunca foi violado em mais de 15 anos. Seu aviso está causando preocupação em nossos assinantes e prejudica o nosso negócio”.

Claro que a história não para por aí: a página de assinatura do site de notícias, que solicita o número, código de segurança e validade do cartão de crédito do usuário, não é HTTPS. Todas essas informações sensíveis são transmitidas pela rede sem criptografia e podem ser roubadas por uma pessoa que estiver interceptando a conexão.

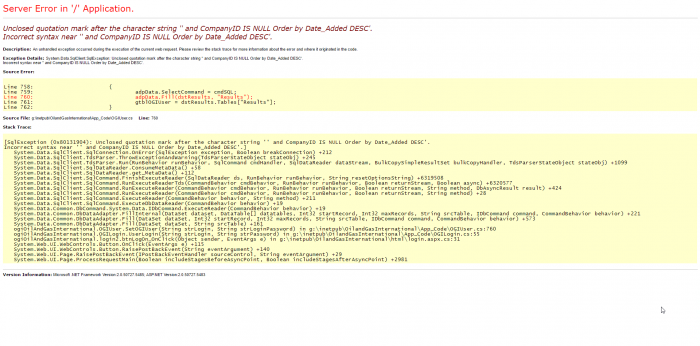

Tem mais: usuários do Reddit descobriram que o portal era vulnerável a ataques de SQL Injection. Bastava inserir uma aspa simples em um dos campos para que um erro detalhado do ASP.NET surgisse, revelando parte da estrutura do site. No momento em que escrevo este parágrafo, qualquer tentativa de login resulta em uma mensagem de erro de banco de dados, indicando que possivelmente alguém deletou a tabela de usuários do site.

Acho que o contador de 15 anos foi zerado.