Você deveria desativar este recurso antigo e inseguro do Windows

Existe um protocolo, ativado por padrão no Windows, que tem mais de 30 anos e é extremamente suscetível a ataques. Uma de suas vulnerabilidades permitiu os ataques do WannaCry e Petya, que infectaram milhares de computadores em todo o mundo.

Trata-se do SMB v1 (Server Message Block versão 1), antiga tecnologia usada para compartilhar arquivos em uma rede. E, recentemente, pesquisadores mostraram que uma falha nesse protocolo permite derrubar uma máquina com Windows através de um ataque de negação de serviço.

Pesquisadores da RiskSense fizeram a demonstração na conferência DefCon usando um Raspberry Pi — e ele poderia “derrubar o servidor mais robusto”, diz Sean Dillon, que faz parte da equipe, ao Threatpost.

A vulnerabilidade, chamada de “SMBloris”, não requer um computador potente para ser explorada. Ela existe há vinte anos e está presente em sistemas operacionais desde o Windows 2000, incluindo o Windows 10.

A resposta da Microsoft? Ela não vai corrigir esse bug. A empresa diz que as portas do SMB v1 não deveriam ficar expostas na internet, e precisam ser protegidas por um firewall.

Além disso, a Microsoft está finalmente começando a desativar o SMB v1. Ele será desinstalado por padrão no Windows 10 Fall Creators Update e no Windows Server 2016 RS3 na maioria das circunstâncias.

Funcionários da própria Microsoft recomendam publicamente que você desative esse protocolo. No blog oficial da empresa, o gerente de programação Ned Pyle escreveu no ano passado: “pare de usar o SMB1. Pare de usar o SMB1. PARE DE USAR O SMB1!”.

Não faltam motivos para tanto: o SMB v1 não é seguro (ele não tem suporte a criptografia!); não é eficiente para comunicação em rede; e não é sequer necessário na maioria dos casos. Versões mais recentes, como SMB v2 e v3, são mais recomendáveis.

São raros os cenários em que ainda se usa a primeira versão do protocolo:

Ou seja, desativar o SMB v1 provavelmente não vai afetar você, e pode deixar seu computador um pouco mais seguro. É um método recomendado por Ned Pyle; pela própria Microsoft; e por Ed Bott, jornalista que cobre a empresa há décadas.

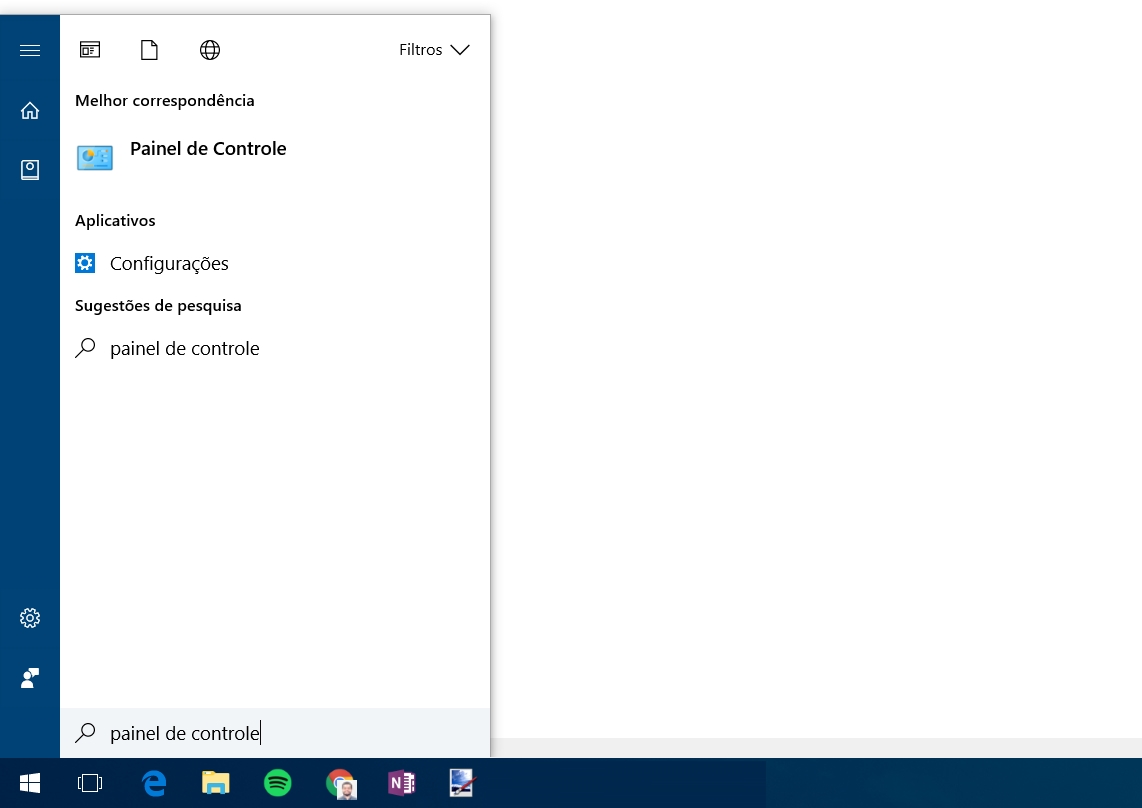

E fazer isso é simples. Primeiro, abra o menu Iniciar, digite “Painel de Controle” e pressione Enter:

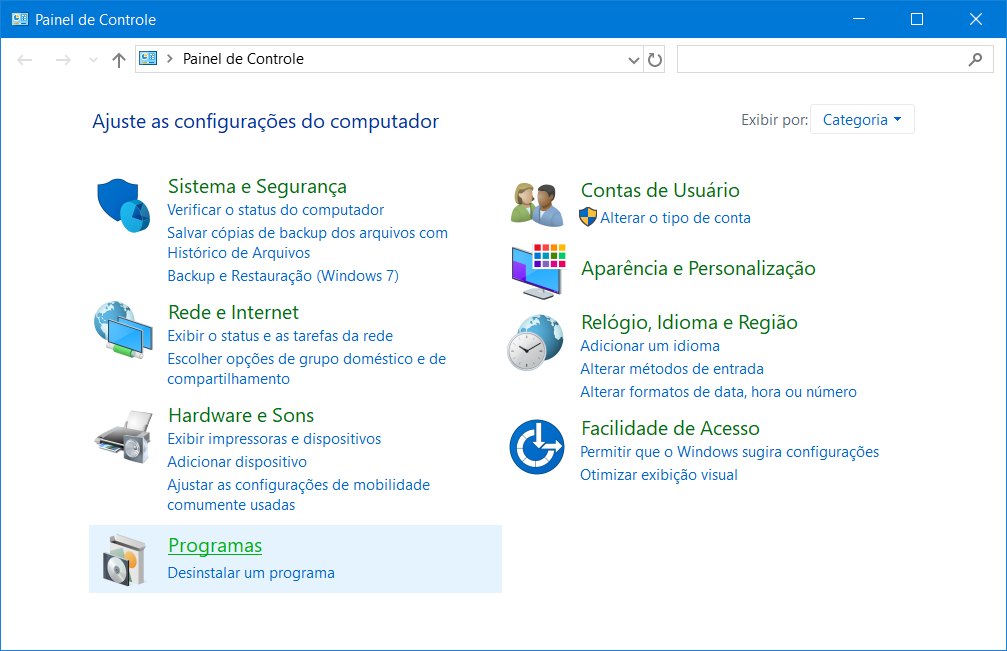

Clique em Programas:

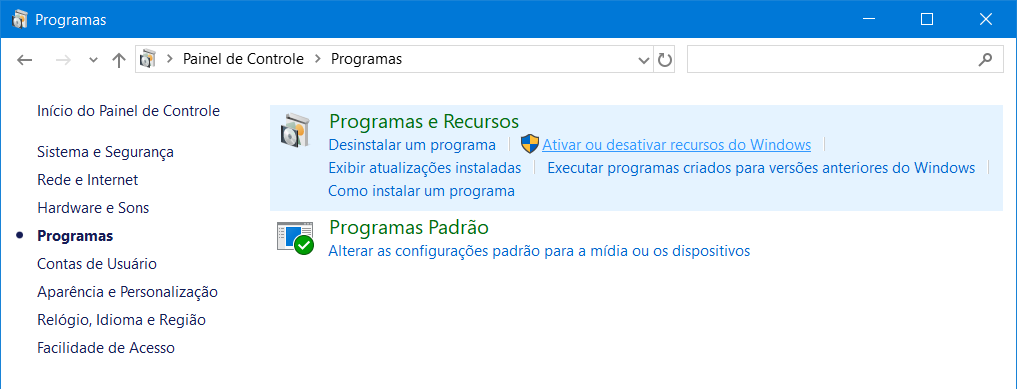

Clique em “Ativar ou desativar recursos do Windows”:

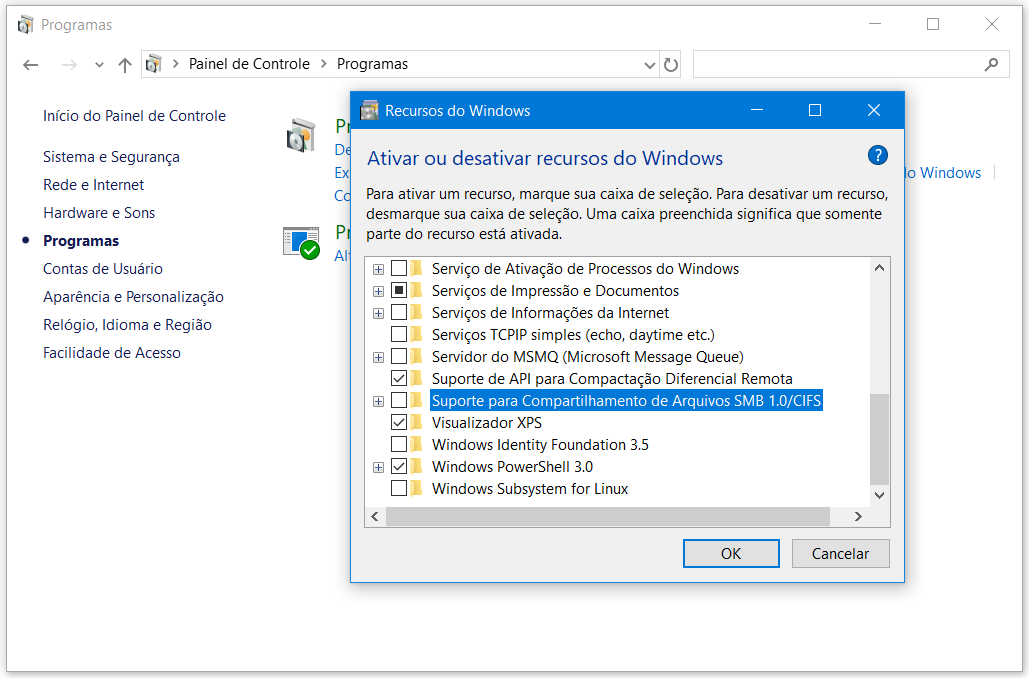

Desça a lista para encontrar a opção “Suporte para Compartilhamento de Arquivos SMB 1.0/CIFS” e clique na caixa ao lado para desativá-la. Clique em OK.

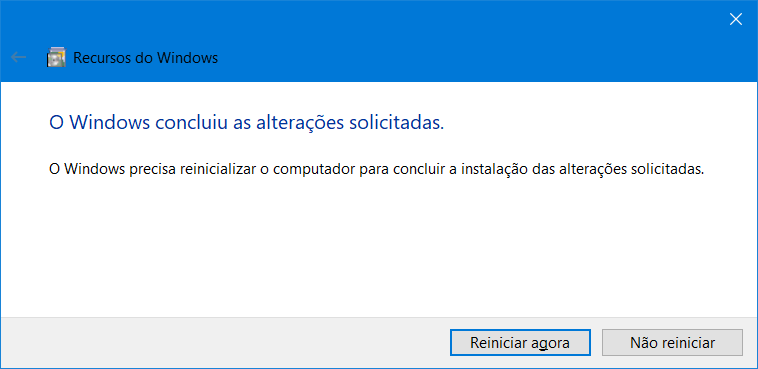

Por fim, escolha se você quer reiniciar o computador agora ou depois para aplicar as mudanças.

Caso você administre a rede de uma empresa, use este comando para ver se algum computador exige o SMB v1:

Set-SmbServerConfiguration -AuditSmb1Access $true

Se não for o caso, use este módulo do PowerShell para detectar quais computadores estão com o SMB v1 ativado; e desative-o através de uma diretiva de grupo seguindo estas instruções.

Sim, a Microsoft vai desativar o SMB v1 na maioria dos casos com o Windows 10 Fall Creators Update. Mas se você quiser fazer isso agora, ou se estiver em versões anteriores do Windows, já sabe como proceder.

Com informações: SlashGear.