Como se proteger contra a falha que deixou o Wi-Fi vulnerável

PCs e smartphones já estão recebendo atualizações; também é importante configurar o seu roteador de forma mais segura

PCs e smartphones já estão recebendo atualizações; também é importante configurar o seu roteador de forma mais segura

16 de outubro de 2017 é uma data importante para a segurança digital: 13 anos depois de ser lançado, o protocolo WPA2, que protege quase todas as redes modernas de Wi-Fi no mundo, teve sua primeira grande vulnerabilidade divulgada. As falhas permitem interceptar a conexão entre o dispositivo e o roteador, roubando informações sensíveis ou até mesmo injetando conteúdo malicioso. E agora?

É difícil entender a abrangência de uma falha tão grave, então vamos deixar mais claro: o ataque funciona contra todas as redes modernas de Wi-Fi protegidas. As vulnerabilidades estão no protocolo WPA2, não em implementações ou dispositivos específicos. Portanto, embora alguns sistemas operacionais possam ser mais afetados que outros, todos estão no mesmo barco.

Leia mais: Sua rede Wi-Fi protegida está oficialmente desprotegida

Embora a falha esteja no protocolo, é possível implementar um mecanismo de segurança adicional sem quebrar nenhuma compatibilidade com as redes existentes (não é necessário um “WPA3”). Por isso, algumas empresas já estão distribuindo correções:

Caso seu computador, smartphone ou outro dispositivo conectado esteja atualizado, isso deve evitar a interceptação de dados. No entanto, isso não protege todos os aparelhos conectados à rede: smartphones com Android e certos dispositivos inteligentes, como câmeras de segurança, talvez nunca recebam uma atualização. Então, também é importante instalar uma correção no seu roteador Wi-Fi.

Por enquanto, as correções liberadas se limitam a roteadores de nível corporativo, como os da Ubiquiti. Mas é bom verificar se a fabricante do seu roteador já tem um firmware novo para o seu modelo. Para facilitar, estes são os links para as páginas de suporte das principais marcas:

E se você não recebeu nenhuma atualização nem no seu dispositivo, nem no seu roteador? Nesse caso, há algumas soluções pouco triviais para usuários comuns:

Como a falha torna possível resetar uma segunda chave de criptografia que protege os dados de uma conexão Wi-Fi com WPA2, não adianta:

Em sites de tecnologia mais especializados, como o TB, é comum que usuários avançados pensem que estão protegidos por adotarem algumas técnicas de segurança. Na verdade, como mostra o Decent Security, as seguintes práticas dão apenas uma falsa sensação de proteção:

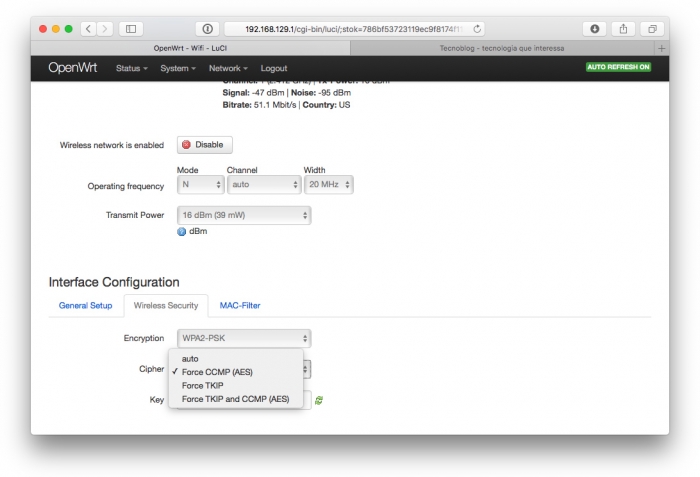

Apesar de a falha afetar o protocolo WPA2 como um todo, existem algumas tecnologias que tornam o problema ainda pior. Se você utiliza autenticação por TKIP, por exemplo, as vulnerabilidades permitem não apenas interceptar a conexão, mas também injetar conteúdo malicioso sem que você saiba.

Então, acesse a página de administração do seu roteador (normalmente https://192.168.1.1 ou https://10.1.1.1) e:

Siga as instruções e relaxe, porque ficar mais nervoso não vai resolver o seu problema. Eis uma música calma: