O maior ataque DDoS já registrado teve como alvo o GitHub

1,3 Tb/s de tráfego sem usar botnet

1,3 Tb/s de tráfego sem usar botnet

O GitHub é a maior plataforma de hospedagem de código-fonte no mundo. Trata-se de um recurso essencial para milhões de programadores, permitindo colaborar em projetos privados ou de código aberto.

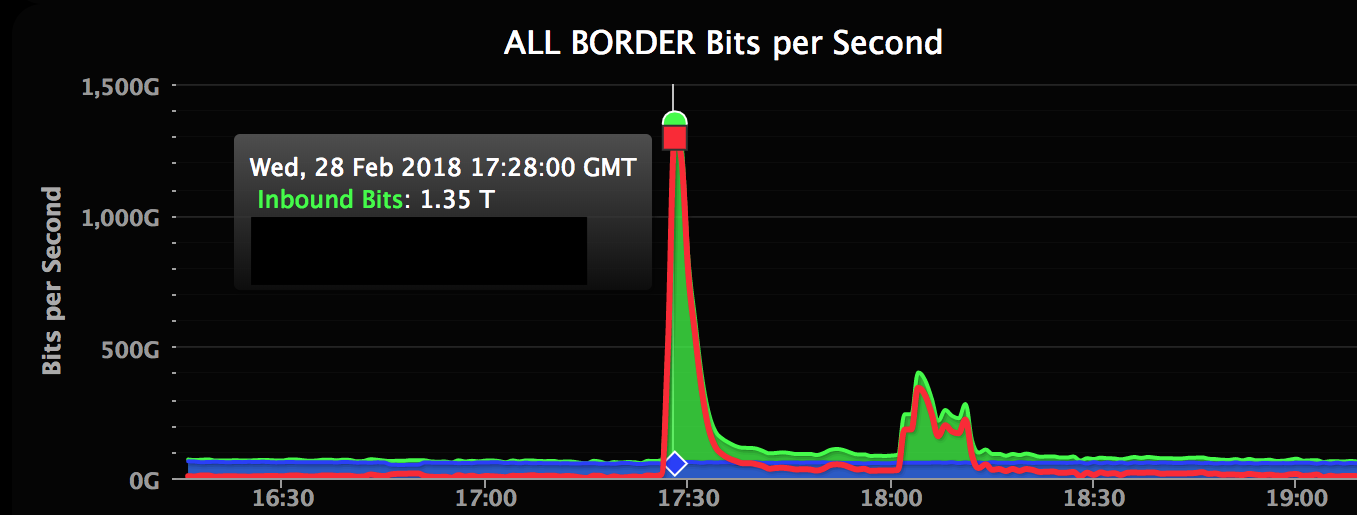

Nesta quarta-feira (28), o GitHub passou pelo maior ataque DDoS já registrado. Foi 1,35 terabit por segundo de tráfego usando um método que não requer botnet.

Os motivos do ataque ainda são desconhecidos. Depois da primeira onda de 1,3 Tb/s, que derrubou o site por apenas seis minutos, veio uma segunda onda de 400 Gb/s. A Akamai protegeu o site, encaminhando o tráfego para centros de depuração.

Até então, o maior ataque DDoS havia sido registrado em 2016. A Dyn, uma das principais fornecedoras de serviços de DNS, teve que lidar com picos de 1,2 Tb/s. Isso causou instabilidade em diversos serviços na época, incluindo Twitter, Spotify e SoundCloud. O estrago foi causado por uma botnet feita para derrubar servidores de Minecraft.

O GitHub também já teve que lidar com ataques DDoS massivos. Em 2015, a plataforma enfrentou uma enxurrada de tráfego durante seis dias seguidos.

Acredita-se que hackers da China estavam por trás disso. Devido a um código malicioso, milhões de chineses carregavam sem saber o repositório do GreatFire.org, para combate à censura; e o repositório da edição em mandarim do New York Times.

Isso é um problema, já que o GitHub é vital para muitos desenvolvedores. Ele tem 20 milhões de usuários e 57 milhões de repositórios. Como aponta Matteo Gavagnin no Twitter, ele hospeda repositórios dos quais dependem a maioria dos gerenciadores de pacotes ou de dependências — como npm, bower, yarn, gems e cocoapods.

Como ocorreu o ataque mais recente ao GitHub? Primeiro, é preciso conhecer o memcached: trata-se de um sistema distribuído de cache usado por servidores para acelerar redes e sites. Ele é feito apenas para computadores que não estão expostos à internet, porque não exige autenticação.

No entanto, existem atualmente mais de 50 mil servidores vulneráveis na internet, segundo a Akamai. O problema é que, da forma que o memcached funciona, ele pode ser usado para ataques DDoS.

“15 bytes de solicitação podem desencadear uma resposta de 134 KB enviada para o alvo. Este é um fator de ampliação de 10 mil vezes! Na prática, vimos uma solicitação de 15 bytes resultar em uma resposta de 750 KB (é uma amplificação de 51.200x)”, explica a Cloudflare.

Isso acontece porque, quando um sistema com o memcached recebe uma solicitação “get”, ele coleta os valores solicitados da memória e envia tudo em um fluxo ininterrupto.

Um hacker pode, então, invadir um servidor exposto e colocar um arquivo grande, para depois solicitá-lo com o comando “get”. O destino será o endereço IP do alvo, que receberá uma quantidade absurda de tráfego.

Faça isso com vários servidores, e você tem um ataque distribuído de negação de serviço, ou DDoS. É o que ocorreu com o GitHub.