A cibersegurança da Internet das Coisas, um risco ignorado

Aparelhos IoT têm sido alvo de ataques e manipulação remota; veja sete dicas simples para se proteger e ter mais segurança

Aparelhos IoT têm sido alvo de ataques e manipulação remota; veja sete dicas simples para se proteger e ter mais segurança

A cena poderia perfeitamente ter sido retirada de um filme de terror dos anos oitenta. Uma criança, sozinha em seu quarto, pergunta para o vazio em voz alta: quem é você? O vazio aparentemente lhe diz: eu sou seu melhor amigo, eu sou Papai Noel. Visivelmente tensa, a criança grita pela mãe, no que a voz responde: eu sou Papai Noel, você não quer ser minha melhor amiga? E continua: você pode bagunçar seu quarto. Você pode quebrar sua TV. Você pode fazer o que quiser. Mas, não se trata de cena de filme de terror, nem de ficção científica.

A narrativa acima é algo que aconteceu de verdade, em dezembro de 2019, na casa de uma família em que a mãe havia visto uma câmera, achado legal, comprado e instalado, sem tomar nenhum cuidado adicional. E, a explicação para o que aconteceu, já está se tornando prosaica… um hacker invadiu um aparelho conectado à internet, no caso uma câmera de segurança smart Ring, e resolveu pregar a peça na garota que, felizmente, chamou pela mãe.

A Internet das Coisas (ou IoT – Internet of Things), compreende todos os eletrônicos que utilizam a rede para se comunicar entre si ou com serviços e/ou com usuários. Em síntese, qualquer coisa ou objeto conectado à internet que não seja uma peça de infraestrutura*, nem um computador, nem tablet, nem smartphones. E é um mundo de aparelhos eletrônicos.

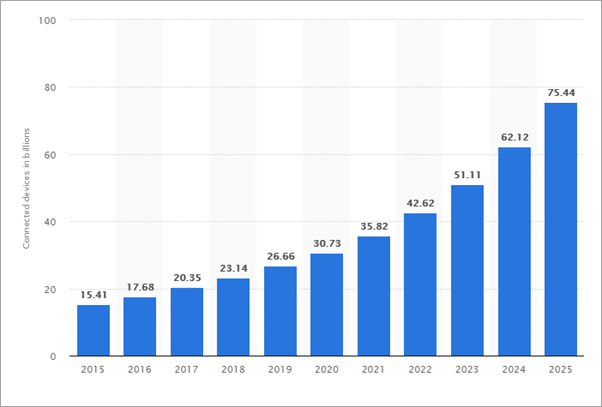

Enquanto em 2019 o trio computador/tablet/smartphone totaliza uma contagem um pouco inferior à sete bilhões de aparelhos em todo o mundo, a IoT conta com mais de 26 bilhões de aparelhos ativos (conectados), devendo passar dos 30 bilhões já no final deste ano (2020).

E aí, a coisa começa a ficar feia.

De acordo com o Norton LifeLock Cyber Safety Insights Report (2018), pelo menos um terço dos brasileiros (34%), nem ao menos sabem que seus aparelhos que fazem parte da IoT podem ser atacados por atores mal-intencionados. E isso — ataques — pode acontecer por uma enorme variedade de motivos, como desatenção, descuido ou desleixo do fabricante.

Algumas startups, até por operarem de forma muito enxuta e com pressa de lançar logo seu produto, podem não ter o cuidado necessário com os dados de seus clientes. A Wyze, que tal como a Ring também fabrica de câmeras conectadas, deixou os dados — inclusive financeiros —, de 2,4 milhões de clientes em uma base de dados não-criptografada e desprotegida.

Mas, este tipo de prática não é exclusividade apenas de pequenas startups. Há algum tempo, uma grande rede social fez algo muito parecido com os dados de cerca de 600 milhões de usuários. O Facebook armazenou centenas de milhões de senhas de usuários em texto puro.

Outro ponto é o uso de códigos ou pedaços de códigos de terceiros, que tenham falhas que só são identificadas depois que o aparelho já estar no mercado. E, como a atualização de alguns destes aparelhos é um pouco mais complicada e arriscada, já que uma falha no processo pode tornar o aparelho inútil, algumas empresas preferem ignorar ao máximo o problema.

Existe um tipo de sistema operacional, por exemplo, que se chama “embarcado”. São sistemas operacionais “depenados” ao máximo, mantendo apenas o que é essencial ao funcionamento do aparelho. Faz-se isso para que se possa usar menos espaço de armazenamento, menos processamento e para que o aparelho consuma menos energia e dure mais tempo com uma única carga de bateria.

O Kindle é um bom exemplo, ele usa uma versão extremamente enxuta do Linux para que funcione apenas o que é necessário. Um dos sistemas embarcados mais antigos e populares do mundo se chama VxWorks, utilizado em aparelhos que vão de micro-ondas a sondas espaciais (a Mar Rover usa), passando por máquinas de ressonância magnética, carros e aviões.

O VxWorks sobreviveu por 32 anos utilizando o que se chama de “segurança por obscuridade”. Ou seja, era seguro porque só existia em sua versão compilada para leitura por máquinas, com o código fonte guardado a sete chaves. Até que um dia alguém conseguiu reverter a compilação, ler o código fonte e encontrar uma falha justamente na parte que lida com os dados que vem da rede.

Claro, ninguém vai montar uma estação de rádio para atacar a Mars Rover, mas ao longo de 2019 foram detectados ataques feitos a máquinas de ressonância em alguns hospitais. A coisa é tão séria que o Homeland Security, departamento de segurança interna dos EUA, soltou um alerta a respeito disso.

Mas, calma. Fica, ainda, um pouco pior.

Existe pelo menos uma ferramenta relativamente popular — quem assistiu Mr. Robot talvez já a tenha visto em ação —, chamada shodan.io, que tem a função de fazer buscas por aparelhos conectados. Em seu site lê-se: “Websites são apenas uma parte da intenet. Existem usinas de energia, Smart TVs, refrigeradores e muitos mais que podem ser encontrados com o Shodan!”.

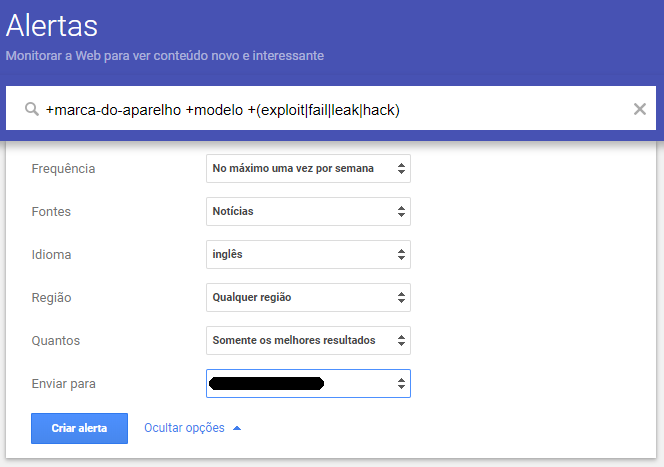

Ou seja, a IoT — todo o mundo cibernético, aliás —, está cercada de falhas humanas, tecnológicas e até mesmo por gente que ganha dinheiro criando ferramentas para que estas falhas sejam exploradas. Cabe ao usuário saber se defender. Na realidade, não chega nem a ser algo difícil, mas demanda atenção e um pouco de disciplina. Então, vão aqui alguns pontos que devem ser observados para garantir a segurança de seus aparelhos conectados.

A moral da história é: só você pode garantir sua segurança cibernética.

Lembre-se, use um gerenciador de senhas.

*por infraestrutura, leia-se: roteadores, e outros equipamentos de rede que estão na internet, mas não são considerados como parte da Internet das Coisas.