FBI versus Apple, é muito mais que FBI versus Apple

Com uma frequência cada vez maior, a questão da criação e portas dos fundos para criptografia volta à tona

Com uma frequência cada vez maior, a questão da criação e portas dos fundos para criptografia volta à tona

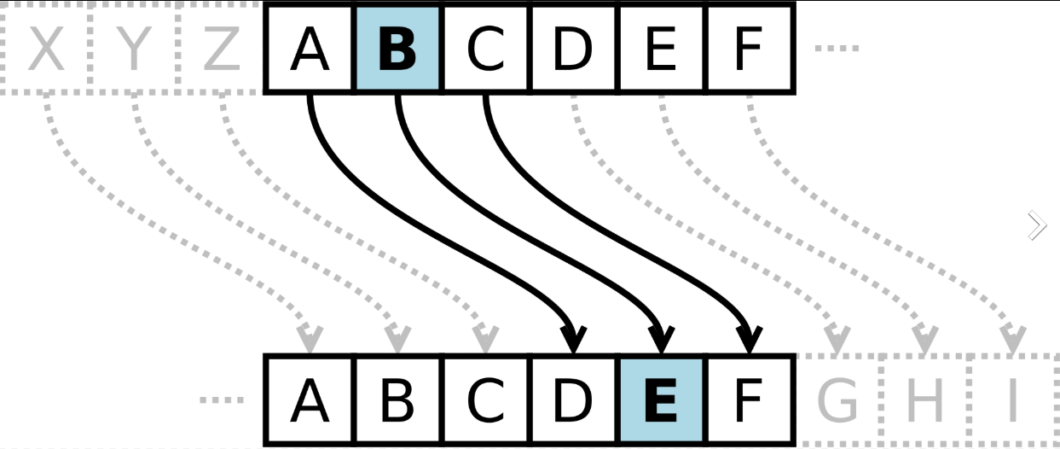

Criptografia não é algo novo, ainda na Roma Antiga a “Cifra de César” era usada para tornar ilegíveis as mensagens que eram enviadas para os líderes dos exércitos romanos nos campos de batalha. Era algo rústico, que consistia basicamente em deslocar as letras do alfabeto, ou seja, se fosse uma cifra com valor 3, o “A” se transformaria em “D”, o “B” em “E” e assim por diante, veja a imagem abaixo, que deixa mais clara a operação.

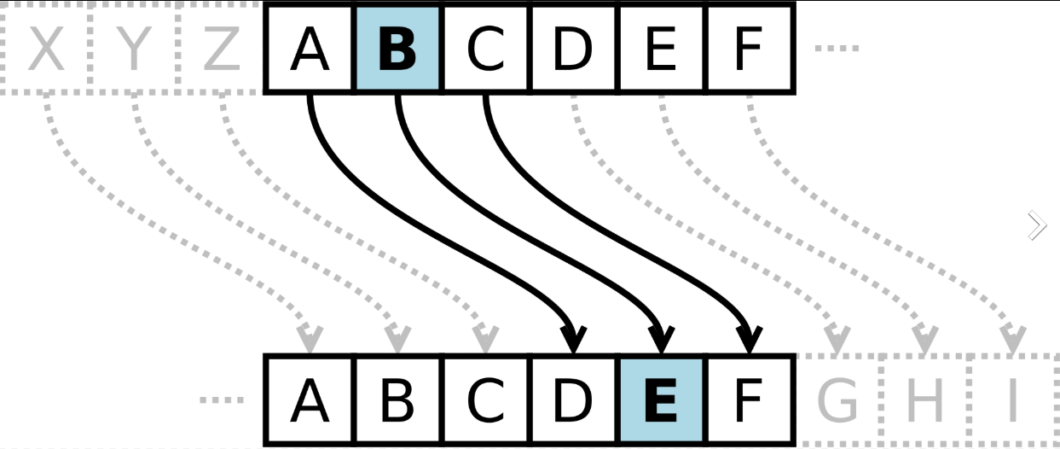

Um dos mais famosos exemplos recentes de criptográfica simétrica, foi a Máquina Enigma, utilizada pela Alemanha na Segunda Grande Guerra. No filme “O Jogo da Imitação”, pode-se ver uma versão romantizada de como a Enigma foi “decifrada” em Bletchley Park, por Alan Turing e companhia (no mundo real, foi um criptógrafo polonês, que sentou os fundamentos que posteriormente seriam utilizados para “quebrar” a criptografia da Enigma, antes mesmo da Guerra, e isso está na biografia de Turing).

Foi graças a este feito, que os ingleses conseguiram compensar sua gritante inferioridade numérica em relação aos alemães, operar em vários fronts diferentes e passar importantes dados de inteligência para a União Soviética. Ou seja, por mais avançada que fosse a Enigma, a tecnologia dos anos 1940 foi suficiente para quebrá-la.

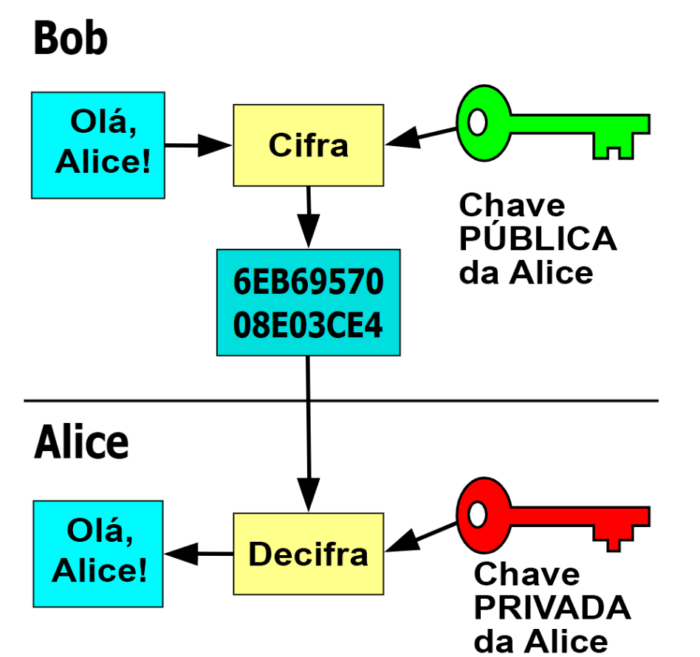

Foi só em meados dos anos 1970, que surgiu a criptografia de chave pública ou criptografia assimétrica. Este tipo de criptografia tem duas vantagens: a primeira é que a chave que é utilizada para tornar o texto ilegível é diferente da chave utilizada para tornar o texto legível e a segunda vantagem é que você pode certificar-se de que apenas a pessoa certa poderá decifrar o texto.

Veja, cada indivíduo que usa a criptografia de chave pública tem duas chaves. A primeira é privada, um segredo que não pode ser compartilhado com ninguém, esta chave privada será um número enorme (veja nota abaixo), que será usado em uma complexa equação matemática para criar uma sequência hexadecimal, a chave pública que, como diz o nome, deve ser compartilhada com as pessoas em seu círculo e é utilizada para criptografar algo que só você, com sua chave privada poderá decriptar.

O que é chave privada?

A chave privada é um número. Algumas tecnologias, entretanto, usam algoritmos para transformar textos em números do tamanho escolhido para chave. Por exemplo: você quer que a frase “123mudar” vire uma chave privada de 4096 bits, isso é possível. Desaconselhável, mas possível.

Vejamos um exemplo prático. O WhatsApp utiliza criptografia assimétrica. Cada usuário que utiliza o serviço tem uma chave privada em seu telefone, e seus contatos recebem sua chave pública. Quando alguém quer lhe enviar uma mensagem, o WhatsApp deste alguém vai criptografar a mensagem com sua chave pública e te enviar, o seu WhatsApp irá receber a mensagem e decifrar. Ninguém no meio do caminho, consegue ler a mensagem (salvo no caso de o WhatsApp resolver sequestrar sua chave privada).

O mesmo pode acontecer com sistemas de armazenagem criptografados. Os Androids utilizam diferentes padrões de criptografia, que vão desde a criptografia de toda a unidade de armazenagem, até a criptografia de arquivos individuais, a depender da versão do sistema operacional.

Os aparelhos da Apple, entretanto, têm uma peculiaridade: eles utilizam chave assimétrica baseada em um identificador único que está presente hardware do aparelho. Ou seja, ele vem criptografado de fábrica, e a criptografia não tem a ver com sua senha. Mas eu considero que tal medida tomada pela Apple, desde os tempos do iPhone 3GS, tem mais a ver com a estratégia de obter “segurança por obscuridade” do iOS, que propriamente com a proteção ao usuário. Tanto é que a Apple atendeu ao Governo Norte Americano e desistiu de oferecer a criptografia dos dados hospedados no iCloud.

Mas o fato é que a discussão que envolve o FBI e a Apple é a parte de algo muito maior. Até porque já existe mais de um sistema que atua com “força bruta” e consegue desbloquear iPhones (são lentos e alguns são caros, mas existem).

A ideia de backdoor em criptografia é algo que me desagrada muito, porque se há um backdoor, ele fatalmente será utilizado por um indivíduo mal-intencionado operando à revelia de qualquer governo (ou até mesmo a serviço de governos totalitários).

Por outro lado, apesar do claro risco à privacidade, é necessário o debate, e talvez até mesmo a busca por alternativas intermediárias. Porque se a questão for fechada, alguns possíveis desdobramentos podem ser piores que o próprio backdoor: como investimento maciço de governos em tecnologias disruptivas que atuem contra a criptografia ou até mesmo sua criminalização.

No primeiro caso, há um gap imprevisível de tempo. Mesmo que a computação quântica atinja maturidade suficiente, o aumento do tamanho da chave privada poderia jogar para as calendas a possibilidade de quebra por força bruta. Mas a possibilidade da criminalização da tecnologia é algo que vejo possível (por mais difícil que seja).