Sites do REvil, ransomware que atacou JBS e outras empresas, voltam ao ar

Depois de um engenhoso ataque, páginas do REvil ficaram offline em julho, mas parece que o grupo está de volta

Depois de um engenhoso ataque, páginas do REvil ficaram offline em julho, mas parece que o grupo está de volta

Depois de conduzir um engenhoso ataque que atingiu milhares de empresas de uma só vez, o REvil (ou Sodinokibi), um dos grupos de ransomware mais ativos de 2021, fechou todos os seus sites na dark web. Parece ter sido só uma pausa estratégica: dois meses depois, as páginas da gangue voltaram ao ar.

De origem supostamente russa, o REvil ficou conhecido por fazer grandes vítimas em várias partes do mundo no decorrer dos últimos meses. Um exemplo emblemático é o caso da JBS. A companhia brasileira foi atacada pelo ransomware do grupo em maio de 2021 e, dias depois, reconheceu ter pago um resgate de US$ 11 milhões para se livrar do problema.

Os sucessivos ataques do REvil vinham chamando a atenção de autoridades, especialmente nos Estados Unidos, mas nada foi tão drástico quanto o ataque à Kaseya, companhia que presta serviços de TI para numerosas organizações.

Executada no início de julho, a ação contaminou um dos softwares da Kaseya que, por sua vez, foi posteriormente distribuído pela própria empresa como uma atualização. Eis o efeito: em pouco tempo, milhares de clientes da companhia tiveram seus sistemas contaminados pelo ransomware REvil.

Para liberar uma chave para descriptografar os arquivos das vítimas, o grupo pediu um resgate equivalente a US$ 70 milhões e, mais tarde, baixou esse valor para US$ 50 milhões.

Mas, apenas alguns dias depois do ataque, o REvil desativou todas as suas páginas na dark web, repentina e misteriosamente. Além disso, a Kaseya acabou recebendo a chave de descriptografia — aparentemente, nenhum resgate foi pago para isso.

Duas possibilidades foram levantadas na ocasião: a de que o próprio grupo desativou as páginas ou a de que estas foram derrubadas por autoridades.

A primeira hipótese parecia ser mais provável, afinal, o ataque à Kaseya foi tão extenso que colocou autoridades sob grande pressão para investigar o grupo. Desativar as páginas seria uma forma de “deixar a poeira baixar”, portanto.

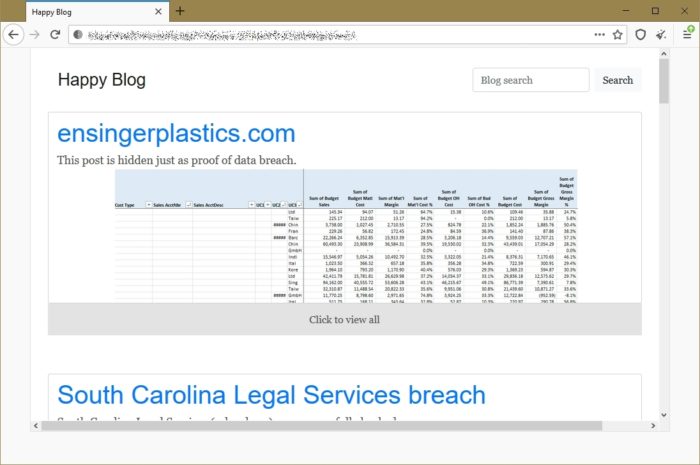

Tudo indica que foi esse o caso. O BleepingComputer relata que, na terça-feira (7), as páginas do REvil voltaram a ficar online, entre elas, o Happy Blog, site que o grupo usa para expor amostras de dados capturados em ataques.

Já o site que os invasores usam para negociar resgate está ativo, mas aparenta não funcionar adequadamente.

Ainda não há resposta para isso e, aparentemente, nenhum ataque do grupo está em andamento — a última postagem no Happy Blog foi feita em julho.

Apesar disso, são grandes as chances de que o REvil esteja voltando a operar. À Bloomberg, Adam Meyers, vice-presidente de inteligência da CrowdStrike, disse que é possível que, nos últimos dois meses, o grupo tenha se reestruturado para dificultar investigações policiais ou tenha simplesmente feito uma pausa — uma espécie de férias que não é incomum entre grupos do tipo.

De todo modo, autoridades e empresas de segurança digital devem ficar mais atentas a partir de agora.

Outro fator que reforça a possibilidade de a gangue ter voltado é o seu “modelo de negócio”. Assim como outros grupos de hackers, o REvil explora a ideia do Ransomware as a Service (RaaS), ou seja, fornece seu ransomware para que outros hackers ou grupos efetuem ataques em troca de comissões.

Com o RaaS, o grupo consegue ampliar o seu raio de ação e, ao mesmo tempo, dificulta os trabalhos de investigação das autoridades, pois os ataques são efetuados por “afiliados” que podem estar em qualquer lugar do mundo.

Não é por acaso que o Revil é considerado um dos grupos de ransomware mais perigosos (e lucrativos) dos últimos tempos.