Combinação de Excel e Flash em ataque contra a RSA

Em abril, a empresa responsável pela criação de tokens de segurança, RSA, admitiu que uma brecha no seu sistema permitiu que crackers tivessem acesso a dados que possibilitaram um ataque recente a empresa, fornecedora de tecnologia e material bélico para o governo dos Estados Unidos, Lockheed Martin.

Apesar disso ter comprometido a segurança de todos os clientes da RSA, a Lockheed Martin e a Northrop-Grumman foram as únicas empresas, até o momento, prejudicadas pelo ataque. No Brasil, o sistema é utilizado por diversos bancos, inclusive.

O pessoal da F-Secure, empresa de segurança responsável pelo anti-vírus homônimo, descobriu que esse ataque foi causado de uma forma não tão difícil assim: engenharia social.

Para quem não sabe o que significa: é quando um indivíduo assume a identidade de outra pessoa ou empresa, afim de enganar a vítima. Conhecemos bem isso, com os famosos ataques de Phishing (aqueles famosos e-mail de bancos que você não tem conta ou do GMail avisando que sua conta será removida se não baixar um software de ativação da conta).

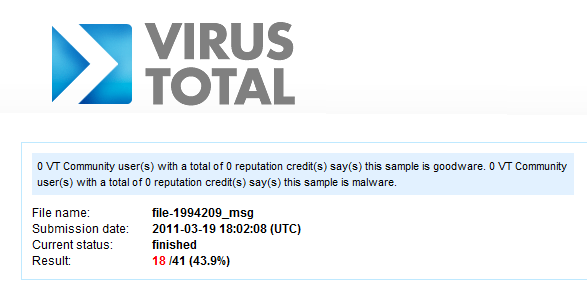

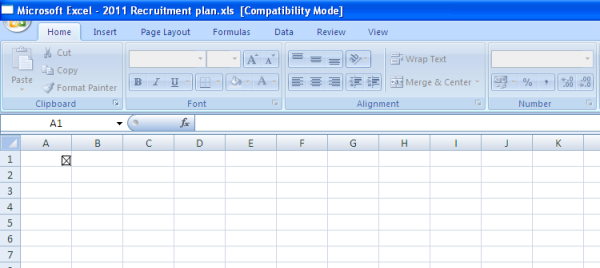

Desde abril, quando o ataque foi notificado, a F-Secure já sabia que o ataque foi direcionado para os funcionários da EMC (a empresa é a controladora da RSA) e o e-mail continha um arquivo chamado 2011 Recruitment plans.xls. Esse arquivo, no entanto, não tinha sido encontrado por ninguém ainda, até que um funcionário da F-Secure, analisando um banco com milhares de malwares, descobriu que alguém (provavelmente da RSA ou EMC) fez o upload do arquivo do Outlook para o Virus Total.

O e-mail foi enviado para diversos funcionários da EMC, como se fosse da empresa de currículos (tipo a Catho) Beyond.com, com o assunto 2011 Recruitment plans, e com apenas uma linha de texto (o texto foi traduzido):

Encaminho esse arquivo para a sua análise. Por favor, abra e analise.

No caso, o arquivo contém um Flash anexado que executa esse [x] da foto acima. Como o Excel possui suporte à Flash (e eu refaço a pergunta que o time da F-Secure fez: por que diabos o Excel possui suporte a Flash?), ele se aproveita de uma vulnerabilidade existente no Adobe Flash Player e que afeta todos os sistemas operacionais e executa um backdoor no sistema (o backdoor utilizado foi o Poison Ivy, que permite basicamente o controle total da máquina infectada), o exploit então fecha o Excel e a infecção está “completa”.

Depois disso, o backdoor conecta em um domínio utilizado em diversos ataques de espionagem. Após a conexão ter sido completa, o cracker então tem acesso completo ao computador.

Tendo em vista que isso foi um “ataque do zero dia“, ou seja, que o desenvolvedor ainda não teve a oportunidade de lançar nenhuma correção, tanto a Adobe quanto a Microsoft e a própria EMC não tiveram a oportunidade de corrigir essa vulnerabilidade a tempo.

Ou seja, era preciso confiar no fator segurança, sobre o qual os próprios funcionários deveriam ter sido alertados (e educados). O ataque foi feito de forma simples — a inteligência dos crackers explorando as vulnerabilidades existentes e o exploit foram sim, avançados (como o próprio time da F-Secure afirmou).

Com informações do Olhar Digital e F-Secure

![Como converter .txt ou .csv em Excel [.xml]](https://files.tecnoblog.net/wp-content/uploads/2021/04/mika-baumeister-Wpnoqo2plFA-unsplash-scaled-e1618697453241-340x191.jpg)