FBI conseguiu acessar os dados de um iPhone sem ajuda da Apple. Estamos perdidos?

Departamento de Justiça americano conseguiu o que queria, mas outras perguntas foram levantadas

Departamento de Justiça americano conseguiu o que queria, mas outras perguntas foram levantadas

A briga da Apple com o FBI acabou, mas o debate sobre segurança e privacidade continua. Nesta terça-feira (29), o Departamento de Justiça (DoJ) e o FBI anunciaram que conseguiram invadir o iPhone que contém dados cruciais para uma investigação de terrorismo.

Por meio de uma petição, a advogada do Estado americano arquivou o processo contra a Apple. “O governo acessou com sucesso os dados armazenados no iPhone de Farook e não precisa mais da assistência da Apple Inc.”, disse o comunicado. Nenhuma outra informação sobre o processo foi revelada.

Syed Rizwan Farook é o nome do terrorista americano que promoveu um atentado na cidade de San Bernardino (CA) junto com sua esposa, em 2 de dezembro de 2015. Eles mataram 14 pessoas num tiroteio que aconteceu no Inland Regional Center. O FBI acredita que o iPhone 5c usado por Farook contém dados significativos para corroborar com as investigações, uma vez que o terrorista tinha ligação com o Estado Islâmico.

Apesar de afirmar em comunicado que não tem simpatia por terroristas, a Apple acreditava que ajudar o FBI a criar um backdoor colocaria em mãos a segurança de todos os iPhones. Na semana passada, os promotores revelaram que um grupo estrangeiro demonstrou uma forma de desbloquear o iPhone sem a ajuda da Apple.

Um jornal de Israel revelou que especialistas na empresa de segurança israelense Cellebrite estão envolvidos no caso. À BBC, a empresa afirmou que estava trabalhando com o FBI na semana passada, mas não deu mais detalhes. Imagina-se que ela conseguiu invadir os dados criptografados do iPhone 5c sem desbloquear o aparelho.

Até fevereiro, como aponta o Gizmodo, as autoridades americanas afirmavam ser impossível desbloquear o aparelho, o que coloca o governo em contradição com o comunicado emitido hoje. Como o relatório é confidencial, não podemos saber ao certo a metodologia usada pelo FBI, e eles podem nem compartilhá-la com a Apple.

Em comunicado emitido nesta terça-feira (29), a empresa afirmou que sempre se opôs ao pedido de criação do backdoor “pois acreditamos que era errado e estabeleceria um precedente perigoso”. Já que o governo desistiu de pedir ajuda à Apple, nada disso aconteceu. “Esse caso nunca deveria ter sido apresentado”, disse a Apple.

A empresa ainda afirmou que vai continuar a ajudar o governo americano em investigações e sempre vai continuar a deixar seus produtos mais seguros, “à medida que ameaças e ataques aos nossos dados se tornam mais frequentes e sofisticados”. Abaixo, o restante do comunicado:

A Apple acredita profundamente que cidadãos dos EUA e de outras partes do mundo merecem proteção aos seus dados, segurança e privacidade. Sacrificar um desses itens em detrimento de outro só coloca as pessoas e países em grande risco.

Este caso levantou questões que merecem uma discussão nacional sobre nossas liberdades civis e nossa segurança coletiva e privada. A Apple continua comprometida em participar dessa discussão.

A discussão vem se estendendo há semanas, desde que o governo americano pediu que a Apple criasse uma brecha de segurança na tecnologia de criptografia de dados do iOS para acessar os arquivos do iPhone bloqueado do terrorista Farook, morto pela polícia americana.

A empresa havia publicado uma carta aberta, assinada por Tim Cook, par se opor à demanda do governo dos EUA, já que o backdoor abriria uma brecha para os Estados Unidos burlarem a criptografia dos iPhones sempre que quiserem. Se o software caísse em mãos erradas, a segurança do iPhone praticamente deixaria de existir.

Depois de ver que a empresa realmente não cumpriria a determinação — além de a perseguição do órgão resultar em uma longa batalha na justiça, com oposição de várias grandes empresas de tecnologia —, o FBI suspendeu a audiência passou a procurar outros meios de invadir o iPhone.

Agora que o governo americano conseguiu, não necessariamente a guerra acabou — mas sim só uma batalha. O DoJ pode voltar a obrigar a empresa a criar uma brecha de segurança em novos iPhones, que contam com o Secure Enclave, chip ligado ao coprocessador que impede o acesso a dados sensíves do aparelho por causa da criptografia a nível de hardware.

A impressão digital dos usuários e a senha do dispositivo, por exemplo, ficam disponíveis nesse chip, e não podem ser acessadas pelo iOS nem pelos servidores da Apple. Essa medida de segurança não existe no iPhone 5c e pode ter sido isso que fez o dispositivo ter sido facilmente desbloqueado.

Aqui, entramos em um território incerto. Nada sobre o assunto foi informado pelo FBI ou Apple (por motivos óbvios), mas especialistas acreditam que o método usado foi o espelhamento de NAND (vídeo), onde a memória flash do dispositivo é copiada para ser acessada fora do aparelho.

Todos sabemos que o iPhone é desativado depois de várias tentativas erradas de senha. Por isso o FBI não poderia apenas tentar desbloquear o aparelho por força bruta: o iOS iria detectar que o PIN inserido está incorreto e apagaria todos os dados do iPhone depois de um número de tentativas.

Mas o espelhamento de NAND faz com que o iOS não descubra que a senha está sendo colocada milhares de vezes e não bloqueie o iPhone. Dessa forma, é só tentar adivinhar o código de 4 números por força bruta, o que não leva muito tempo dada a baixa complexidade da senha.

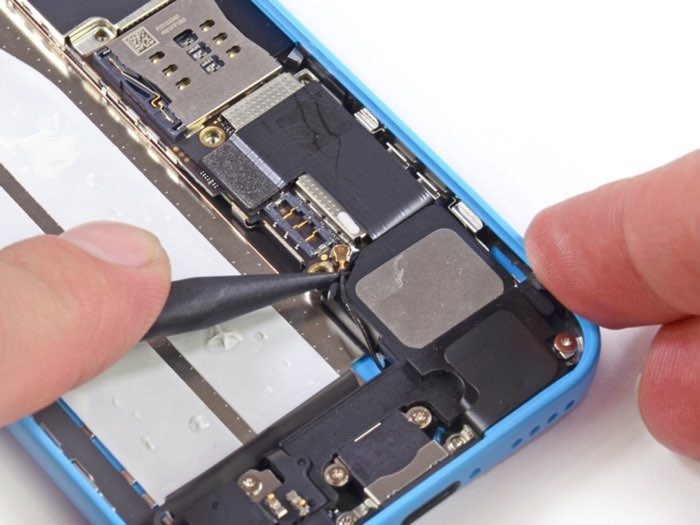

Para fazer o espelhamento, o chip NAND é retirado do aparelho e seus dados são lidos e copiados. Caso o iOS apague tudo o que está no aparelho, é só reescrever a imagem original de volta ao chip. É como se um jogo estivesse sendo salvo para você não perder o progresso anterior.

Jonathan Zdziarski, um especialista em segurança do iOS, explica que é muito provável que essa técnica tenha sido usada, assim como seus colegas, também especialistas na área, acreditam. Como não há a proteção dos dados por hardware no iPhone 5c, esse método pode ser utilizado sem problemas.

Caso o desbloqueio tenha realmente sido feito por esse meio, você não precisa se preocupar. A não ser que alguém esteja muito disposto a acessar seu iPhone 5, 5c ou inferior, seus dados estão devidamente seguros. Aqui, a Apple explica melhor como os seus dados são protegidos.

É claro que o desbloqueio de um iPhone sem necessariamente saber a senha pode colocar em risco a segurança de todos os dispositivos com iOS. Mas acredito que esse seja um caso isolado, uma vez que iPhones mais recentes contam com uma trava de segurança mais sofisticada, a Secure Enclave.

Apesar do FBI ter negado em uma entrevista coletiva que o espelhamento de NAND funciona, é praticamente um consenso entre especialistas que essa foi a técnica usada. No entanto, uma página no site da Cellebrite, empresa que supostamente ajudou o FBI a desbloquear o iPhone do terrorista, detalha um método que funciona inclusive para iPhones mais novos, como o 5s, 6 e 6 Plus — todos com a Secure Enclave.

O método alternativo, como podemos ver no vídeo acima, usa um cabo especial e uma câmera específica para espelhar a tela de desbloqueio do iPhone e descobrir a senha (também por força bruta) sem que o iOS trave o aparelho.

No entanto, é difícil acreditar na palavra da própria empresa contra dezenas de especialistas. Como aponta o próprio Zdziarski, é conveniente que um jornal israelense — da mesma origem da empresa — levantou a hipótese de que ela conseguiria desbloquear o iPhone para o FBI.

Além disso, os próprios funcionários da empresa deram dicas em suas redes sociais de que foi a Cellebrite que colaborou com o FBI. Não há nenhuma garantia de que esse é apenas um jogo da empresa para ganhar atenção, uma vez que todos os indícios desembocam nela, mas o método que eles divulgam difere com o que os especialistas defendem.

Como vimos, é complicado dizer com certeza qual empresa foi e o método que foi usado. Caso o governo americano compartilhe essa informação, provavelmente a empresa ou indivíduo que conseguiu acessar os dados do iPhone ficaria comprometida.

Em comunicados passados, a Apple já afirmou querer saber qual método o FBI usaria para desbloquear o iPhone, mas o órgão não necessariamente vai compartilhar essa informação (que com certeza faria a empresa acabar de vez com uma possível falha).

Enfim. Dentre muitas dúvidas, o que aprendemos com esse processo é que o debate entre segurança e privacidade é recorrente, ainda mais quando envolve criptografia e terrorismo. A empresa deveria quebrar seu protocolo de segurança para ajudar os Estados Unidos a combater futuros ataques terroristas? É uma questão complicada.

É claro que nada está 100% seguro (ainda mais digitalmente), mas imagino que você não precise se descabelar porque um iPhone foi invadido do outro lado do mundo. Embora a informação sobre o desbloqueio não esteja disponível, imagino que a Apple já esteja investigando e, se necessário, deve aprimorar ainda mais a segurança de seus dispositivos.