Visitamos a sala de guerra da IBM que simula as consequências de um vazamento de dados

IBM Cyber Range simula o que acontece quando uma empresa sofre vazamento; invasões hacker custam caro e demoram em ser detectadas

IBM Cyber Range simula o que acontece quando uma empresa sofre vazamento; invasões hacker custam caro e demoram em ser detectadas

Direto de Cambridge (EUA) — Os dados da sua empresa acabam de vazar na internet. Um grupo hacker revelou no Twitter sua base de dados com todos os nomes dos clientes, números de telefone, endereços físicos e de e-mail. Diversos veículos da imprensa estão ligando para confirmar o vazamento e saber sua posição a respeito. E como existem diversas leis de proteção de dados ao redor do mundo, como a GDPR na Europa, você pode ser obrigado a pagar uma multa milionária. E agora?

Eu tive a oportunidade de experimentar o que acontece quando uma empresa sofre vazamento de dados. A simulação no Cyber Range do IBM X-Force Command Center em Cambridge, Massachusetts (EUA), envolveu um caso baseado em fatos reais, muito trabalho em grupo e até uma entrevista na TV para explicar o ocorrido.

“Sua empresa precisa fechar todas as vulnerabilidades, mas os hackers só precisam de uma”, disse Caleb Barlow, vice-presidente de Threat Intelligence da IBM Security, a um grupo de jornalistas da América Latina. As companhias geralmente se concentram no lado técnico para evitar vazamentos — quando elas realmente se preocupam com isso — e esquecem que uma invasão pode acontecer mesmo com as melhores defesas.

Segundo Caleb, algumas empresas na lista Fortune 500 — que reúne as maiores corporações do mundo — simplesmente não preveem que uma invasão vai acontecer. Elas estão mais preocupadas com a prevenção, ou o “left of boom” (à esquerda/antes da explosão); não há um conjunto de regras para o caso de uma brecha, o “right of boom” (à direita/depois da explosão).

Há um bom motivo para isso: invasões custam caro. Os hackers podem roubar propriedade intelectual, desviar dinheiro ou prejudicar a empresa de outra forma. Segundo um estudo da IBM Security, um vazamento de dados gera custos de US$ 3,86 milhões em média. Trata-se de um dado global; no Brasil, esse valor é de US$ 1,24 milhão. Em média, as empresas demoram 240 dias para identificar uma brecha, e mais 100 dias para contê-la — praticamente um ano inteiro no total.

Nem toda invasão resulta em um vazamento. Caleb lembra que os hackers estão usando outros tipos de ataque, seja para apagar dados, para sequestrá-los (ransomware) ou até mesmo para alterá-los. O vírus Shamoon inutiliza discos rígidos sobrescrevendo o MBR (master boot record); ele destruiu dados de empresas petrolíferas na Arábia Saudita e Catar em 2012. O NotPetya infectou os sistemas da operadora de logística Maersk no ano passado; sua recuperação gerou custos de quase US$ 400 milhões.

Apesar desse cenário preocupante, Caleb nota que os hackers em geral são “preguiçosos”, mesmo os profissionais. Isso significa que eles vão preferir alvos e vulnerabilidades que exijam menos esforço. Marc van Zadelhoff, gerente geral da IBM Security, lembra que a maioria dos ataques ocorre na sexta-feira: os hackers profissionais querem voltar para a família e aproveitar o final de semana. Por isso, as empresas deveriam tornar possíveis invasões mais caras e dispendiosas — já que não há como evitá-las completamente.

O orçamento para segurança deve ser proporcional ao tamanho da empresa e aos riscos que ela corre, mas não só. Caleb traçou a seguinte analogia: se você está em uma floresta e é descoberto por um urso, é melhor correr o máximo possível ou desistir? Há uma terceira alternativa: correr mais rápido que outras pessoas na floresta. Para se proteger, a empresa não precisa gastar todo o orçamento em segurança (ser mais rápido que o urso); ela também não pode abandonar essa área. Em vez disso, ela deve investir mais que os concorrentes, assim tornando as invasões mais caras.

Marc explica que as empresas devem ter uma pessoa responsável por segurança ocupando o cargo de CISO (sigla em inglês para diretor de segurança da informação) que responda diretamente ao CEO e ao superintendente de TI. Isso deve se tornar mais comum com as leis de proteção de dados pessoais, como o GDPR na União Europeia e a legislação aprovada no Brasil. Da mesma forma, a lei Sarbanes-Oxley — aprovada após diversos casos de fraude contábil, incluindo a Enron — fez mais empresas adotarem o cargo de CRO (diretor de riscos).

Além disso, a empresa precisa levar em conta seu ecossistema, porque pode ser fácil hackear seus fornecedores. É o que aconteceu com a varejista americana Target: ela deu acesso externo a uma empresa de ar-condicionado e foi invadida, afetando 41 milhões de clientes.

A simulação do Cyber Range se concentrou no “right of boom”, ou seja, o pós-vazamento. A Bane & Ox é uma empresa global (e fictícia) de hospitais localizada nos EUA com escritórios ao redor do mundo, e que vinha trocando dados com a Packet, Inc. do Brasil para uma possível fusão. Éramos cerca de dez pessoas em uma sala de comando com dois telões, dezenas de monitores e telefones. Fomos divididos em grupos responsáveis por diferentes áreas: TI, relações públicas, financeiro e jurídico.

E começou. As luzes da sala ficaram vermelhas e um dos telões — com cerca de 5 m de comprimento — passou a exibir uma série de informações sobre o vazamento. No Twitter, o grupo hacker Daemon Crew (também fictício) publicou links com uma base de dados da Bane & Ox. O arquivo no Pastebin tinha de tudo, incluindo nomes, endereços, até dígitos do cartão de crédito. Uma câmera de segurança mostrava uma equipe de jornalistas de TV na sede da empresa, pronta para entrevistar funcionários e saber mais sobre o ocorrido.

Havia outros problemas ocorrendo ao mesmo tempo: uma foto circulava nas redes sociais dizendo que o elevador do prédio funcionava devido a uma invasão hacker; e um e-mail de phishing convenceu um funcionário a transferir dinheiro para uma conta externa. No telão menor, víamos tweets mencionando a Bane & Ox e as ações da empresa na bolsa.

Eu trabalhei na equipe de relações públicas. Logo recebi uma ligação de alguém dizendo ser o jornalista Andy Greenberg, da Wired, perguntando detalhes sobre o vazamento. Ele já estava com o texto praticamente pronto, mas queria uma posição da Bane & Ox: isso é mesmo real? Quem é o culpado? O que a empresa vai fazer a respeito?

Ligeiramente desesperado, eu disse que iria responder em até 15 minutos por e-mail. (No treinamento, aprendemos a formalizar tudo por e-mail sempre que possível, para garantir que estávamos falando com a pessoa correta.) A equipe precisava elaborar três comunicados com ajuda do jurídico: um para a imprensa, outro para os clientes, e outro para a parceira Packet no Brasil.

O departamento de TI precisava decidir como encontrar a fonte do vazamento. Para isso, seria importante contratar um investigador forense para saber onde estava o problema: no computador (malware), na conta de acesso (privilégios administrativos) ou no funcionário (um delator). Para Caleb, as empresas também devem ter assessoria jurídica externa: isso garante sigilo advogado-cliente para que os assuntos discutidos sejam confidenciais, sem piorar os efeitos do vazamento.

Tudo isso faz parte do plano de contingência. Caleb recomenda que as empresas tenham um “rulebook” com todos os passos para seguir durante um vazamento. Isso significa adotar comunicação de crise, em vez de práticas convencionais de relações públicas. “Se você não comunicar, as pessoas vão especular”, disse ele. Ou seja, não adianta soltar um comunicado vago para a imprensa, muito menos negar que um problema tenha ocorrido.

No entanto, você não pode dar certeza de que algo aconteceu — haverá pouco tempo para responder, então haverá pouco tempo para investigar. O que fazer? Ter um livro de regras com respostas pré-aprovadas pelo departamento jurídico. Um exemplo: “estamos cientes de um possível incidente de segurança, uma investigação já está em andamento e somos treinados para isso”.

Então chegamos à reta final da simulação: uma entrevista na TV para explicar o que aconteceu. Eu fui o escolhido para aparecer em frente à câmera, então saí do Cyber Range e subi um andar até uma sala com chroma key. Uma assistente da IBM colocou o microfone em mim, me apontou para uma tela onde eu poderia ver os entrevistadores — que não estavam no mesmo estúdio — e perguntou se eu estava pronto. (Eu não estava pronto.)

O telejornal começou. A entrevistadora resumiu o ocorrido — dados da Bane & Ox vazaram — e disse que estava com um representante da empresa. Visivelmente nervoso, eu apareci na tela para responder a três perguntas: o que aconteceu? O que a empresa iria fazer? Eu pensava em renunciar meu cargo? (Eita.)

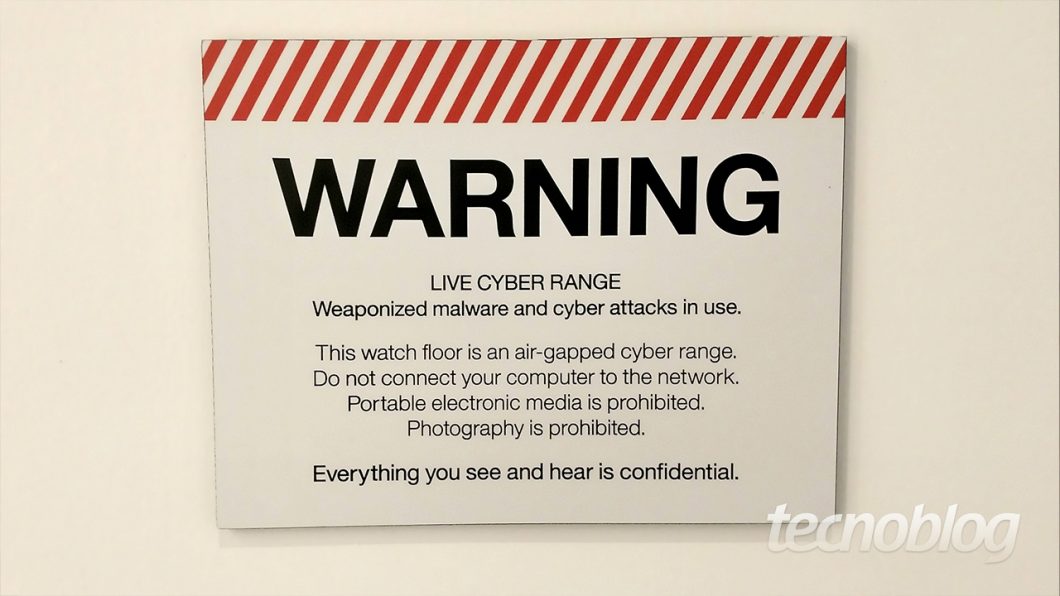

Tentei responder de uma forma mais decisiva, lembrando que a prioridade era os clientes, que estávamos preparados para um evento desse tipo, mas a jornalista me olhava de um modo crítico, como se não estivesse acreditando. (A IBM não permite tirar fotos nem gravar vídeo da simulação por se tratar de material protegido.) Voltei ao Cyber Range — sob aplausos, ufa — e a simulação chegou ao fim. O caso é baseado em um vazamento real de 2016.

Fizemos uma simulação resumida com cerca de duas horas. A IBM oferece uma experiência mais completa que dura de quatro a cinco horas. Há uma versão padronizada e com elementos pré-gravados (como a parte da entrevista) que não tem custo, mesmo para quem ainda não é cliente. Também é possível pagar um valor não-especificado por uma versão personalizada: em um dos casos, “jornalistas” invadiram o Cyber Range fazendo perguntas sobre o vazamento e pegando os participantes de surpresa.

O foco da simulação não é demonstrar produtos da IBM; a ideia é dar uma ideia melhor para os clientes de como eles deveriam agir no “right of boom”. Quando visitamos o Cyber Range no início de outubro, a agenda já estava cheia para os sete meses seguintes; são realizadas duas simulações a cada dia. 85% das empresas pedem um segundo treinamento levando executivos diferentes.

Fabio Campos, consultor de negócios para América Latina da IBM, explica que o Cyber Range faz parte das soluções que a IBM oferece para as empresas: elas não conseguem se defender se não entenderem como um ataque funciona.

Além de consultoria, a IBM oferece uma série de produtos de cibersegurança. Um deles é o Watson for Cyber Security: ele lê 60 mil posts de blog sobre segurança publicados nos últimos 18 meses, analisa os dados e consegue identificar possíveis ameaças usando inteligência artificial. A IBM diz que seu sistema é 72x mais rápido que uma análise manual e oferece menos falsos positivos.

Felipe Ventura viajou para Cambridge a convite da IBM.