Conseguiram pegar o pombo, mas não comemore ainda, Dick Vigarista.

Carlos Cardoso 11 anos atrás

O mérito não foi da Esquadrilha Abutre. Provavelmente nunca saberemos a causa exata da morte da pequena ave que foi encontrada na chaminé da casa de David Martin, em Surrey, Inglaterra. Seria mais um esqueleto anônimo, se não fosse um pequeno detalhe: Um compartimento vermelho preso à sua perna. Aquele cilindro identificou o pombo como herói de guerra.

Ele era um dos milhares de pombos-correio usados pelos ingleses em suas guerras. No caso, segundo especialistas, a Segunda Guerra Mundial, por volta de 1944.

No papel em sua perna, uma mensagem. Não há como saber se ela chegou ou não a seu destino, os ingleses soltavam vários pombos, para fugir dos atiradores e falcões-patrulheiros alemães. Isso mesmo, uma água nazista, literalmente.

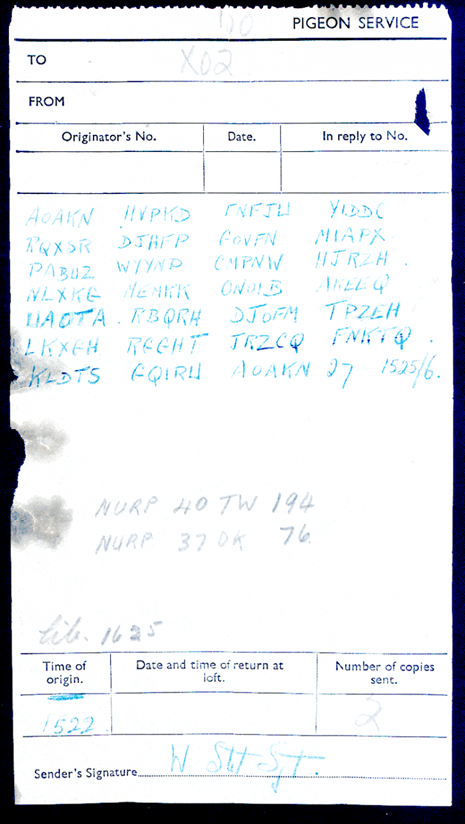

A mensagem?

Foi enviada por um tal Sargento W. Stot e diz:

AOAKN HVPKD FNFJW YIDDC

RQXSR DJHFP GOVFN MIAPX

PABUZ WYYNP CMPNW HJRZH

NLXKG MEMKK ONOIB AKEEQ

WAOTA RBQRH DJOFM TPZEH

LKXGH RGGHT JRZCQ FNKTQ

KLDTS FQIRW AOAKN 27 1525/6

Agora a parte incrível: As chances de descobrir o conteúdo da mensagem são mínimas, mesmo com avanços incríveis na computação, teoria dos números, sistemas quânticos, bla bla bla. Esse código nem o Nicolas Cage resolveria. Nem o Robert Langdon, nem o Alan Turing.

O que há de especial nesse código? NADA, qualquer idiota posso fazer uma criptografia dessas, imune a qualquer equipe de PHDs da CIA, KGB, NSA ou do Controle. O código em questão? Ttabelas de uso único.

Como Funciona?

A Wikipedia de verdade tem uma explicação detalhada bem acessível do processo, então não vou entrar em detalhes, mas é algo genialmente simples. Digamos que você tenha uma palavra que quer enviar. Você atribui um valor numérico a cada letra. Pode ser arbitrário mas no geral é mais simples A = 0, B = 1, C = 3 e assim por diante.

No próximo passo você pega a palavra que quer codificar, digamos, ARGOA:

A = 0

R = 17

G = 6

O = 14

A = 0

Neste ponto pegamos uma tabela de números aleatórios, no caso entre 1 e 26:

| 18 | 15 | 14 | 7 | 19 | 18 | 24 |

| 12 | 9 | 2 | 11 | 14 | 19 | 1 |

| 25 | 1 | 2 | 2 | 23 | 20 | 14 |

| 1 | 0 | 14 | 11 | 15 | 23 | 5 |

| 19 | 16 | 16 | 18 | 13 | 25 | 7 |

| 8 | 16 | 8 | 9 | 21 | 20 | 11 |

| 23 | 12 | 13 | 24 | 5 | 1 | 1 |

| 10 | 13 | 0 | 11 | 26 | 18 | 21 |

| 8 | 14 | 4 | 5 | 12 | 21 | 21 |

A tabela acima foi gerada com a incrível e complexa fórmula do Excel =ROUND(RAND()* 26;0).

Agora o trabalho pesado: Para a primeira letra da palavra, A, somamos o conteúdo da primeira célula.

A = 0 + 18 == 18

prosseguimos:

R = 17 + 15 == 32

G = 6 + 14 = 20

O = 14 + 7 = 21

Aqui a coisa complica pro inimigo. Temos outro A, mas não importa, estamos pegando os dados linearmente.

A = 0 + 19 == 19

Nossa mensagem original, 0,17,6,14,0 virou 19,32,20,21,19

Mas não há letras acima de 25. /comofas? Fácil. Se passou de 25, subtrai-se 25. Assim temos:

18, 7,20,21,19, ou SHUVT.

Decodificar a mensagem é trivial, tendo a cifra original. É só ao invés de somar, subtrair.

O problema para quem interceptar a mensagem é que os valores da tabela são completamente aleatórios, não há um padrão a identificar. Ao menos em teoria. Na prática todo gerador de números aleatórios sofre de vícios que os tornam, depois de grande número de amostras, menos aleatórios do que o ideal. É como uma roleta com uma leve inclinação de fração de grau.

Muito dinheiro foi gasto tentando identificar esses padrões e mais dinheiro ainda tentando gerar números realmente aleatórios. Há métodos que usam decaimento radioativo, que por definição é randômico. Outros equipamentos usam variações na radiação solar. e enchem CDs inteiros de números aleatórios.

Então, como todo criptógrafo do Universo não está desempregado?

Porque as cifras de uso único apresentam a terrível falha de precisarem ser conhecidas por ambos os lados. Você teria que levar até seu espião a cifra, e sendo assim mais fácil ele te contar o segredo ao invés de escrever.

Tabelas podem cair na mão dos inimigos, e isso aconteceu mais de uma vez, incluindo na Guerra Fria, quando a CIA instalou na Xerox da Embaixada Soviética uma câmera fotográfica que copiava todas as cópias (um grande dia na História do Kiba) feitas pelos funcionários, o que incluía receitas, artigos de revista, bundas, pornografia e tabelas criptográficas.

As tabelas de uso único também não são boas quando você tem uma estrutura muito grande. Imagine milhares de navios, bases aéreas, unidades de combate, todo mundo tendo que receber pilhas de tabelas. A segurança operacional disso seria um inferno. Por isso para o dia-a-dia recorre-se a equipamentos de criptografia mais frágeis. Não importa se a comunicação entre avião e comando seja quebrada em apenas um mês, depois de algumas horas ela deixa de ser estratégica de qualquer jeito.

Na Segunda Guerra Mundial os nazistas usaram a Enigma, uma máquina criptográfica que era imbatível até matemáticos poloneses prisioneiros fugirem para a Inglaterra com uma cópia roubada. Estudada por um grupo de gênios, logo sua fraqueza foi descoberta e os aliados passaram a receber as mensagens do alto-comando alemão antes do próprio alto-comando.

Se fosse possível criptografar via cifras de uso único a comunicação nazista seria indecifrável e a Guerra duraria mais dois anos. O único lado bom disso é não teria dada notoriedade a Alan Turing, e ele não seria exposto e induzido ao suicídio, mas por tudo que ele fez pela Inglaterra, seria o primeiro a dizer que a História é melhor da forma que aconteceu.

Fonte: TNW