Alvo de hackers, Microsoft revela como grupo Lapsus$ invade tantas empresas

Lapsus$ vazou 37 GB de dados da Microsoft; ironicamente, companhia já vinha investigando grupo e descreveu suas táticas de ação

Lapsus$ vazou 37 GB de dados da Microsoft; ironicamente, companhia já vinha investigando grupo e descreveu suas táticas de ação

Em um extenso comunicado publicado em seu site de segurança, a Microsoft reconheceu ter sido vítima do Lapsus$ Group. Após invadir um servidor Azure DevOps, os hackers do grupo extraíram e vazaram códigos-fontes de serviços como Bing e Cortana. A companhia afirma, porém, que a ação foi mitigada e que dados de clientes não foram comprometidos.

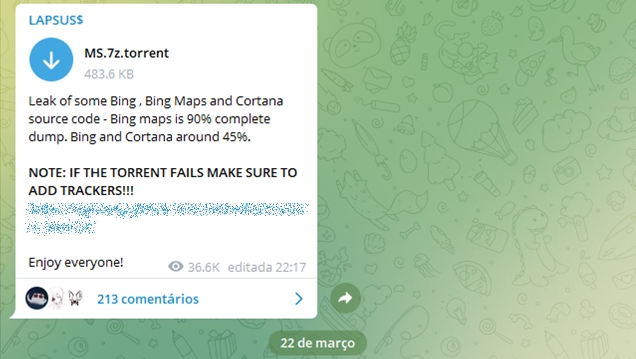

Não é a primeira vez que a Microsoft lida com violação de segurança em seus sistemas. Mas, provavelmente, este é um dos incidentes mais sérios que a empresa já enfrentou. No início da semana, o Lapsus$ compartilhou um arquivo que, quando descompactado, corresponde a um volume com 37 GB de dados.

Como já ficou claro, o pacote inclui, sobretudo, códigos-fonte. No Telegram, os invasores afirmaram que o pacote contém 90% do código-fonte do Bing Maps e quase 45% dos códigos do Bing e da assistente Cortana.

Assim que soube do problema, a companhia iniciou uma investigação. O resultado foi divulgado na noite de terça-feira (22), no blog da Microsoft Security:

Esta semana, o ator [Lapsus$] fez alegações públicas de que havia obtido acesso à Microsoft e vazado partes de código-fonte. Nenhum código ou dado de cliente foi envolvido nas atividades observadas. Nossa investigação descobriu que uma única conta foi comprometida, concedendo acesso limitado. Nossas equipes de segurança cibernética agiram rapidamente para remediar a conta comprometida e evitar mais atividades.

A conta afetada continua sendo investigada, mas a companhia adiantou que os códigos vazados não representam uma elevação de risco para as suas operações e que a ação dos hackers foi mitigada enquanto estava em andamento.

A Microsoft não revelou quais dados foram vazados, muito menos descreveu a extensão da invasão que sofreu. Por outro lado, a publicação dá detalhes interessantes sobre como o grupo tem atuado — a empresa vem estudando as ações do Lapsus$ há algumas semanas e, ironicamente, acabou sendo uma das vítimas.

Os analistas da Microsoft relatam, basicamente, que o modo de ação do grupo não envolve ransomwares, como é comum em invasões procedidas de extorsões; em vez disso, o grupo prefere obter acesso a contas legítimas de usuários.

Para tanto, o grupo paga funcionários, fornecedores ou parceiros das organizações-alvo para ter acesso a credenciais e a códigos de autenticação em dois fatores, bem como usa táticas de engenharia social para o mesmo fim, afirma a Microsoft.

A companhia também relata que, em alguns casos, membros do grupo até ligaram para o suporte técnico da organização-alvo para tentar redefinir os dados de login de uma conta privilegiada.

Troca de SIM card (para acesso a uma conta por meio de um celular) e acesso a contas de email pessoais de funcionários (presumivelmente, para busca de senhas ou links para redefinição de credenciais) também fazem parte das técnicas adotadas pelo grupo, de acordo com a Microsoft.

A companhia confirmou ainda aquilo que já estava claro: o Lapsus$ iniciou as suas ações com alvos no Reino Unido e na América do Sul. Neste ponto, vale lembrar que o grupo ficou conhecido no final de 2021 após invadir os sistemas do Ministério da Saúde no Brasil e deixar a ferramenta ConecteSUS inacessível por cerca de duas semanas.

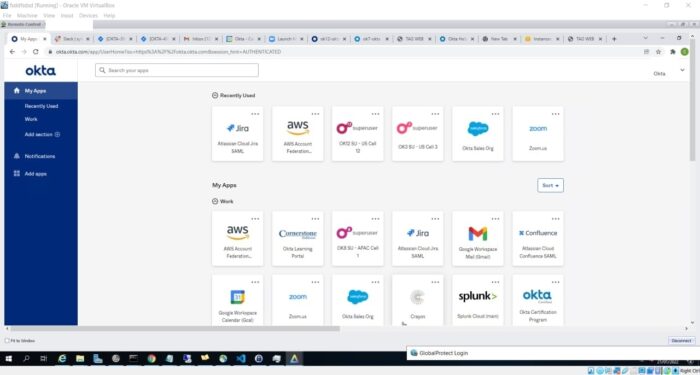

O grupo também vazou dados da Nvidia no começo deste mês e, dias depois, fez o mesmo com a Samsung. Companhias como Mercado Livre, Claro e Okta estariam entre os demais alvos. Esta última chegou a negar ter sido invadida, o que fez membros do Lapsus$ reagirem com uma risada.

Ter sido alvo do grupo não impediu a Microsoft de fazer recomendações de segurança para clientes, entre elas, a de evitar o uso de mecanismos “fracos” de autenticação em dois fatores (como SMS e email) e a de promover melhoras na conscientização sobre ataques de engenharia social.

Por fim, a Microsoft se comprometeu a continuar rastreando atividades, táticas e ferramentas do Lapsus$ (em seu relatório, a companhia identifica o grupo como DEV-0537) e emitir alertas se informações relevantes forem descobertas.