Novo malware para atacar macOS pode tirar screenshots e roubar arquivos

Empresa de segurança ESET descobre malware "CloudMensis", que tem como alvo sistemas macOS e se atualiza as partir de serviços em nuvem

Empresa de segurança ESET descobre malware "CloudMensis", que tem como alvo sistemas macOS e se atualiza as partir de serviços em nuvem

Um novo malware que visa sistemas macOS foi descoberto pela empresa de segurança ESET. Batizado de “CloudMensis”, o programa malicioso é capaz de espionar o computador da vítima sem ser detectado, podendo até mesmo tirar screenshots, acionar comandos remotamente e roubar arquivos. De acordo com os analistas, o vírus opera baseado em serviços de armazenamento em nuvem, mas ainda não se sabe como a infecção ocorre.

A ESET descobriu esse malware para Mac ainda em abril, mas a divulgação do que foi encontrado ocorreu somente nesta semana. Os pesquisadores concluíram que os hackers parecem estar distribuindo o programa malicioso seletivamente, talvez para não chamar a atenção. Então, estima-se que o número de vítimas ainda seja baixo.

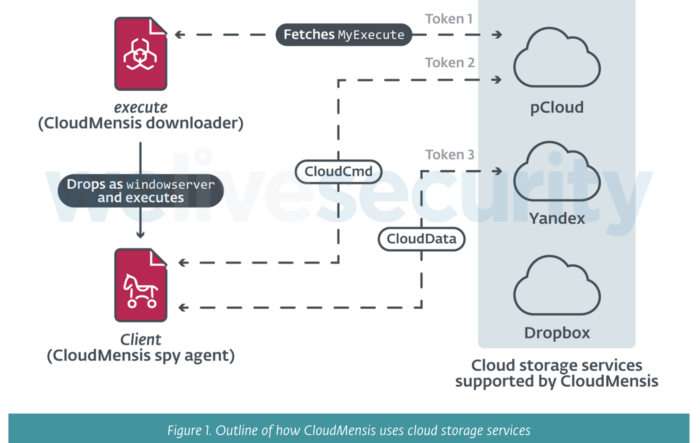

A empresa de segurança está chamando o programa de “CloudMensis”. O nome surgiu ao se descobrir que o malware depende de aplicativos de armazenamento em nuvem como Dropbox, Yandex, Disk, pCloud e possivelmente outros. Assim, o programa malicioso consegue realizar o download de componentes adicionais para seguir operando e aumentar ainda mais o nível da ameaça.

Essas unidades de armazenamento em nuvem também atuam como uma forma de o hacker enviar uma ampla variedade de comandos ao malware e receber os arquivos roubados. “A intenção dos invasores aqui é claramente roubar documentos, capturas de tela, anexos de e-mail e outros dados confidenciais”, acrescentou a ESET.

O maior mistério até o momento é como esse programa malicioso infecta os computadores com macOS. Segundo a ESET, os hackers também estão ganhando privilégios administrativos nos dispositivos, modificando assim arquivos de sistema quando necessário. Dessa maneira, é difícil dizer como o usuário pode se proteger contra essa nova ameaça.

Mesmo assim, a empresa de segurança foi capaz de descobrir um código importante do malware. Essa informação mostra que o programa malicioso foi inicialmente projetado para abusar de quatro vulnerabilidades específicas do macOS. A Apple corrigiu esses problemas ainda em 2017, sugerindo duas coisas: o malware existe há muito mais tempo do que imaginávamos e foi provavelmente atualizado ao longo dos anos.

Outra característica interessante do CloudMensis é como ele foi desenhado para roubar arquivos com as extensões .hwp e .hwpx, que são arquivos para o software sul-coreano Hancom Office. O código do malware também mostra que ele é capaz de atacar sistemas baseados em Intel, por mais que o macOS seja, aparentemente, seu alvo principal.

A ESET também analisou os endereços de armazenamento em nuvem com os quais o CloudMensis está se comunicando. Os metadados sugerem que “houve no máximo 51 vítimas” para uma configuração específica do malware entre 4 de fevereiro e 22 de abril de 2022. O número total de vítimas certamente é maior, mas ainda assim não deve ser tão alarmante.

Conforme disse a empresa, o CloudMensis é uma ameaça para usuários de Mac, mas sua distribuição muito limitada sugere que é usado como parte de uma operação direcionada”. A ESET também afirmou que nenhuma nova vulnerabilidade que poderia ser usada pelo malware foi encontrada. Até o momento, a única recomendação de seguranças para os usuários é manter seu Mac atualizado.

Com informações: PCmag, Bleeping Computer