Perigo à vista: malwares RAT usam arquivos poliglotas para driblar antivírus

Arquivos poliglotas assumem dois ou mais formatos; truque tem sido usado por malwares como StrRAT e Ratty para escapar de antivírus

Arquivos poliglotas assumem dois ou mais formatos; truque tem sido usado por malwares como StrRAT e Ratty para escapar de antivírus

Executar uma ação maliciosa é só parte da missão. Malwares também precisam passar ilesos por mecanismos de segurança. Para isso, operadores dos malwares StrRAT e Ratty estão recorrendo a arquivos poliglotas, que podem assumir dois ou mais formatos. É um jeito de “confundir” os antivírus.

O alerta vem da empresa de segurança digital Deep Instinct, que destaca que a técnica foi identificada pela primeira vez em 2018. O macete dos arquivos poliglotas continuou sendo usado nos anos seguintes e ganhou força em 2022.

De acordo com a Deep Instinct, um arquivo poliglota combina dois ou mais formatos. A ideia é permitir que ele seja executado corretamente pelos programas compatíveis com cada padrão.

Imagine que um arquivo poliglota contém os formatos TXT e JPEG. Se aberto pelo Bloco de Notas, um texto será carregado. Mas, se ele for aberto por um visualizador de fotos, uma imagem será exibida.

Esse é só um exemplo simples para facilitar a compreensão. Não é tarefa fácil reunir formatos para gerar um arquivo poliglota. O truque só funciona com combinações específicas.

Um formato que tem facilitado a criação desses arquivos é o JAR. Não é por coincidência que ele é usado pelos malwares StrRAT e Ratty.

O StrRAT e o Ratty são cavalos de troia do tipo RAT (Remote Access Trojan). Isso significa que o computador atacado por eles pode ser acessado ou monitorado remotamente por seus operadores. O risco é grande. Espionagem e roubo de arquivos estão entre as ações que esses malwares podem executar.

Ambos os RATs combinam os formatos JAR e MSI. O JAR é um padrão de compactação de arquivos associado à linguagem Java. A Deep Instinct explica que arquivos nesse formato têm um registro de diretórios em seu final. Assim, qualquer coisa adicionada no início do arquivo será ignorada.

Já arquivos MSI são pacotes de instalação do Windows e, como tal, devem ser lidos do início ao fim. É aqui que o truque de combinar formatos começa a fazer sentido.

O arquivo poliglota é executado como MSI pelo Windows, mas como JAR pelo Java Runtime. Antivírus e outros softwares de segurança tendem a escanear o arquivo como MSI, até porque ele é um executável (executáveis são mais perigosos). O problema é que a carga maliciosa está na parte JAR, que costuma ser ignorada.

A parte MSI é “anexada” ao arquivo por meio de um registro no início da parte JAR. Como essa parte é ignorada, o arquivo é lido normalmente pelo Java Runtime. Com isso, os RATs StrRAT e o Ratty podem finalmente entrar em ação.

Para piorar, outras combinações de formatos também são possíveis. A Deep Instinct encontrou variações baseadas em JAR e CAB (formato de compactação do Windows).

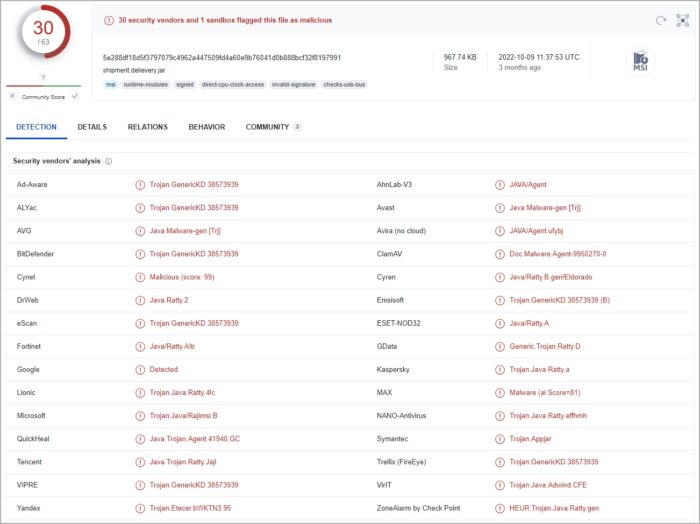

Com base em um levantamento feito via Virus Total, o BleepingComputer aponta que malwares baseados em arquivos poliglotas têm taxa de detecção entre 10% e 50% em antivírus.

É pouco. Felizmente, esse número tende a melhorar à medida que empresas de segurança tomarem ciência do macete. Enquanto isso, a prevenção é o melhor remédio.

A Deep Instinct notou que os malwares StrRAT e Ratty estão sendo espalhados via Sendgrid (plataforma para campanhas por email). Então, a velha regra de tomar cuidado com links em mensagens continua valendo.