O malware que foi distribuído junto com o CCleaner por quase um mês foi barrado, mas só agora algumas questões começam a ser respondidas. Não estava claro, por exemplo, quais os alvos do ataque. Mas análises recentes apontam que pelo menos 20 empresas estavam na mira dos invasores. O problema foi mais sério do que parece.

A versão 5.33.6162 do CCleaner para Windows e o CCleaner Cloud 1.07.3191 foram distribuídos entre 15 de agosto e 11 de setembro. Ambas as versões estavam contaminadas com um código malicioso oculto programado para agir sem o usuário perceber.

Estima-se o CCleaner contaminado tenha sido instalado em 2,27 milhões de computadores, embora as análises do Cisco Talos (um dos grupos que reportaram o ataque) indiquem que “apenas” 700 mil máquinas se comunicaram com o servidor que comandava o malware.

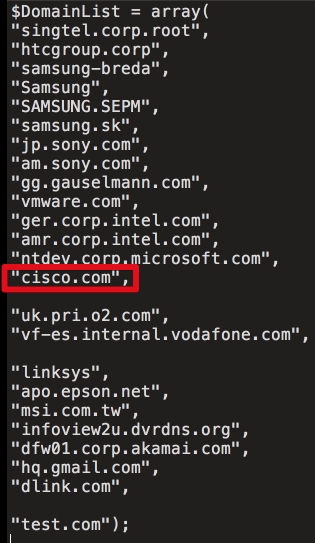

Os analistas acharam indícios de que os autores do malware tentaram encontrar, entre as máquinas contaminadas, computadores dentro de redes de cerca de 20 companhias de tecnologia, entre elas, Akamai, D-Link, Intel, Google, Microsoft e Samsung, além da própria Cisco.

Aparentemente, esse não foi um trabalho difícil de executar. As primeiras análises já indicavam que o malware conseguia coletar dados como nome do computador, lista de softwares instalados, processos em execução e endereços MAC. Essas informações podem ser usadas para identificação dos alvos.

Essa filtragem, por assim dizer, identificou máquinas em pelo menos metade das empresas alvejadas. É aqui que mora o perigo: a partir da brecha aberta pelo malware inserido no CCleaner, esses computadores podem ter executado código malicioso desenvolvido para capturar dados sigilosos, por exemplo.

Diante dessa possibilidade, a recomendação dos analistas da Cisco de restaurar o sistema operacional dos computadores afetados — e não apenas remover a versão contaminada do CCleaner — passa a ter mais validade, pelo menos em PCs de empresas.

Em nota enviada ao Tecnoblog no dia 19, a Avast (dona da Piriform, empresa responsável pelo CCleaner) afirmou que a recomendação do Cisco Talos é incorreta, pois a versão 5.34 e a atual versão 5.35 removem o malware; além disso, a empresa afirma que o servidor dos invasores foi derrubado.

Entretanto, por conta das recentes descobertas, a Cisco insiste que a simples remoção ou atualização do CCleaner não é suficiente, ao contrário do que a Avast sugere.

Tudo indica que essa novela está longe do fim. Ainda falta descobrir, por exemplo, como o código malicioso foi inserido no CCleaner sem ninguém perceber. A possibilidade de algum desenvolvedor da Piriform ter contribuído para isso não foi descartada. A Avast afirma que as investigações continuam.

Com informações: Wired, TechCrunch