Vários roteadores estão sob ataque do ZuoRAT, um malware novo e perigoso

ZuoRAT é um cavalo de troia que infecta roteadores e tenta fazer dispositivos conectados à rede baixarem outros malwares

ZuoRAT é um cavalo de troia que infecta roteadores e tenta fazer dispositivos conectados à rede baixarem outros malwares

Admito que eu checo se há atualizações de firmware para o meu roteador menos do que deveria. Isso é um perigo. Há malwares perigosos por aí explorando esse tipo de dispositivo. O ZuoRAT é um exemplo. A praga tem infectado roteadores de marcas como Cisco, Netgear e Asus. As consequências possíveis incluem roubo de dados e redirecionamento a links maliciosos.

O ZuoRAT foi revelado pela Black Lotus Labs, divisão de segurança digital da Lumen Technologies. A organização descobriu que o malware está em operação pelo menos desde outubro de 2020 e tem como alvo roteadores Wi-Fi comuns, desses que usamos em casa ou em pequenos escritórios.

Coincidência ou não, os primeiros registros de atividade da praga remetem à época em que muita gente estava trabalhando em casa por conta das restrições causadas pela COVID-19.

A Black Lotus Labs descobriu que o ZuoRAT ataca roteadores de pelo menos quatro marcas: Cisco, Netgear, Asus e Daytek. No entanto, a possibilidade de modelos de outras fabricantes também serem infectados não está descartada.

Mas, afinal, como esse malware age?

O sufixo no nome não está ali por acaso. O ZuoRAT é um malware do tipo Remote Access Trojan (RAT). Em outras palavras, trata-se de um cavalo de troia que permite que o dispositivo contaminado seja acessado ou monitorado remotamente pelo invasor.

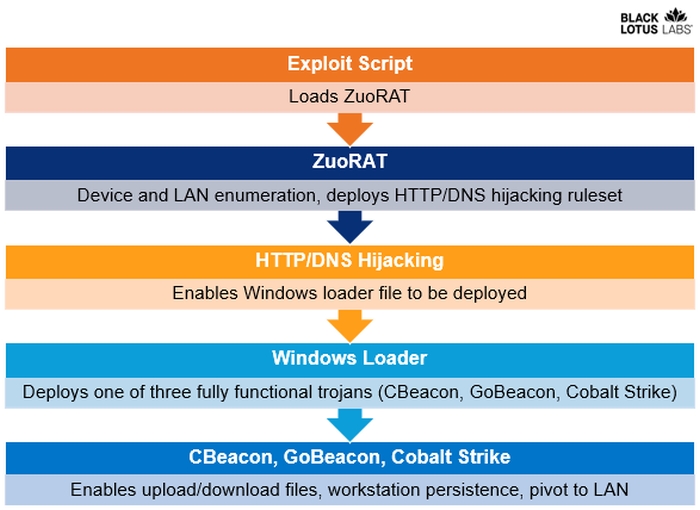

De acordo com os pesquisadores, depois de instalado, o ZuoRAT consegue criar uma lista dos dispositivos conectados ao roteador ou um relatório sobre o tráfego de dados da rede. A partir daí, várias ações podem ser iniciadas.

Por padrão, a praga muda endereços de DNS para fazer os usuários acessarem sites falsos. O malware também pode fazer um “sequestro de HTTP”, de modo a gerar um erro 302 para redirecionar o usuário a um endereço IP malicioso.

O potencial de estrago do ZuoRAT não termina aí. Com as abordagens envolvendo DNS e HTTP, o malware tenta direcionar os dispositivos conectados ao roteador a outros malwares.

Um deles é o cavalo de troia CBeacon, escrito em C++ e voltado a computadores Windows. O outro é o GoBeacon, cavalo de troia desenvolvido em linguagem Go (repare que o começo do nome do malware indica a linguagem usada) para infectar máquinas com Linux ou macOS.

Existe ainda um terceiro malware que pode ser baixado: o Cobalt Strike Beacon. Esse é o nome de uma “ferramenta” complexa que muitos hackers usam para testar redes e contaminar dispositivos conectados a elas.

A “farra” começa quando essas ameaças são instaladas. Qualquer uma delas pode fazer o computador infectado baixar outros malwares, assim como dar ao invasor acesso a arquivos ou a dados coletados.

Como se não bastasse, os analistas da Black Lotus Labs explicam que as ações que controlam ou acessam os roteadores infectados pelo ZuoRAT são difíceis de serem rastreadas. Também não é tarefa fácil identificar as atividades do malware no roteador.

O ZuoRAT infecta roteadores explorando falhas de segurança não corrigidas neles. Mas, pelo menos até o momento, há indícios de que a praga só busca alvos direcionados, ou seja, não é o tipo de malware que varre a internet em busca de dispositivos vulneráveis.

Alvos foram identificados na América do Norte e na Europa, mas nada impede a praga de fazer vítimas em outras regiões.

A medida de proteção mais recomendada é: instale a versão mais recente do firmware do seu roteador, seguindo as instruções do fabricante. Para quem usa um roteador antigo, é uma boa ideia trocá-lo por um modelo recente, se possível.

Entre as recomendações dadas pela Black Lotus Labs está uma simples: reiniciar o roteador regularmente pode ser suficiente para eliminar o ZuoRAT (e outros malwares), pois esse tipo de praga costuma ser armazenado em diretórios temporários. Note, porém, que a remoção completa pode exigir que o equipamento seja redefinido para as configurações de fábrica.