Flame: o malware mais ousado já criado por gênios da criptografia

Em maio desse ano um malware chamado Flame começou a se espalhar por computadores principalmente no Oriente Médio, com objetivo de infiltrar organizações iranianas e demais. Depois disso o que seguiu foram duas ousadas atitudes dos seus criadores. A primeira foi algo que entrou para a história da segurança na web: se passar por uma atualização oficial do Windows. A segunda foi uma medida para a própria segurança dos seus criadores: a autodestruição do malware.

Enganando o Windows Update

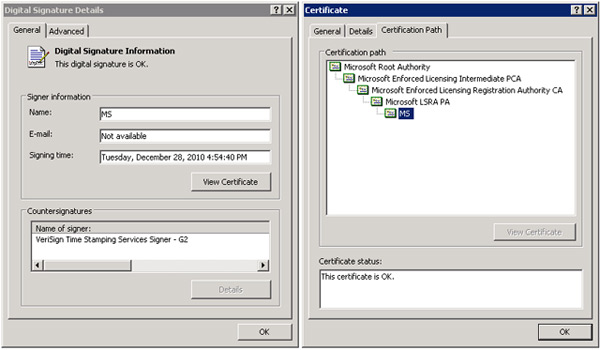

No final de abril o malware passou a se distribuir com a ajuda do Windows Update, enganando computadores ligados a rede para se fazer passar por uma atualização oficial. Para chegar nesse nível avançado de distribuição os criadores do Flame criaram certificados falsos que assinavam digitalmente o código que era distribuído – algo necessário para que a atualização fosse considerada válida pelo Windows.

Ele conseguiu isso com um processo criptográfico que cito mais abaixo no texto, mas de forma simplificada eis aqui o que aconteceu: um computador infectado na rede local se fingia ser o servidor de atualização quando os demais tentavam buscar pelo update na web, redirecionava o tráfego para si próprio e, então, enviava um arquivo contendo o malware na forma de uma atualização.

Foi apenas no domingo, dia 3, que a Microsoft liberou a primeira atualização revogando a autoridade certificadora usada pelo Flame e tornando inválido os certificados emitidos por ela.

E não é como se essa pequena falha fosse desconhecida. De acordo com a análise do blog SecureList, um dos módulos usados para espalhar o update malicioso foi compilado em dezembro de 2010 e instalada em janeiro de 2011. Então alguém já sabia que era possível burlar a atualização oficial da Microsoft, mas apenas agora arriscaram. E foram vitoriosos, ao menos nos dias antes da Microsoft revogar os certificados.

Ainda segundo a Microsoft, a maioria dos ataques era “altamente direcionado”, ou seja, tinham um alvo específico – os computadores no Oriente Médio. Portanto, diz a empresa, a “grande maioria dos seus usuários não corre risco algum”.

Autodestruição embutida

Um pouco depois dessa ousada atitude, o Flame acabou tomando uma rota contrária ao que ele parecia ter como objetivo. A empresa de segurança Symantec, que analisou de perto o código do malware, percebeu que os servidores de comando (controlados pelos criadores do Flame) enviaram um novo arquivo. Esse arquivo, chamado browse32.ocx, tinha como função “desinstalar” todo o malware, apagar todos os rastros dele no computador.

A parte estranha é que o Flame já possuía um comando chamado SUICIDE, cuja ação é auto descritiva, embutido em um dos seus módulos. Mas a análise da Symantec revelou que, enquanto o comando embutido apenas apagava os arquivos usados pelo malware, o novo arquivo não só apagava por completo todo o Flame como sobrescrevia as áreas do disco em que os arquivos estavam com novos dados aleatórios.

Essa atitude, segundo a empresa, serve para dificultar a análise do código do malware e seu possível rastreamento. Isso acontece por que um arquivo apagado no Windows na verdade só tem seu índice apagado, ele continua no HD até a área em que ele esteava seja sobrescrita com novos dados. E foi isso que o novo arquivo fez.

Criado por gênios

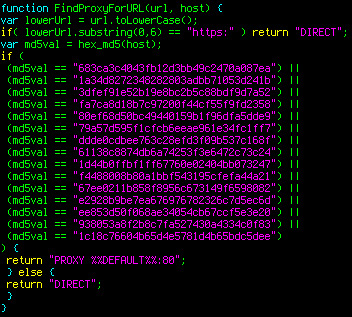

Uma análise mais profunda do código do Flame, dessa vez feita por especialistas em criptografia, revelou que ele também foi criado por mentes nada menos do que geniais. Para se passar por uma atualização genuína do Windows o malware precisou fazer algo chamado colisão de hashs em MD5, que é extremamente complicado para explicar em um post mas está detalhado no artigo da Wikipédia sobre MD5 e nesse post do blog TechNet da Microsoft.

Já haviam técnicas de colisão de hash MD5 no passado, mais precisamente em 2005, e que foram usadas para criar servidores de autenticação para certificados antes. Mas segundo a dupla de renomado criptógrafos Marc Stevens e B.M.M. de Wegerm, a técnica usada no Flame é completamente nova e “é algo que jamais foi visto antes”. De fato, ela não é sequer um conjunto de técnicas antigas, existem matemáticos por trás dessa técnica criada para o Flame funcionar.

A teoria mais forte, portanto, é que as pessoas por trás desse ataque sejam patrocinadas ou estejam envolvidas com algum órgão governamental. E essa não seria a primeira vez: o Stuxnet, que também teria como alvo o Irã, foi desenvolvido e implantado pelo governo americano.

Ao que parece a publicidade que o Flame ganhou trouxe um medo inesperado para seus criadores que desistiram de tentar continuar espalhando sua criação pela internet. Ou eles já conseguiram o que procuravam e por isso terminaram as operações. Quais das hipóteses é verdade? Não sabemos ainda. E embora a história do Flame esteja longe de terminar, já é possível dizer que ele entrou para as páginas da história – seja qual for sua origem.

Com informações: ArsTechnica, Slashdot, SecureList.