Técnico acessa fotos de ex-desenvolvedora e é pego em análise minuciosa

Ex-desenvolvedora web rastreou passo a passo a invasão de um técnico de TI encarregado de consertar seu notebook; homem procurou por fotos íntimas

Ex-desenvolvedora web rastreou passo a passo a invasão de um técnico de TI encarregado de consertar seu notebook; homem procurou por fotos íntimas

A designer Therry Lee, de 28 anos, teve sua privacidade invadida por um técnico de informática ao levar seu notebook para o conserto. O homem, contratado por ela para trocar a tela do dispositivo, acessou indevidamente fotos e vídeos íntimos armazenados no computador e tentou encobrir seus rastros. O que ele não imaginou foi que a vítima teria familiaridade com TI, e descobriria a invasão após uma análise minuciosa.

Tudo começou quando a tela do notebook pessoal de Therry queimou. Uma das amigas da designer então recomendou uma empresa da zona Leste que oferecia o serviço de assistência técnica. Ela aceitou a recomendação. Estava em busca de um auxílio técnico e que não lhe desse um “calote”, como afirmou no Twitter.

No dia 9 de setembro, um dos funcionários da assistência técnica foi buscar o aparelho na casa da Therry, e o responsável pela empresa — mesmo sujeito encarregado de reparar o notebook — alertou que uma nova tela chegaria “daqui a 1 ou 2 dias”.

Therry enviou o aparelho ao técnico, que então pediu a senha para consertar a tela. Sem questionar muito e visando o reparo rápido, a jovem deu a palavra-chave para acessar o notebook. Ela mesma reconhece o vacilo. Em entrevista ao Tecnoblog, disse:

“Não sei de tudo. Ainda mais na posição de cliente e com vontade de consertar meu notebook pessoal, acabei dando minha senha. Quando você está ali pagando por um serviço e em busca de agilidade para poder retomar a rotina, não desconfia.”

Mas o técnico obteve a senha e continuou com o “reparo”. Dois dias depois, ele havia concluído o serviço, e avisou Therry pelo WhatsApp sobre um “favor” que tinha feito: a troca da pasta térmica que envolve o processador e a limpeza do cooler, decidindo não cobrar pelo trabalho extra.

Foi nesse momento em que a jovem notou que havia algo de errado no serviço. O excesso de cordialidade a levou a abrir o PC em busca de pistas: o que o técnico poderia ter feito enquanto tinha a senha? A descoberta foi uma invasão total da privacidade de Therry.

O técnico, apenas quatro minutos depois de obter a palavra-chave, vasculhou o computador que supostamente deveria apenas consertar em busca de fotos íntimas. Therry primeiro viu isso porque o homem deixou uma aba aberta em no Google Chrome que ela nunca visitava: o Google Fotos.

“Assim que eu abri meu browser, vi que havia uma aba aberta de uma página que não visito. Em seguida olhei o histórico do navegador e vi que estava tudo apagado. Ele tentou esconder a atividade dele, mascarando os acessos.”

Logo depois de descobrir a atividade, ela abriu o Gerenciador de Arquivos do notebook, e descobriu que o técnico entrou em vários arquivos pessoais, não apenas os de natureza íntima.

“Minha primeira preocupação foi deslogar de todas as redes sociais e mudar minhas senhas para qualquer serviço que eu assino. Mudei até meu cadastro na Enel (companhia de energia elétrica). Alguém teve a chance de mexer em tudo na minha vida, porque estava tudo lá.”

A designer conseguiu recuperar o histórico do navegador por um deslize do invasor: ele usou o perfil dela para navegar pela internet. Quando isso acontece, todos os logins ficam registrados no Minha Atividade no Google, aba dentro das configurações do Chrome. Contudo, esse recurso pode estar desabilitado para alguns usuários; não era o caso da Therry.

A designer viu todos os termos inseridos pelo técnico no buscador. Palavras como “Google Drive”, “iCloud”, “One Drive” — o técnico estava procurando por mais fotos íntimas em aplicativos de cloud, onde Therry poderia ter contas. A sorte dela é que nenhuma delas estava com login automático, uma prática que é contraindicada por especialistas em segurança digital.

Therry conta ao Tecnoblog que o técnico tentou acessar suas redes sociais:

“O invasor tentou logar no meu Facebook. Acho que ele queria procurar conversas onde eu potencialmente poderia ter enviado nudes, ou outros tipos de conteúdos sensíveis. Ele também tentou acessar meu WhatsApp Web. Como eu estava sem tela, e não tinha um monitor para plugar, ele deve ter pensado que eu ainda estava com o meu mensageiro aberto. Mas eu desativei minha conta pelo celular.”

Por fim, ao usar o Gerenciador de Dispositivos do Windows, Therry descobriu que o invasor pode ter colhido espólios. O notebook registrou que foi inserido um dispositivo USB de armazenamento em massa, o que indica o uso de um HD ou pendrive para copiar arquivos de um dispositivo ao outro. Uma das fotos íntimas foi descoberta em uma outra pasta, chamada Downloads. Therry não possuía um repositório com esse nome antes de o notebook ir para revisão.

Depois de realizar uma análise minuciosa que prova os acessos do técnico a pastas e arquivos pessoais de seu computador, Therry se sentiu arrasada. Ela foi ao Twitter contar o caso, mas não revelou o nome da empresa ou do profissional:

“Os primeiros dois dias foram péssimos. Chorei até a minha alma sair do corpo. Eu paguei para a pessoa fazer um negócio e fui completamente enganada. Basicamente, eu paguei para ser invadida. Tenho medo de denunciar o técnico porque ele tem meu endereço, sabe onde moro — se eu revelar o nome do culpado, tenho receio de sofrer um processo por calúnia e difamação.”

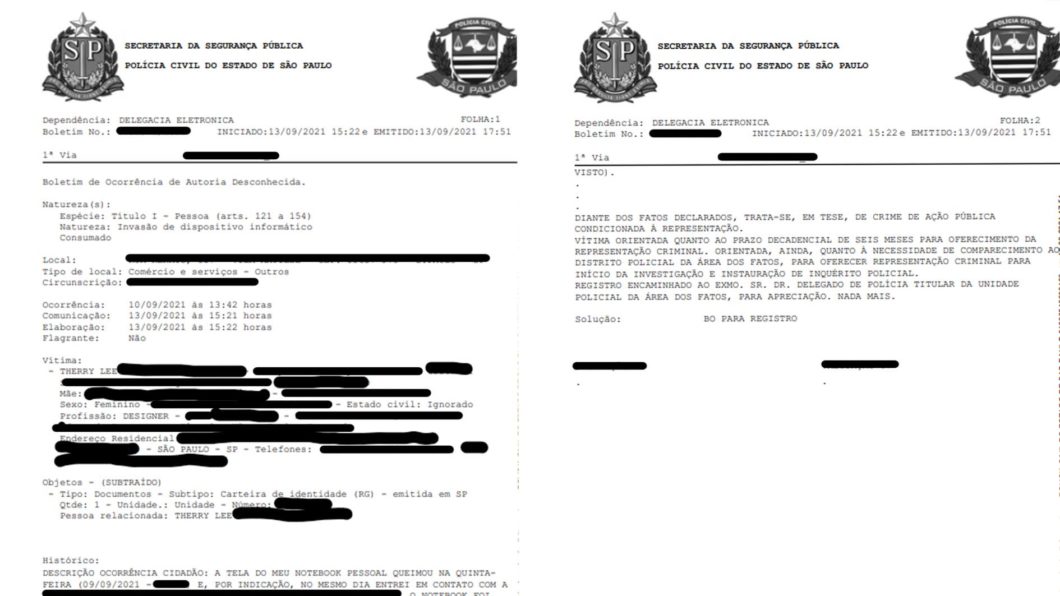

No mesmo dia em que recebeu o notebook de volta, Therry registrou um boletim de ocorrência (BO) online na Delegacia Eletrônica da Secretaria de Segurança Pública (SSP) de São Paulo. No documento, consta que o crime foi categorizado como “invasão de dispositivo informático”.

Não satisfeita em registrar a ocorrência online, a designer foi até a delegacia mais próxima. Lá, ela procurou uma delegacia da mulher que fica no mesmo prédio, mas foi desencorajada por um policial.

O agente afirmou à Therry que se ela forneceu a senha do computador, não havia crime. “Ele não invadiu seu dispositivo porque tinha permissão pela senha”. Ela deveria esperar pelos próximos passos do invasor, ou “aguardar ele divulgar as fotos ou fazer uma chantagem com elas”.

Consta no BO que a jovem deve oferecer uma denúncia contra o técnico dentro do prazo de 6 meses, comparecendo à delegacia mais próxima da assistência em que mandou consertar seu notebook. São mais de duas horas para atravessar a cidade de carro, o que desestimula a jovem a prosseguir com a queixa.

De fato, a lei sobre invasão de dispositivo informático não menciona casos em que a vítima dá a a senha voluntariamente. Consta no artigo que o crime ocorre apenas quando a invasão não há “autorização expressa ou tácita do usuário”.

Em 2012, o Congresso Nacional aprovou a Lei Nº 12.737, dispositivo que tipifica o crime de invasão de celulares, computadores e outros aparelhos pessoais. Já neste ano, o presidente Jair Bolsonaro endureceu a pena prevista para quem viola aparelhos informáticos por meio de um decreto presidencial. Antes quem cometia o delito poderia passar de 3 meses a 1 ano em reclusão, além de pagar uma multa. Agora, o criminoso pode cumprir de 1 a 4 anos na prisão.

Mas a advogada criminalista Carolina Carvalho de Oliveira não é a favor de que Therry sente de braços cruzados, “esperando o cara divulgar”, como disse o policial. Para a profissional, a jovem deve continuar com a denúncia para averiguar se houve um tipo diferente de crime. O técnico, ao possivelmente copiar fotos íntimas, pode ter praticado furto mediante dispositivo eletrônico:

“O que o técnico fez: ele induziu ela a dar a senha para ele obter fotos privadas. Se é possível provar que o técnico subtraiu arquivos e fotos do notebook dela, poderíamos enquadrá-lo em furto qualificado. Já está provado por ela que ele entrou no computador. Não podemos imaginar que o cara pode ficar impune por falta de prova. Deveria haver uma investigação, uma abertura de inquérito para averiguar o roubo de informações pessoais.”

Carolina Carvalho avisa que a posição de Therry era delicada, porque se ela não desse a senha, talvez o técnico fizesse algo pior com o próprio aparelho da jovem. “A vítima foi induzida ao erro. Não deve se culpar por ter sido enganada. Mas serve como aprendizado: sempre quando você fornece sua senha — qualquer uma que seja — você está baixando a guarda”, conta a profissional do Campos e Antonioli Advogados Associados ao Tecnoblog.

É verdade passar uma palavra-chave para alguém é sempre arriscado e uma grande aposta na confiança da pessoa. Mas nenhuma mulher deveria se privar de ter arquivos ou fotos pessoais em dispositivos sob constante medo de ser invadida. Esta é a avaliação de Viviane Cardial, técnica de TI da Info Preta, empresa especializada no reparo e conserto de aparelhos para mulheres negras e pessoas de baixa renda.

Nós, mulheres, não nos podemos privar de qualquer documento ou arquivo pensando que ele vai invadir o dispositivo. Mas em caso de envio, seria interessante fazer uma remoção desse tipo de conteúdo, assinar um termo de confidencialidade e exigir que esse termo não seja copiado. Também é recomendável não deixar senhas gravadas no computador. O ideal é que a pessoa saiba o que ela tem na máquina. Saber o que foi feito antes e depois de mexer nesses itens.

Escolher uma revisão técnica deve ser um processo de confiança, conta Viviane ao Tecnoblog. Mas a decisão deve ser feita com cautela; como qualquer outro produto ou serviço, é preciso ir atrás de avaliações, três opiniões diferentes de quem passou pela mesma revisão, ir atrás das redes sociais da assistência técnica.

“Outra coisa super importante é o preço e o tempo necessário para concluir um serviço: se sair muito barato em relação ao resto do mercado, e em comparação com o preço das peças que devem ser trocadas, desconfie. A mesma coisa se for um serviço feito em pouco tempo — o técnico pode demorar demais pelas razões erradas.”

No caso da Therry, não era necessário fornecer a senha ao homem. Mas depende da revisão: se for algo relacionado ao sistema operacional, como um bug de carregamento do Windows, ou algum problema de backup da máquina, o profissional se beneficia do acesso ao dispositivo. “Nesse caso pode ser possível criar uma conta de administrador separada com configurações limitadas. Dessa forma a revisão consegue acesso ao dispositivo, mas os arquivos pessoais permanecem com outro nome de usuário”, completa Viviane.

Mas a invasão foi traumática à Therry. Ela a partir de agora vai depender bem mais de sua curiosidade incessante. “Vou consertar tudo sozinha agora. Como te falei, já tenho experiência e vou evitar assistências técnicas, a não ser que sejam feitas por mulheres”.