CPFs de 120 milhões de brasileiros ficaram expostos na internet por meses

Pesquisadores encontram servidor desprotegido com 120 milhões de CPFs; bastava renomear um arquivo para resolver brecha

Pesquisadores encontram servidor desprotegido com 120 milhões de CPFs; bastava renomear um arquivo para resolver brecha

Pesquisadores de segurança encontraram um servidor desprotegido com o CPF de 120 milhões de brasileiros, afetando 57% da população. A empresa InfoArmor descobriu a vulnerabilidade e entrou em contato com o domínio responsável, mas o problema demorou semanas para ser resolvido — o que envolvia apenas renomear um arquivo.

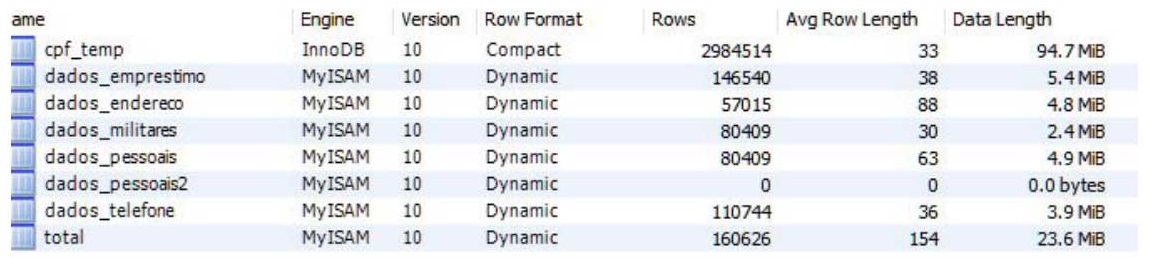

Em um relatório, a InfoArmor explica que encontrou o servidor mal configurado em março de 2018, enquanto fazia uma varredura de rotina por máquinas vulneráveis na internet. Lá estavam uma série de bancos de dados, um deles com 82 GB.

Foi difícil encontrar quem era o proprietário do servidor. Após várias tentativas frustradas, os pesquisadores decidiram entrar em contato com a empresa de hospedagem. Ela diz em e-mail que informou seus clientes sobre os problemas jurídicos de deixar essas informações expostas.

No entanto, os bancos de dados continuaram acessíveis por várias semanas depois disso. “A equipe observou o diretório aberto e viu os arquivos ficarem maiores e menores, como se os usuários estivessem simplesmente trabalhando com eles de forma exposta”, diz o relatório.

As bases SQL tinham nomes como dados_pessoais, dados_endereco, dados_telefone, dados_emprestimo e dados_militares. Não foi possível acessá-las; só a base cpf_temp estava exposta.

No final de abril, o servidor foi enfim corrigido. O site antes era acessível por endereço IP, mas foi reconfigurado com o domínio alibabaconsultas.com que levava a uma tela de login e senha. O portal para “consulta de consignados online” está atualmente fora do ar.

A InfoArmor acredita que o Alibaba Consultas (sem relação com a chinesa Alibaba) estava envolvida de alguma forma com o servidor vulnerável, “provavelmente devido a usar hospedagem como serviço”. No entanto, a empresa de segurança ainda não sabe quem foi responsável pelo vazamento.

E como era possível evitar esse vazamento? Bastava colocar um arquivo chamado “index.html” na pasta, mesmo que ele estivesse vazio. Isso impediria que o diretório fosse listado na internet, e ninguém teria acesso aos bancos de dados. Segundo a InfoArmor, alguém renomeou o arquivo “index.html” para “index.html_bkp”, revelando todo o conteúdo para o mundo.

“Por padrão, um servidor web Apache retorna o conteúdo de um arquivo padrão chamado index.html quando ele está presente”, explica o Bleeping Computer. “Se um arquivo com esse nome não existir e a listagem de diretório estiver ativada, o servidor exibirá os arquivos contidos na pasta solicitada e permitirá o download.”

“É necessária uma investigação completa pelo governo brasileiro para determinar quem deve assumir a responsabilidade”, diz Ilia Kolochenko, CEO da empresa de segurança High-Tech Bridge, em comunicado.

“No entanto, eu não estaria tão certo de que os cibercriminosos conseguiram obter os dados do servidor exposto”, ele continua. “Prefiro pressupor que os criminosos cibernéticos têm esses (e provavelmente muitos outros dados governamentais do Brasil) há anos se tal vazamento evidente ocorreu em circunstâncias tão escandalosas.”

A lei de proteção de dados pessoais prevê multa equivalente a 2% do faturamento, limitada a R$ 50 milhões, em caso de vazamentos. Ela entra em vigor em 2020.

Com informações: InfoArmor, Bleeping Computer.