Malware sofisticado é descoberto em placas-mãe da Asus e Gigabyte

Identificado pela Kaspersky, CosmicStrand é um rootkit de UEFI, capaz de entrar em ação antes de o Windows ser carregado

Identificado pela Kaspersky, CosmicStrand é um rootkit de UEFI, capaz de entrar em ação antes de o Windows ser carregado

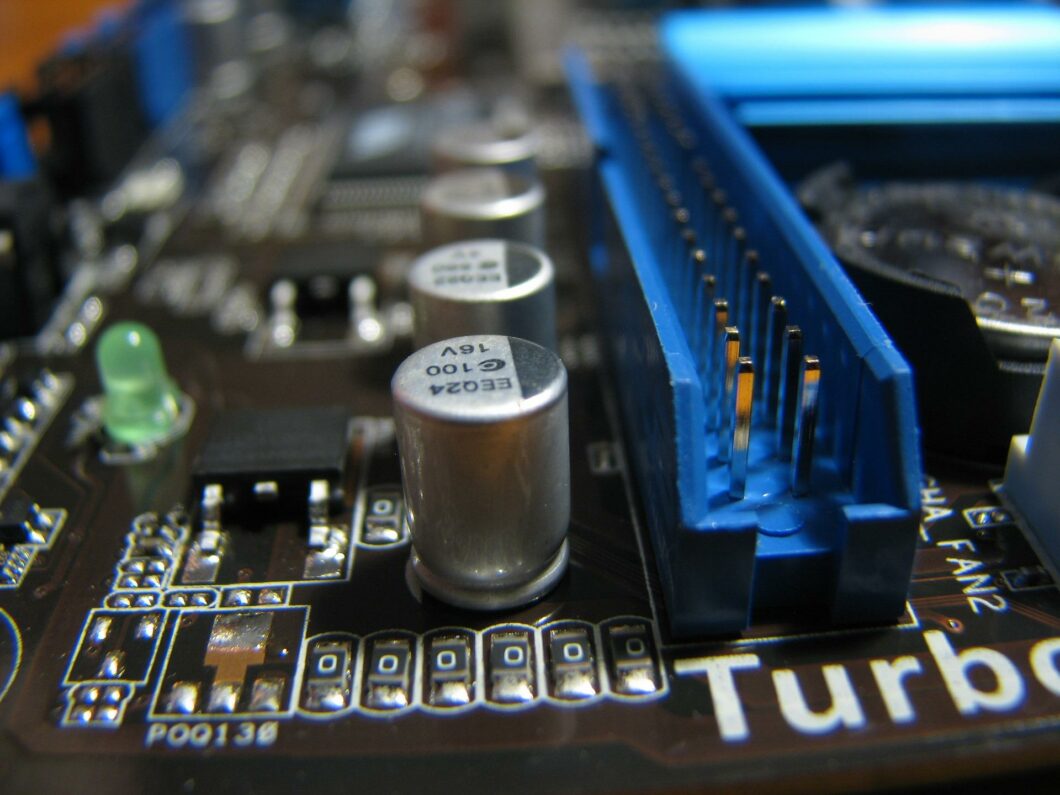

O universo dos malwares é fascinante (e preocupante) porque as ameaças podem vir até de lugares improváveis. Nesta semana, a Kaspersky alertou para um sofisticado rootkit que entra em ação antes de o sistema operacional carregar. Chamado de CosmicStrand, o malware foi encontrado em PCs com placas-mãe Asus e Gigabyte.

A praga não explora nenhum meio novo para contaminar a máquina, mas segue por um caminho pouco comum. Em vez de contaminar o Windows diretamente (ou outro sistema operacional), o CosmicStrand se aloja no firmware da placa-mãe — estamos falando de um rootkit de UEFI.

Um rootkit é um malware de difícil detecção e remoção. Isso porque a ameaça se instala nas “profundezas” do sistema operacional ou, como é o caso aqui, se esconde dentro de um firmware.

Já o UEFI (Unified Extensible Firmware Interface) é uma espécie de intermediador entre o sistema operacional e o hardware do computador, razão pela qual é executado assim que a máquina é ligada.

Se o rootkit está “grudado” no UEFI, o malware também é executado assim que o PC é ligado. É aí que os problemas começam.

De acordo com a Kaspersky, o CosmicStrand está ativo pelo menos desde 2020 e foi encontrado em placas-mãe com chipset Intel H81. Esse é um chipset relativamente antigo, afinal, foi anunciado em 2013 para funcionar com processadores Intel de quarta geração (Haswell).

Isso significa que, se o seu PC é baseado em um processador mais recente ou tem um chipset diferente do Intel H81, ele não está sujeito às ações do CosmicStrand. Bom, pelo menos não há sinal, até o momento, de que outros chipsets tenham sido comprometidos. Então, nada de pânico.

Mas, nas máquinas vulneráveis, o problema merece atenção. O rootkit consegue modificar fluxos de execução do processo de inicialização e acessar recursos específicos do kernel do Windows.

Teoricamente, essa abordagem dá margem para uma série de ações maliciosas, que vão de captura de dados sigilosos à execução de softwares maliciosos.

Os pesquisadores da Kaspersky revelam que o CosmicStrand faz o Windows carregar justamente um código malicioso. Eles não conseguiram ter acesso a essa carga de software. Mas a suspeita é a de que se trate de alguma ferramenta ligada a um grupo chinês que controla a botnet de mineração de criptomoedas MyKings.

Com base nisso, podemos presumir que as máquinas afetadas pelo CosmicStrand foram usadas para minerar criptomoeda. Mas outras ações maliciosas não estão descartadas.

O nome CosmicStrand foi atribuído ao rootkit pela Kaspersky, mas há indícios de que o malware é uma versão do Spy Shadow Trojan, praga identificada pela chinesa Qihoo 360 em 2017, mas que estaria em atuação pelo menos desde 2016.

Também há indícios de que os servidores que comandam o malware — para facilitar, tratemos o CosmicStrand e o Spy Shadow Trojan como uma coisa só — estiveram inativos por longos períodos. Essa constatação levanta a hipótese de que o rootkit tenha sido acionado em momentos específicos, talvez para finalidades distintas.

O acionamento em momentos específicos faz sentido se levarmos em conta que o CosmicStrand é uma ameaça persistente. Ela não pode ser removida facilmente do computador. Como o malware se aloja no firmware, nem formatar a máquina resolve o problema.

Atualizar ou reinstalar o firmware é a saída mais lógica. Mas isso só faz sentido se o rootkit for detectado. Essa não é uma tarefa fácil, porém. O CosmicStrand adota algumas estratégias que dificultam a sua detecção por ferramentas de segurança.

Uma pergunta que os pesquisadores ainda não conseguiram responder é: como o CosmicStrand infecta um computador? É uma dúvida muito pertinente. PCs contaminados foram identificados na China, Vietnã, Irã e Rússia, o que sugere uma ação viral. Por outro lado, via de regra, a manipulação de um firmware UEFI exige acesso físico à máquina.

Uma possibilidade levantada pela Qihoo 360 é a de que as unidades comprometidas tenham sido contaminadas por uma revenda de placas-mãe de segunda mão. Mas não há provas de que isso tenha acontecido.

De todo modo, o caso serve de alerta. A indústria precisa olhar com mais atenção para problemas de segurança envolvendo UEFI e firmwares como um todo.

Com informações: Ars Technica.