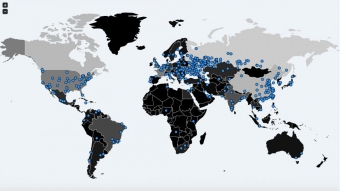

O ransomware WannaCry foi responsável pelo caos que se espalhou no mundo inteiro, afetando hospitais, interrompendo o funcionamento de empresas, e criando dores de cabeça para funcionários de TI. Estima-se que ele infectou 200 mil computadores. E quanto dinheiro os hackers conseguiram obter com tudo isso?

O Tecnoblog deu uma olhada nas contas que estão recebendo dinheiro para descriptografar os arquivos. Atualmente, elas contêm aproximadamente 32 bitcoins, totalizando cerca de R$ 170 mil.

A empresa de segurança Redsocks descobriu que o WannaCry contém três endereços de pagamento bitcoin embutidos em seu código-fonte. E, graças à forma como o bitcoin funciona, qualquer pessoa pode ver todo o histórico de transações ligadas a um endereço de pagamento. Dessa forma, é possível calcular quanto os hackers ganharam até o momento com o ransomware.

São três carteiras:

- a primeira tem 11,87581318 bitcoins, ou cerca de R$ 64 mil – acompanhe o saldo aqui;

- a segunda tem 11,6554487 bitcoins, ou cerca de R$ 63 mil – acompanhe o saldo aqui;

- a terceira tem 8,37443075 bitcoins, ou cerca de R$ 45 mil – acompanhe o saldo aqui.

Esse valor vai flutuar com a cotação do bitcoin e com o saldo das carteiras. Você pode fazer a conversão usando ferramentas como o CoinDesk Calculator.

A conta @actual_ransom no Twitter informa novos pagamentos nessas contas em tempo real, e publica o saldo total (em dólares) de duas em duas horas. Ela foi criada por Keith Collins, jornalista e desenvolvedor no Quartz.

The three bitcoin wallets tied to #WannaCry ransomware have received 194 payments totaling 31.38971127 BTC ($53,453.58 USD).

— actual ransom (@actual_ransom) May 15, 2017

O pesquisador de segurança Brian Krebs nota que, até sábado (13), essas contas receberam cem pagamentos totalizando pouco mais de 15 bitcoins, ou cerca de R$ 80 mil. Ou seja, em poucos dias, o saldo mais que dobrou. Ninguém fez transferências para retirar dinheiro por enquanto.

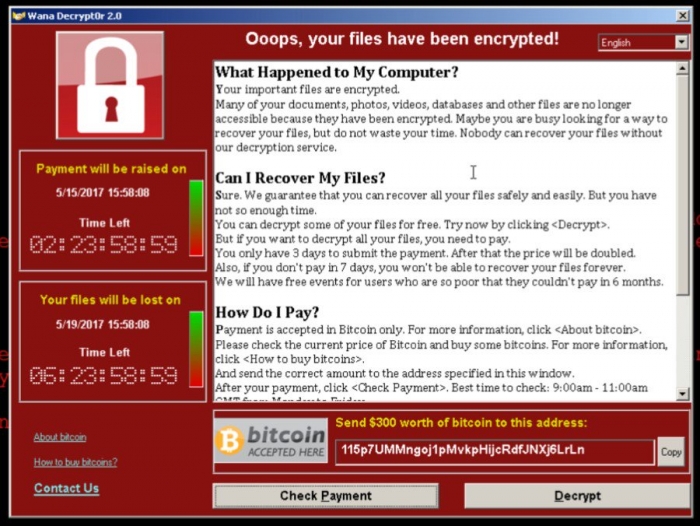

O WannaCry criptografa arquivos de computadores com Windows que não instalaram uma correção de segurança liberada pela Microsoft em março. Os usuários têm duas opções: dizer adeus aos arquivos (caso não tenham backup), ou pagar o resgate de US$ 300 ou US$ 600.

No entanto, há diversos pagamentos bem abaixo desses valores, de apenas centavos:

Someone just paid 0.00007347 BTC ($0.13 USD) to a bitcoin wallet tied to #wcry ransomware. https://t.co/CJLiu6cyvr

— actual ransom (@actual_ransom) May 15, 2017

Someone just paid 0.00003683 BTC ($0.06 USD) to a bitcoin wallet tied to #wcry ransomware. https://t.co/KRxgNpBGgz

— actual ransom (@actual_ransom) May 15, 2017

Someone just paid 0.00000737 BTC ($0.01 USD) to a bitcoin wallet tied to #wcry ransomware. https://t.co/wX2k9pJLNQ

— actual ransom (@actual_ransom) May 15, 2017

Até o momento, foram feitos 194 pagamentos com valor médio de aproximadamente US$ 275. Curiosamente, os hackers estão se oferecendo a descriptografar de graça o computador de pessoas “tão pobres que não poderiam pagar em seis meses”. O WannaCry tem um link “Fale conosco”, onde a vítima pode solicitar o desconto.

it’s like shareware ransomware pic.twitter.com/zhCQbO2vRN

— Internet of Shit (@internetofshit) May 15, 2017

Para quem é vítima de ransomware e não tem backup dos arquivos, não há muita alternativa senão pagar. Até o FBI reconhece isso: em 2015, um agente do programa de contrainteligência disse que “para ser honesto, frequentemente recomendamos que as pessoas simplesmente paguem o resgate”.

Como a maioria das pessoas faz o pagamento, os autores de malware cobram relativamente pouco e cumprem com a promessa de descriptografar seus arquivos. Se eles não fizessem isso, futuros usuários afetados pelo malware não teriam o incentivo de pagar.

Em um mundo onde agências de espionagem colecionam falhas de segurança, e computadores passam meses sem atualizações, um ataque global de malware era só questão de tempo. E se algo não mudar, esses sequestros se tornarão cada vez mais comuns.