Ransomwares: da insanidade ao modelo de negócios

Um malware de trinta anos que virou modelo de negócio para startups do cibercrime

Um malware de trinta anos que virou modelo de negócio para startups do cibercrime

Apesar de terem sido apresentados ao público de maneira mais ampla por volta de 2017, quando, em um espaço de poucos dias, o WannaCry atingiu o NHS, sistema público de saúde inglês, a matriz da Telefónica na Espanha e outros alvos diversos, os ransomwares não são algo propriamente novos.

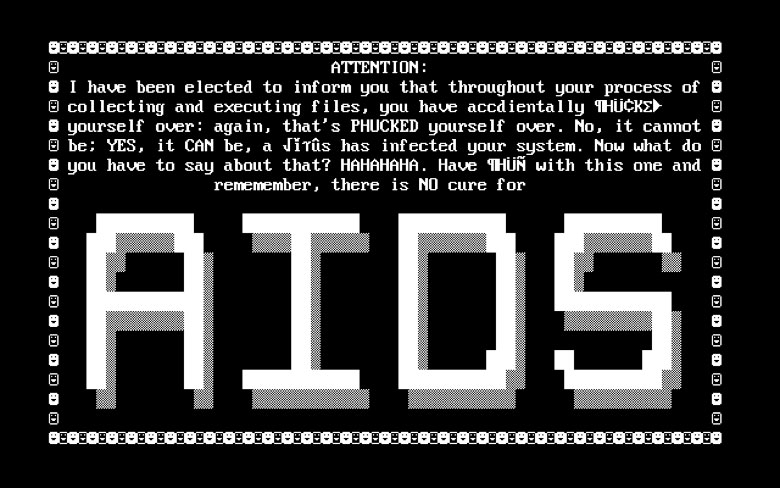

A ideia de criptografar os arquivos de uma máquina e depois cobrar um resgate (em inglês: ransom) para ceder a chave que reverte o processo vem lá de trás, em 1989, quando Joseph Popp criou o “AIDS Trojan”, que vinha em um disquete que supostamente traria informações sobre a doença, mas infectava o autoexec.bat de PCs (primeiro arquivo a ser executado nos tempos do DOS).

O malware fazia com que, na nonagésima vez em que o computador fosse iniciado após a infecção, executasse uma rotina que escondia arquivos e diretórios, criptografando seus nomes, para em seguida dizer que a licença de um software chamado “PC Cyborg” havia expirado e que um pagamento de US$ 189 deveria ser enviado para uma caixa postal no Panamá, junto com um disquete, que seria usado para remeter uma nova “licença”.

Obviamente não foi uma ação muito bem-sucedida. Popp, que era um biólogo evolucionista formador por Harvard e ligado a várias instituições médicas, foi preso em 1989 na Inglaterra e considerado mentalmente incapaz de enfrentar julgamento. Eventualmente foi extraditado para os Estados Unidos, onde passou a viver em isolamento.

Depois do “AIDS Trojan” tivemos um hiato de mais de quinze anos. Foi só em 2005 que surgiu outro ramsonware, desta vez agindo de forma mais agressiva e criptografando dados, não apenas nomes. Mas, mesmo àquela época, ainda era difícil para o “ator” (cibercriminoso) lucrar com isso: o rastro de dinheiro não é algo fácil ser apagado, que o digam os milhões de dólares que Pablo Escobar enterrou por toda a Colômbia.

Apenas em 2013 os resgates em Bitcoin passaram a ser adotados. E, em 2017, veio o infame sucesso. Aliás, uma curiosidade é que o WannaCry teve seu poder de devastação mitigado por um hacker britânico chamado Marcus Hutchins, que descobriu que o malware tentava contactar um site remoto, cujo domínio havia vencido e não havia sido renovado. Hutchins registrou o domínio e criou uma resposta que impedia a ação do malware, evitando um cenário devastador.

Principalmente nos EUA, empresas e entes dos mais variados níveis de governo começam a fazer seguro contra malwares, e isso terminou por gerar um novo ramo de negócios no submundo, o “Malware As A Service”. Nesta versão deturpada de startups, atores criam o malware e distribuem para afiliados versões personalizadas com códigos de identificação, para que eles infectem vítimas institucionais. Os afiliados irão então tentar vitimar o máximo de pessoas. Sempre que a startup recebe um resgate, ela é capaz de identificar a origem e pagar o quinhão do afiliado, que varia entre 60% e 70%.

Na realidade tal seguro faz com que estes entes deixem de tomar medidas preventivas necessárias para a guarda adequada de dados. Em meados de 2019, não foram poucas as escolas norte-americanas que tiveram problemas no final das férias de meio de ano, ficando com suas infraestruturas completamente comprometidas.

Mas vai além: o seguro que é pago aos cibercriminosos, em última instância, fomenta o próprio crime. Hoje temos criptomoedas que não podem ser rastreadas – ao contrário da crença popular, o Bitcoin é rastreável –, o que torna muito fácil a transferência de recursos financeiros. Não é à toa que em 2021, o cibercrime deverá ultrapassar o faturamento do tráfico internacional de drogas, se tornando a atividade criminosa número 1 do mundo.

Some isso ao método de atuação que vem se desenvolvendo nos últimos anos, em que invasores não atuam de imediato, mas ficam por longos períodos de tempo pesquisando a rede interna de suas vítimas: em pelo menos um caso, um ator operou por quatro anos na infraestrutura de uma rede hoteleira, antes de roubar os dados de 500 milhões de hospedes. Ou seja, há uma sofisticação crescente, tanto na tecnologia, quanto na forma de perpetrar ataques.

Alguns atores passaram não apenas a criptografar dados. Desde novembro de 2019, eles passaram a adicionar extorsão ao sequestro de dados. Veja, qualquer empresa com um mínimo de consciência de cibersegurança trabalha com pelo menos um backup de seus dados. Então em alguns casos a empresa pode se dar ao luxo de ter um dano minimizado ao recuperar um backup.

O que os atores estão fazendo agora é ameaçar expor os dados sensíveis da empresa ao público. Na realidade, em pelo menos dois casos que eu conheça, grupos liberaram lotes de informações de algumas empresas para quem quisesse baixar.

Quando colocamos isso sob a ótica das legislações de proteção de dados, o que poderia ser um caso grave de perda de segredos comerciais, passa a ser também uma violação ainda mais severa a estas legislações. E não apenas no caso de empresas com operação online: a primeira empresa europeia a ser multada por violação à GDPR foi um hospital, cujas medidas para proteger os dados dos pacientes foram consideradas insuficientes pela Autoridade Holandesa de Proteção de Dados.

Por aqui a LGPD ainda não entrou em vigor. Isso deverá ocorrer em 15 de agosto de 2020, caso ela não seja adiada, mas seu vigor em algum momento é inevitável, até porque a PEC 17/2019 quer tornar o direito à privacidade de dados um direito fundamental e, em algum ponto, será necessário este tipo de compliance para se fazer negócios com a União Europeia. E ela, LGPD, vem com multas pesadas.

Ao contrário da maioria dos países do mundo, que tem em atores estrangeiros a origem da maioria de seus ataques, no Brasil, pelo menos 60% do cibercrime é cometido por atores nacionais.

Cibersegurança nunca foi um luxo, mas agora tende a se transformar numa questão de sobrevivência corporativa.