Ladrão que rouba ladrão: grupo hacker invade sites que roubam criptomoedas

Em vez de agir com meios próprios, grupo hacker Water Labbu prefere roubar vítimas de sites criados para capturar criptomoedas

Em vez de agir com meios próprios, grupo hacker Water Labbu prefere roubar vítimas de sites criados para capturar criptomoedas

O Water Labbu é um grupo hacker que vem agindo nas últimas semanas para roubar criptomoedas. Mas o detalhe que mais chama a atenção nesta história é que os alvos do grupo são sites que foram criados por outros golpistas. Estamos diante de um caso de “ladrão que rouba ladrão”.

Você já ouviu falar em dApps? Eles lembram aplicativos convencionais, mas funcionam de modo descentralizado, com base em blockchain. Isso significa que há não servidores por trás de sua operação.

dApps podem ser úteis em diversas aplicações legítimas, mas também podem ser usados para fins maliciosos. É o caso aqui. o BleepingComputer explica que, em julho, o FBI emitiu uma alerta sobre dApps que se passam por serviços de mineração de liquidez de criptomoedas, mas que, na verdade, capturam ativos das vítimas.

Para fazer vítimas, os golpistas criam sites falsos de dApps. Normalmente, eles atraem investidores com a promessa de recompensas atraentes em operações que envolvem mineração de liquidez.

O que é isso? Para facilitar a compreensão, imagine que você contratou um CDB (Certificado de Depósito Bancário). Com esse tipo de investimento, você empresta dinheiro a um banco que, por sua vez, usa esse valor como crédito para outros clientes. Depois, o banco repassa parte dos rendimentos obtidos com juros a você.

Operações de mineração de liquidez funcionam mais ou menos dessa forma. Os ganhos podem realmente ser interessantes, mas, no caso das páginas golpistas, os investidores são enganados. Eles não recuperam as suas criptomoedas.

O Water Labbu poderia criar as suas próprias páginas fraudulentas. Em vez disso, o grupo prefere rastrear sites falsos de dApps para injetar neles um código em JavaScript. É o que explica a Trend Micro.

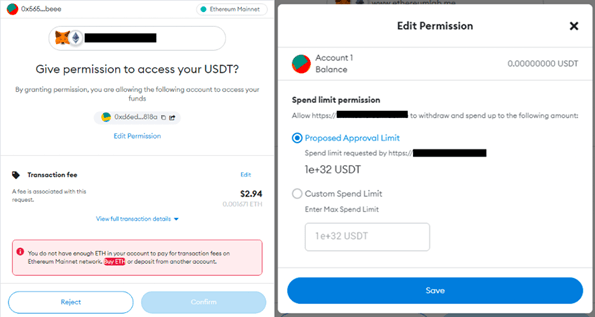

Quando uma vítima associa a sua carteira ao dApp malicioso, o código do Water Labbu identifica os ativos existentes ali e, então, tenta capturá-los.

O método de captura depende de alguns fatores. O processo só começa se o saldo da carteira estiver acima de 0,005 ETH (Ethereum) ou 22.000 USDT (Tether), por exemplo. Depois, o script verifica se a vítima está usando um PC com o Windows ou um celular (Android ou iPhone).

Se a vítima estiver em um celular, o script envia um pedido de aprovação de transação a partir do site falso. Se o usuário concordar, o seu saldo será enviado a um endereço do Water Labbu.

Agora, se a vítima estiver em um computador com Windows, um aviso de atualização do Flash Player (é sério!) se sobrepõe ao site fraudulento. Se o usuário baixar a falsa atualização, instalará um backdoor cuja função é — adivinhe — capturar criptomoedas.

A parte divertida dessa história é que os golpistas que criaram os sites falsos acabam não recebendo nada. Porém, há vítimas reais, que podem perder valores consideráveis com essa artimanha.

Por isso, é importante tomar cuidado, sempre. Evitar fazer transações com criptomoedas em plataformas desconhecidas, desconfiar de propostas muito vantajosas (nas redes sociais, por exemplo) e revisar regularmente serviços vinculados à sua carteira são um bom começo.