A Agência Central de Inteligência dos Estados Unidos (CIA) usa tudo o que pode para praticar espionagem, inclusive as redes Wi-Fi dos nossos lares. É o que aponta a mais recente etapa de vazamentos do programa Vault 7. Nela, a Wikileaks relata que a entidade instalava um software de nome Cherry Blossom em diversos modelos de roteadores para interceptar dados.

De acordo com a Wikileaks, o Cherry Blossom é, na verdade, um kit de ferramentas desenvolvido em conjunto com o Instituto de Pesquisa de Stanford e que conta com várias versões, uma para cada tipo de roteador ou marca. Foram identificados kits para equipamentos da Asus, Belkin, D-Link, Linksys, Netgear, US Robotics, entre outros fabricantes. A lista completa está disponível aqui (PDF).

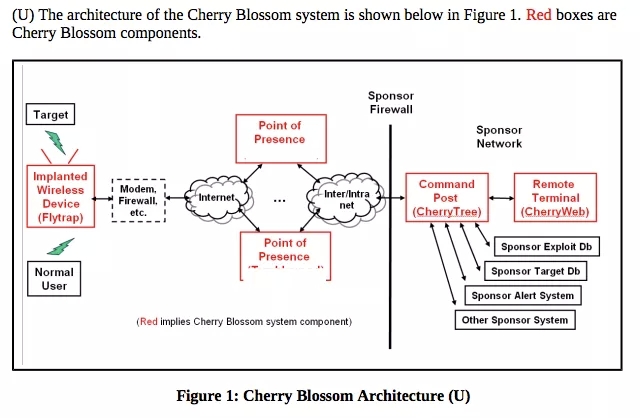

Um dos itens do kit é o FlyTrap, o software que é instalado no roteador. Ele tem como base o firmware original do equipamento, mas com a adição dos recursos usados pela CIA. Quando ativado, o FlyTrap se conecta a um servidor remoto chamado CherryTree para receber comandos.

Os agentes da CIA, por sua vez, devem acessar o CherryWeb — uma espécie de painel de controle — para dar os comandos, que incluem coletar endereços IP, capturar mensagens de email, acessar a rede gerenciada pelo roteador e assim por diante. Obviamente, tudo foi planejado para que o usuário não perceba o que está acontecendo.

Para instalar o FlyTrap, a CIA tinha várias táticas. A mais recorrente era a exploração de brechas de segurança nos roteadores. Em outros casos, a agência conseguia, de alguma forma, interferir no processo de atualização do firmware. A instalação também podia ser feita manualmente por um agente.

O manual que descreve o Cherry Blossom é de agosto de 2012. Não ficou claro se a CIA continuou usando o software após esse ano ou se o transformou em um conjunto de ferramentas mais sofisticado.

Está claro apenas que a CIA não usava o Cherry Blossom para espionagem em massa. Como essa é uma operação trabalhosa — a própria agência reconhece que as frequentes atualizações de firmware e hardware dos roteadores dificultam o processo —, as ações tinham como alvo apenas indivíduos específicos.

A Wikileaks não divulgou o código-fonte do Cherry Blossom.

Com informações: The Verge