O que é PHP? [Guia para iniciantes]

Saiba mais sobre o PHP, uma das linguagens de programação para desenvolvimento web mais populares e utilizadas no mundo

Saiba mais sobre o PHP, uma das linguagens de programação para desenvolvimento web mais populares e utilizadas no mundo

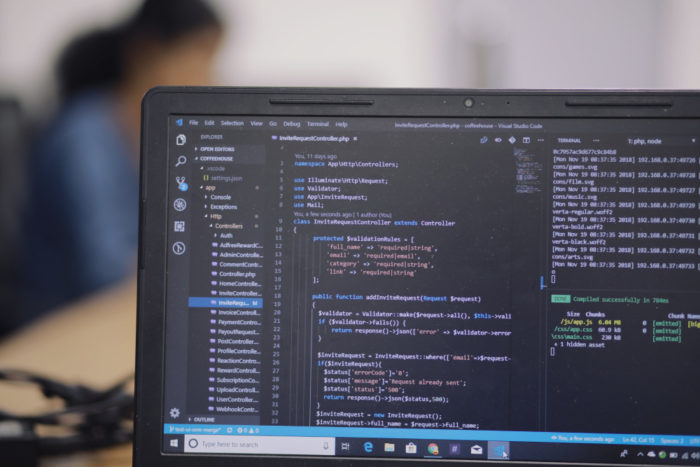

O PHP é uma linguagem de programação voltada originalmente para desenvolvimento de sites e aplicações web. Por ser de código aberto e de fácil aprendizado, é uma das mais populares do mundo. Neste guia para iniciantes, saiba mais sobre a linguagem, suas principais vantagens e como ela funciona.

O PHP foi criado em 1995 pelo programador canadense Rasmus Lerdorf. A sigla é um acrônimo para PHP: Hypertext Preprocessor. A linguagem tornou-se popular por ter uma sintaxe mais simples, e por mesclar o código executado no lado do servidor com HTML, facilitando a criação de páginas com conteúdo dinâmico.

Assim como o Python e o JavaScript, ele também é classificado como uma linguagem de scripts, ou seja, um conjunto de instruções via código que servem, principalmente, para automatizar tarefas.

Com o PHP, você pode “instruir” uma página estática (criada com HTML e CSS) a executar ações específicas e mais complexas, como validar as informações de um formulário antes dos dados serem enviados de volta ao browser.

Em um site ou aplicativo web, o código PHP é delimitado pelas instruções de processamento de início (<?php) e fim (?>). Tudo o que vai entre essas duas tags é executado pelo interpretador no lado do servidor, como uma consulta a um banco de dados que retorna informações a serem exibidas em uma página.

O navegador do usuário requisita a página ao servidor web, que então é processada pelo interpretador do PHP no servidor, gerando o código HTML com a resposta a ser devolvida ao navegador.

Abaixo, um exemplo de uma página simples que exibe a mensagem: “Olá, eu sou um script PHP!”:

<!DOCTYPE HTML>

<html>

<head>

<title>Exemplo</title>

</head>

<body>

<?php

echo "Olá, eu sou um script PHP!";

?>

</body>

</html>

Além de ser uma linguagem de programação de código aberto, é possível instalá-la na maioria dos sistemas operacionais gratuitamente, o que também torna o seu custo de manutenção muito menor.

Atualmente, sua versão mais recente é a 8.0.1, mas ainda há suporte para a versão 7.x, que recebe atualizações constantes e continua sendo muito utilizada em sites, blogs e páginas de comércio eletrônico.

Com a evolução da linguagem, o PHP ganhou outras formas de utilização além dos sites dinâmicos, como scripts de linha de comando para automatização de diversos tipos de tarefas e aplicações para desktop.

Por ser uma linguagem de programação simples de aprender, mas com recursos avançados e bom desempenho, o PHP já foi utilizado na criação de vários sites e serviços famosos, como Facebook, WordPress e Wikipédia. Alguns deles ainda possuem partes de suas funcionalidades feitas com a linguagem.

Você pode aprender mais sobre o PHP e seus recursos acessando a documentação oficial.

Com informações: php.net