Engenhoso golpe colocou vírus na busca paga do Google

Grupo de hackers publicou um anúncio pago para se passar por um serviço de gerenciamento de senhas; malware usado por grupo permite instalação de outros vírus

Grupo de hackers publicou um anúncio pago para se passar por um serviço de gerenciamento de senhas; malware usado por grupo permite instalação de outros vírus

Um grupo de cibercriminosos conseguiu publicar um resultado pago na busca do Google. Os hackers se passaram pelo Keepass, um gerenciador de senhas, para roubar dados da vítima. Ao clicar no link do resultado pago, as vítimas eram levadas para um site idêntico ao original.

Esse método de golpe é chamado de phishing. Nele, os cibercriminosos tentam enganar as vítimas com uma página parecida com a de um serviço autêntico. No entanto, a utilização de um link pago no Google é bem raro e mais perigoso — já que a vítima não suspeitará que a big tech autenticou conta criminosa.

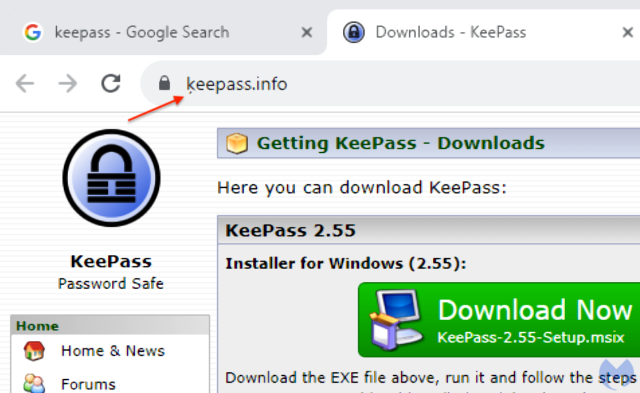

Para enganar os internautas, o grupo hacker utilizou a letra Ķ na URL para enganar os usuários. Assim, olhos menos atentos acabavam lendo o link do site apenas como “Keepass”, ignorando a letra ka-cedilha (tradução direta). Essa era a única diferença entre a URL original do site keepass.info e o link dos criminosos.

Para que a URL não mostrasse a “tradução” ASCII da letra Ķ, foi usado o protocolo Punycode para exibir o ka-cedilha na barra de endereço. Sem isso, seria exibido “%C4%B7” no lugar do Ķ, a “tradução” da letra para a URL —por exemplo, o Ç aparece como “%C3%87” na barra de endereço.

Claro, só uma URL parecida não é o suficiente. Você precisa de mais elementos para conseguir enganar a vítima. Um anúncio pago no Google é um fator que passa confiança para quem está buscando algum produto ou serviço na internet. Aqui temos uma falha da Big Tech, afinal, anúncios no Google passam por uma etapa de verificação — e os cibercriminosos conseguiram burlar.

O outro elemento, como podemos ver no print publicado, é ter uma página parecida com o site original. Os cibercriminosos conseguiram recriar muito bem a página original. Ao baixar o programa do Keepass, os usuários também baixavam o malware FakeBat — que permite que os hackers instalem remotamente outros vírus.

Com informações: Ars Technica e MalwareBytes