Grupo hacker invade laboratório de exames no Brasil e vaza senhas

Grupo Meddi foi vítima do ransomware Avaddon duas vezes no mesmo mês; hacker ameaça vazar mais dados confidenciais

Grupo Meddi foi vítima do ransomware Avaddon duas vezes no mesmo mês; hacker ameaça vazar mais dados confidenciais

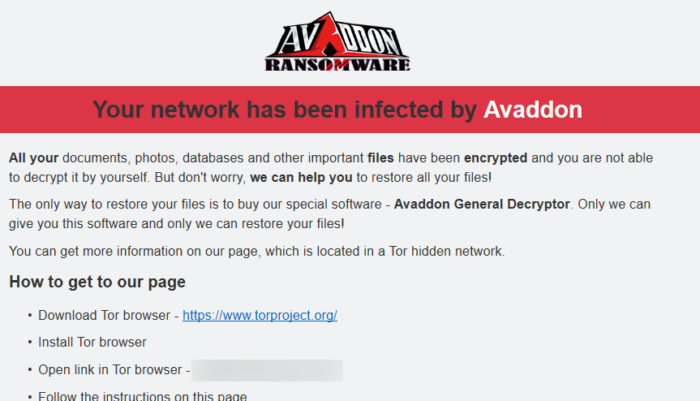

Avaddon ensina usuário a visitar dark web para recuperar arquivos (Imagem: Reprodução / Hornet Security)

O Grupo Meddi opera uma série de laboratórios de exames na Bahia sob as marcas Meddi, Multimagem e IHEF, e tem convênio com diversos planos de saúde. Conforme apurou o Tecnoblog, a empresa foi vítima do ransomware Avaddon, que criptografou um enorme volume de dados. O hacker responsável pelo ataque expôs senhas de acesso e documentos financeiros, e ameaça vazar mais informações confidenciais se não receber um pagamento.

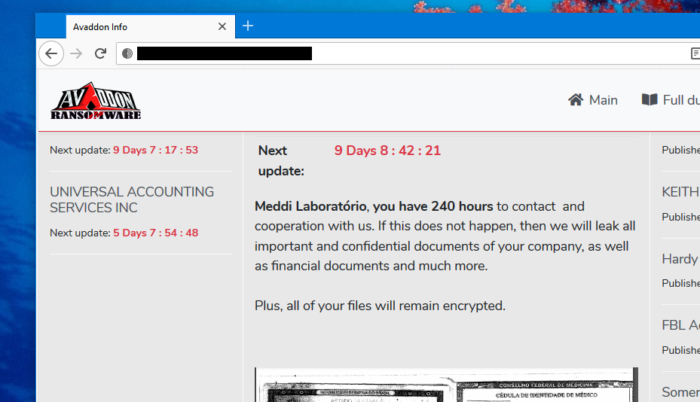

“Meddi Laboratório, você tem 240 horas para entrar em contato e cooperar conosco”, avisou o grupo na terça-feira (16) em seu site na dark web. “Se isso não acontecer, vamos vazar todos os documentos importantes e confidenciais de sua empresa, assim como relatórios financeiros e muito mais.” Eles não revelam qual é o valor do resgate, geralmente cobrado em bitcoin para dificultar o rastreamento.

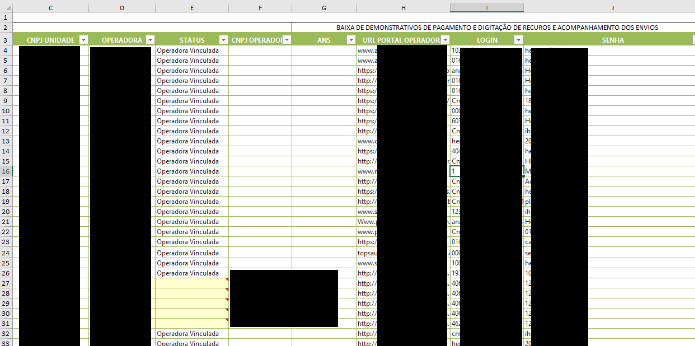

Como amostra, a página inclui um print com login e senha para acessar o portal de mais de 20 planos de saúde. Há ainda um contrato de credenciamento; um detalhamento do fluxo de caixa da Multimagem para janeiro de 2020 e novembro de 2018; e o contrato de locação de um instituto de hematologia.

Imagem vazada tem logins e senhas (Imagem: Reprodução)

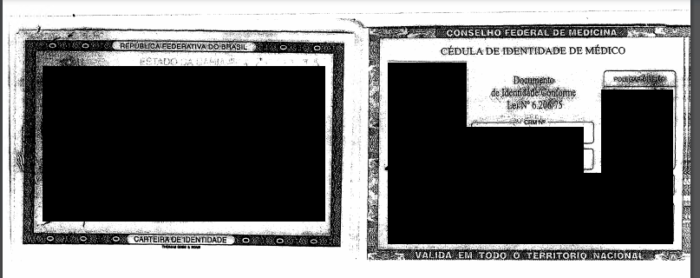

O vazamento também tem dados pessoais como a cédula de identidade de médicos, registro no CFM (Conselho Federal de Medicina), diplomas e certificados.

Cédula de identidade de médico vazada pelo Avaddon (Imagem: Reprodução)

A equipe de TI da Meddi não estava a par dessa tentativa de extorsão, e só ficou sabendo disso quando o Tecnoblog entrou em contato.

“O Grupo Meddi esclarece que, ao receber o contato do Tecnoblog, tomou ciência de um ato criminoso em andamento na deep web, a partir da negociação de dados administrativos das empresas que compõem o Grupo”, diz o posicionamento oficial divulgado nesta quarta-feira (17).

Para lidar com essa situação, a Meddi formou um comitê com profissionais das áreas de TI e segurança da informação, comercial, comunicação e jurídico. A empresa está avisando as pessoas cujos dados foram indevidamente acessados, tal como médicos, conforme manda a LGPD (Lei Geral de Proteção de Dados Pessoais). Ela também alterou senhas de usuários e serviços afetados, e abriu boletim de ocorrência junto à Polícia Civil de Feira de Santana (BA).

Além disso, a companhia prepara um relatório de incidente de segurança detalhando ações corretivas que serão adotadas, incluindo:

A empresa garante que os servidores afetados pelo ransomware armazenavam somente informações internas, não dados de pacientes como resultados de exames.

O comunicado não entra em detalhes sobre o ataque em si, mas a Meddi sofreu dois incidentes de segurança este mês. Em sua conta oficial do Instagram, a Meddi Laboratório informou em 4 de fevereiro que teve atraso ao marcar exames e entregar resultados “em razão de instabilidade em nosso sistema operacional”.

Dias depois, ela divulgou um novo comunicado: o sistema “ficou inoperante nesta quarta, 10/02, devido a um incidente de segurança da informação”. Nos dois casos, o motivo foi o ransomware Avaddon, segundo apurou o Tecnoblog.

A Multimagem e IHEF, que também pertencem ao Grupo Meddi, publicaram os mesmos avisos em suas respectivas contas do Instagram. Os posts não mencionam o ataque hacker.

IHEF avisa sobre “incidente de segurança” (Imagem: Reprodução / Instagram)

O Avaddon opera com um programa de afiliados: são pessoas interessadas em utilizar o ransomware que outro hacker criou, pagando a ele uma comissão que varia de 25% a 35% do resgate recebido, dependendo do número de vítimas. Esse modelo é conhecido como Ransomware as a Service, e fez aumentar a quantidade de ataques que vêm ocorrendo no último ano.

Os responsáveis pelo Avaddon adotam a tática de extorsão dupla: ou seja, eles criptografam seus dados usando uma chave AES256 única e cobram para liberá-los; se você tiver um backup, então eles cobram para não vazarem suas informações.

Avaddon diz que Meddi tem 240 horas para cooperar (Imagem: Reprodução)

Esse tipo de crime surgiu, em parte, como uma resposta a leis para proteger dados pessoais, como o GDPR na Europa e a LGPD no Brasil. Neste caso, o hacker analisa o sistema invadido e coleta as informações mais importantes. Se você tiver backup, ele tem uma carta na manga: pague o resgate para não ter que arcar com uma multa do governo.

A ANPD (Autoridade Nacional de Proteção de Dados) só poderá aplicar multas relacionadas à LGPD a partir de agosto de 2021. No entanto, pessoas que forem afetadas por um vazamento podem entrar com processo na Justiça.

O site DataBreaches.net, que descobriu o incidente de segurança na Meddi, também menciona outras duas vítimas recentes de ransomware no setor de saúde: um laboratório na Itália e uma empresa nos EUA que administra hospitais e clínicas.