Microsoft atualiza Windows XP e 7 para evitar ataques como WannaCry

Falha afeta Windows XP e Windows 7; malware pode se espalhar de um computador para outro sem interação do usuário

Falha afeta Windows XP e Windows 7; malware pode se espalhar de um computador para outro sem interação do usuário

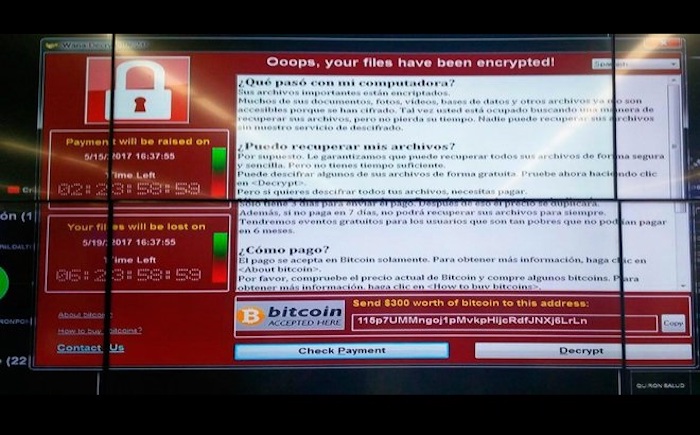

A Microsoft corrigiu uma falha que afeta versões antigas do Windows: a vulnerabilidade BlueKeep permite que um malware se espalhe de um computador para outro sem interação do usuário, semelhante ao que ocorreu no ataque do WannaCry em 2017. Por isso, até mesmo o Windows XP está recebendo a atualização — e ele perdeu suporte em 2014. Se você está no Windows 7, também precisa instalar o patch de segurança.

Basicamente, um invasor consegue usar a falha para enviar malware a um computador conectado à internet sem precisar de autenticação — como login e senha — nem interação de usuário. O problema está nos Serviços de Área de Trabalho Remota, antes conhecidos como Serviços de Terminal.

A invasão é possível se o computador tiver o protocolo RDP (Remote Desktop Protocol) ativado em portas expostas na internet. O pesquisador Kevin Beaumont diz que cerca de 3 milhões de endpoints RDP estão diretamente expostos, segundo o motor de busca Shodan.

A falha BlueKeep está presente no Windows XP, cujo suporte oficial foi encerrado em 2014; e no Windows Server 2008 e Server 2008 R2, versões que a Microsoft deixou de atualizar em 2015. Todas elas estão recebendo o patch de segurança; elas também foram contempladas em 2017, durante o ataque do WannaCry. Ou seja, o problema é sério.

Ataque do ransomware Wannacry em 2017

Se você usa o Windows XP ou Server 2003, “a melhor maneira de solucionar essa vulnerabilidade é atualizar para a versão mais recente do Windows”, diz a Microsoft. Mas se você não pode (ou não quer) fazer isso, há uma atualização de segurança urgente esperando para ser instalada.

O Windows 7 também é afetado; seu suporte vai acabar em janeiro de 2020. Versões mais recentes, como o Windows 10, 8.1 e Server (a partir de 2012), estão imunes: “não é coincidência… a Microsoft investe pesado em reforçar da segurança de seus produtos, muitas vezes por meio de grandes melhorias na arquitetura que não podem ser portadas para versões anteriores”, diz a empresa.

A Microsoft informa que não observou nenhuma invasão com base nessa falha do Windows, mas avisa: “é altamente provável que agentes mal-intencionados criem um exploit para essa vulnerabilidade e a incorporem em seus malwares”.

Brian Bartholomew, pesquisador sênior de segurança da Kaspersky Lab, explica ao Ars Technica que um ataque “simplesmente exigiria que alguém enviasse pacotes específicos pela rede para um sistema vulnerável que tivesse o serviço RDP disponível”. Ele também acredita que “alguém irá liberar um exploit para isso nos próximos dias”.

Com informações: Microsoft, Ars Technica.