Ransomware: a mina de ouro dos hackers, o pesadelo das organizações

Ransomwares atacam cada vez mais e se tornaram um "negócio lucrativo" para hackers. Por que é tão difícil lidar com essa ameaça?

Ransomwares atacam cada vez mais e se tornaram um "negócio lucrativo" para hackers. Por que é tão difícil lidar com essa ameaça?

Tentativas de login são infrutíferas. Mensagens de erro pipocam na tela. Sites não abrem. O ramal da equipe de TI só dá ocupado. Nada funciona. O caos domina o ambiente e ninguém sabe o que fazer. Parece cena de filme, mas, frequentemente, essa é a descrição do que acontece quando uma organização é atacada por um ransomware.

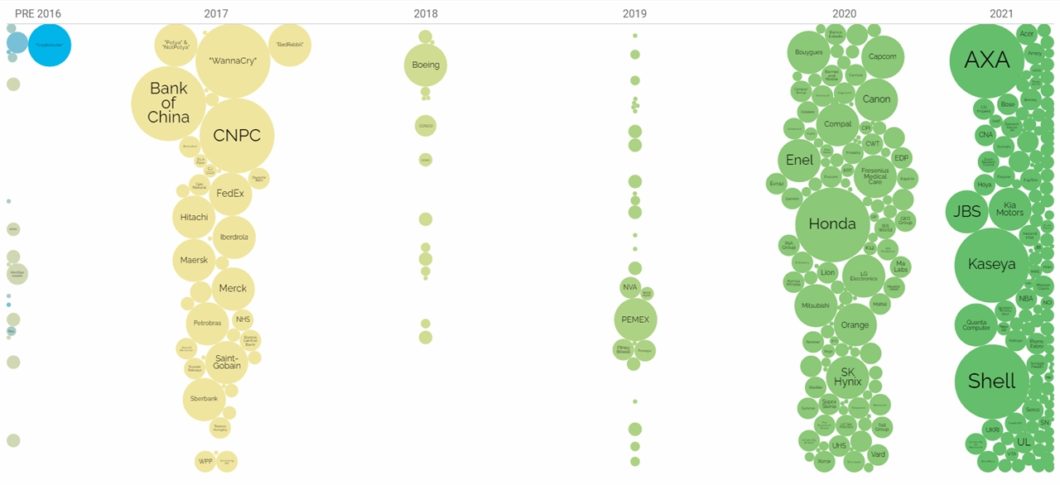

Ameaças do tipo não são novas, mas ficaram mais sofisticadas nos últimos anos. O efeito não poderia ser outro: o número de vítimas não para de crescer, no mundo todo. Entre os casos recentes mais notáveis estão os da Kaseya, Quanta Computer (fornecedora da Apple) e JBS.

Em comum, as três organizações têm o fato de terem sido vítimas do REvil, um perigoso grupo (ou gangue) de ransomware. Mas não o único. Ataques de ransomwares são atividades altamente rentáveis, o que explica o surgimento de um “modelo de negócio” que alavancou esse tipo de ação: o Ransomware as a Service que, acredite, funciona como um programa de afiliados.

A denominação ransomware deriva da combinação das palavras em inglês ransom (resgate) e malware (código ou software malicioso). O nome deixa em evidência a principal característica desse tipo de ameaça: ações voltadas para o pagamento de um resgate.

Ao contrários dos vírus, que seguem a lógica de contaminar o máximo possível de dispositivos, ransomwares costumam ser direcionados a alvos específicos, ou seja, a vítima é escolhida para seus computadores serem estudados e, então, invadidos se brechas forem encontradas.

O ransomware criptografa arquivos, bancos de dados ou até sistemas inteiros. Logo após o ataque ou algum tempo depois, a vítima é comunicada pelo responsável (ou responsáveis) de que a chave que descriptografa esses dados só será liberada se o regaste for pago. É como um sequestro, mas eletrônico.

Que fico claro desde já: especialistas em segurança digital e autoridades não recomendam o pagamento de resgaste. Mas, não raramente, o ransomware faz um estrago tão grande que a organização que enfrenta o problema não vê outra saída a não ser negociar com os criminosos e pagar o valor acordado — normalmente, via criptomoeda.

O que torna um ransomware tão temido é o seu potencial de estrago. Ao criptografar dados, um malware do tipo pode simplesmente paralisar as operações de uma organização.

Não é exagero. Tomemos como exemplo o caso da brasileira JBS. A companhia é uma das maiores fornecedoras de alimentos do mundo, principalmente de proteína animal. No final de maio de 2021, parte de sua produção foi paralisada por conta de um “ataque organizado de segurança cibernética”, nas palavras da própria empresa.

No dia 31 de maio, a companhia revelou publicamente ter sido alvo de um ataque no dia anterior. A ação atingiu principalmente os sistemas da JBS na América do Norte e na Austrália. Somente no dia 3 de junho é que a empresa emitiu um comunicado para informar que suas operações haviam voltado à normalidade.

Se a paralisação tivesse durado mais tempo, os preços das carnes poderia ter aumentado em vários mercados, dado o amplo domínio da JBS no setor.

Mas a reação rápida não envolveu apenas um trabalho técnico para restaurar os sistemas. Em 9 de junho, a JBS admitiu ter pago um resgate de US$ 11 milhões em bitcoins ao grupo responsável pelo ransomware (REvil), ainda que a empresa afirme ter recuperado seus dados a partir de backups.

Nas entrelinhas, a JBS deu a entender que o resgate foi pago para evitar que os invasores vazassem dados sigilosos. Talvez exista outra motivação, mas essa é uma preocupação plausível: se outrora grupos de ransomwares se limitavam a “sequestrar” sistemas, hoje, eles também ameaçam divulgar os dados capturados.

A combinação de operações paralisadas com ameaça de divulgação de dados críticos — extorsão dupla — exerce uma gigantesca pressão sobre dirigentes e funcionários com poder de decisão. Mas essa é só uma parte do problema. A reputação da organização, que em muitos casos levou anos para ser construída, pode ficar seriamente abalada quando o ataque se torna público.

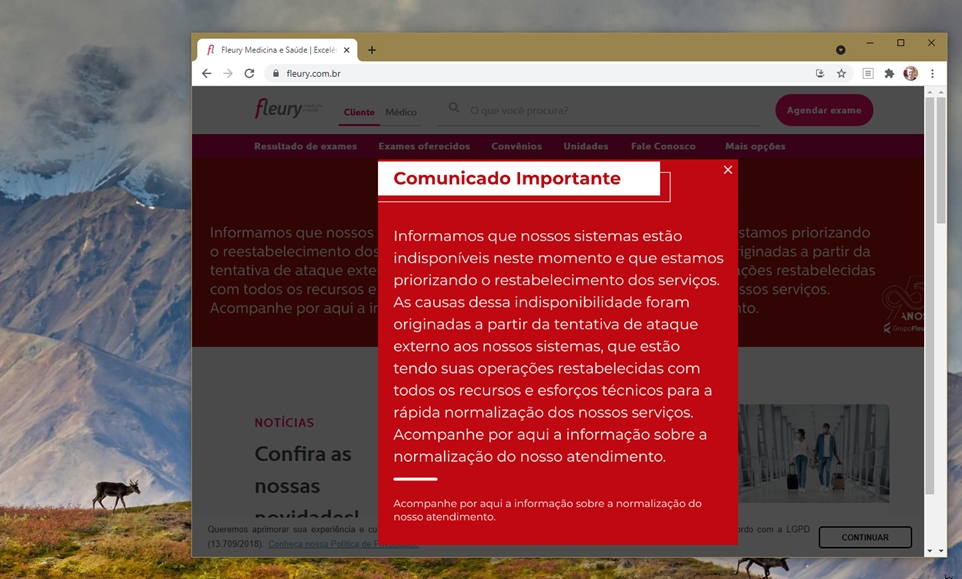

Se esses dados envolverem informações de clientes, a situação piora. Vide o caso do Grupo Fleury, uma das maiores redes de medicina diagnóstica do Brasil. A companhia sofreu um ataque em 22 de junho que resultou na ameaça de divulgação de uma série de dados, inclusive de exames de pacientes.

A ameaça não foi executada, mas deixou clientes apreensivos. O Fleury nega ter pago resgate. Na verdade, a companhia nunca admitiu ter sido vítima de um ransomware, apesar das circunstâncias apontarem para isso.

Uma delas foi o fato de os sistemas da empresa terem ficado inacessíveis por vários dias. Nas redes sociais, clientes reclamavam de não conseguir obter acesso a resultados de exames de COVID-19 ou necessários para cirurgias, por exemplo.

Bose, Acer, Kia Motors, Shell, Colonial Pipeline e Quanta Computer estão entre as companhias que foram vítimas de ransomware. Isso só em 2021. São tantos casos que muita gente se pergunta se, agora, ransomwares exploram algum novo e sofisticado método de contaminação.

Na verdade, as formas de ataque são baseadas em abordagens conhecidas há muito tempo. Os incidentes mais frequentes envolvem ataques a partir da exploração do protocolo RDP (para acesso remoto a computadores), phishing (emails enganosos) e vulnerabilidades em softwares.

O que torna um ransomware distinto de outros malwares é o fato de ataques do tipo serem direcionados a alvos selecionados previamente. É o que explica Fernando Mercês, pesquisador de ameaças da Trend Micro:

O que eles fazem é escolher, calmamente e criteriosamente, as empresas, verificar inclusive o background financeiro delas, se elas têm condições ou não de serem bons pagadores, até porque eles [os invasores] irão precificar depois [estabelecer o valor de resgate]. É um trabalho muito elaborado.

(…) Os atacantes verificam servidores, encontram vulnerabilidades, entram e, uma vez dentro da rede, passam um tempo lá e verificam como tudo funciona, escolhem um alvo mais específico e rodam o ransomware.

Fernando Mercês, pesquisador de ameaças da Trend Micro

Ainda de acordo com Mercês, hackers que atuam com ransomwares normalmente preferem tirar proveito de falhas já conhecidas em vez de eles próprios encontrarem essas vulnerabilidades.

Suponha que a Microsoft tenha corrigido uma vulnerabilidade hoje. Eles [os invasores] sabem que a janela de aplicação de correções não é tão rápida. Não é porque saiu uma correção hoje que uma empresa com um parque de 30 mil máquinas vai aplicá-la em todas. Então eles começam a explorar essa vulnerabilidade.

Fernando Mercês, pesquisador de ameaças da Trend Micro

Ataques de ransomware podem ser executados por motivações políticas ou religiosas, por exemplo, mas a grande maioria das ações do tipo tem um único objetivo: dinheiro.

Não por acaso, Leidivino Natal, CEO da Stefanini Rafael (joint venture entre a brasileira Stefanini e a israelense Rafael Advanced Defense Systems), aponta que, hoje e em escala global, os setores mais visados em ataques cibernéticos são o financeiro, o de saúde e o de energia. Governo, indústria e varejo aparecem na sequência.

O pagamento de resgate feito pela JBS é um exemplo do quão rentável ransomwares podem ser para os grupos que operam esse “modelo de negócio”. Há outros, como o da Colonial Pipeline, que foi vítima do ransomware DarkSide em maio e desembolsou US$ 4,4 milhões em bitcoins. Mais tarde, esse valor foi quase que totalmente recuperado por autoridades americanas.

A empresa de distribuição de produtos químicos Brenntag também desembolsou o equivalente a US$ 4,4 milhões em um ataque executado pelo DarkSide em maio de 2021, mas não teve a sorte de ter o valor recuperado.

Um relatório da empresa Chainalysis aponta que, só em 2020, o montante movimentado em criptomoedas para pagamento de resgates passou de US$ 400 milhões; de janeiro a abril de 2021, o total estimado superou US$ 80 milhões.

Hoje, é difícil falar em ransomware sem abordar o REvil — ou Sodinokibi. Esses são os nomes de um grupo (ou gangue) que está por trás dos maiores ataques do tipo efetuados nos últimos meses.

Acer, Quanta Computer e JBS são exemplos de vítimas recentes do REvil. Especialistas apontam que o ataque ao Fleury também foi responsabilidade do grupo.

Investigações sugerem que o REvil surgiu — ou ganhou destaque — a partir de abril de 2019 e, supostamente, tem origem russa. O grupo chama a atenção por ter grandes organizações como alvo, mas sem desprezar pequenas e médias, exigir resgastes altos e pressionar as vítimas com a abordagem da extorsão dupla.

A característica mais notável do grupo é o uso do modelo Ransomware as a Service (RaaS). Com ele, o REvil fornece o ransomware para que outros indivíduos ou gangues efetuem ataques.

Os invasores podem pagar uma taxa para usar o malware e obter suporte para tal, bem como remunerar o grupo que fornece o ransomware com uma porcentagem sobre os resgastes obtidos. É como um programa de afiliados, de fato. Fernando Mercês, da Trend Micro, explica que existe até bonificações: “você começa pagando 30%, depois 25%”, exemplifica.

Está aí a razão pela qual é tão difícil parar o REvil ou outros grupos de ransomware. Frequentemente, não é o grupo de origem que efetua os ataques, mas seus afiliados. Cada um deles pode ter alvos específicos, localizações geográficas diferentes e métodos de ação distintos.

Quem ataca as empresas são os grupos de afiliados. Eles atacam as vítimas que eles quiserem, da maneira que eles quiserem, utilizando as ferramentas que eles quiserem. Isso torna muito difícil a quem vai responder ao incidente detectar um padrão.

Fernando Mercês, pesquisador de ameaças da Trend Micro

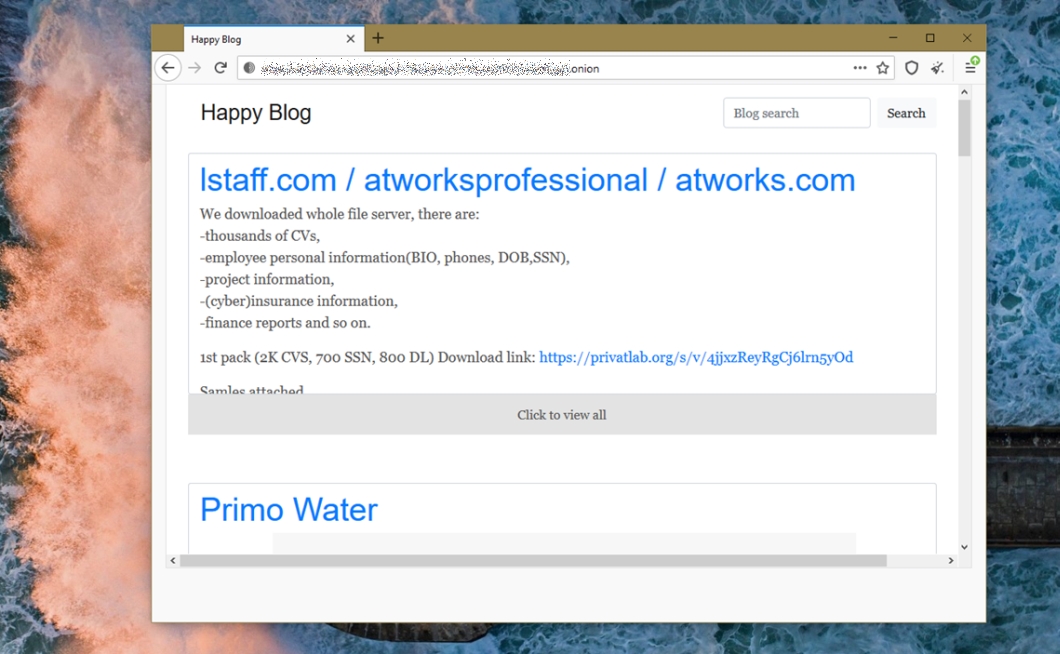

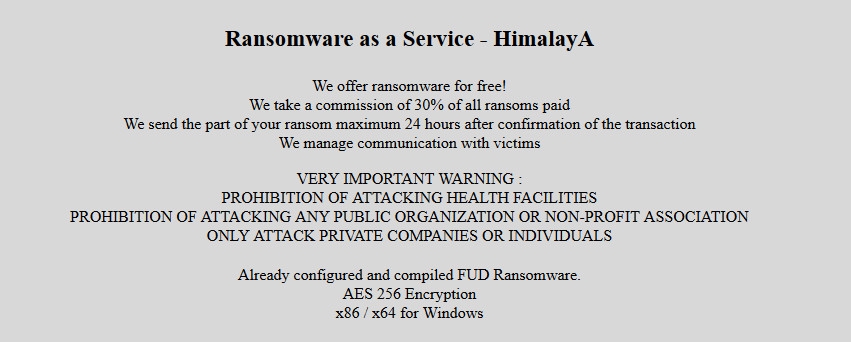

O modelo de Ransomware as a Service é tão “lucrativo” para os grupos que alguns deles criam páginas na dark web com o intuito específico de promover a sua “ferramenta” e recrutar mais afiliados.

Os grupos LockBit e Himalaya são dois exemplos. O primeiro criou uma página recentemente para promover uma versão de seu ransomware mais rápida na criptografia. O segundo prometeu cobrar uma comissão de 30% por um ransomware FUD (Fully Undetectable — totalmente indetectável) já configurado e compilado, mas com a ressalva de que ele não deve ser usado para atacar organizações de saúde, públicas ou sem fins lucrativos.

Podem. Como? Depende. O curso de ação de um ransomware pode seguir por caminhos tão distintos que é difícil apontar uma solução que funcione em todos os cenários.

O mais importante é a organização ter ciência de que pode ser vítima de um malware do tipo, seja ela pública ou privada e independentemente de seu ramo de atuação.

A partir daí, a organização deve adotar medidas preventivas, que incluem instruir funcionários sobre prevenção contra malwares, elaborar uma política consistente de atualização de software e implementar mecanismos de segurança.

Mas esses são os passos triviais. Segui-los à risca pode não ser suficiente para prevenir um ataque. Quer um exemplo? No começo de julho de 2021, o REvil (sim, de novo) contaminou uma atualização de software da empresa de TI Kaseya que, posteriormente, foi distribuída pela companhia aos seus clientes.

Note que, nesse caso, o ransomware pegou carona em um software legítimo. Os clientes não tinham como saber que a atualização estava contaminada. Estima-se que mais de mil organizações tenham sido atacadas de uma só vez por causa dessa abordagem, que é conhecida como ataque de cadeia de fornecedores.

Esse incidente chama a atenção para outra medida importante: um programa de backup. Esse programa precisa ser consistente e funcional. Para isso, é preciso testar. Leidivino Natal, da Stefanini Rafael, aponta que muitas organizações têm programa de backup, mas não o testa e só quando é tarde percebem que o procedimento tinha falhas.

Mas backup é um passo. A prevenção pede uma caminhada. Nesse sentido, Natal destaca a importância de a organização fazer uma análise interna completa de seus sistemas e processos:

A primeira recomendação é fazer um roadmap de segurança. É entender a maturidade [de segurança da organização]. Conhecendo a maturidade, você monta um plano de ação que envolve pessoas, tecnologias e processos. Não adianta ter todas as pessoas treinadas e não e ter processos e tecnologias para suportar [a operação]. Não adianta investir muito em tecnologia e não ter processos e pessoas envolvidas.

Leidivino Natal, CEO da Stefanini Rafael

Quando o Tribunal de Justiça do Rio Grande do Sul (TJRS) foi atacado por um ransomware (adivinha de qual grupo?), o site BleepingComputer recebeu a informação de que a equipe de TI do órgão teve um “ataque histérico” enquanto tentava restaurar os sistemas afetados.

Compreensivelmente, cenas de pânico não são incomuns em situações do tipo. Mas o que vai resolver o problema é uma reação racional tão rápida quanto possível.

Para isso, o ideal é que a organização tenha profissionais de segurança capacitados. Eles podem ajudar a empresa não só a prevenir invasões como executar ações imediatas para mitigar ataques em andamento.

Contar com pessoal preparado é tão importante que ataques de ransomware costumam ser executados em finais de semana ou à noite, observa Leidivino Natal. Isso porque, nesses períodos, muitos departamentos de TI costumam ter poucos funcionários de plantão — ou nenhum.

Tanto Natal quanto Fernando Mercês reconhecem que preencher cargos de segurança é um desafio. Falta gente qualificada e esse problema não se limita ao Brasil.

Nessas circunstâncias ou quando a equipe de TI não conseguir lidar com o ataque, a organização precisa chamar especialistas em segurança e, no pior cenário, montar uma sala de crise, ressalta Natal.

Pagar resgate? Especialistas em segurança e autoridades recomendam veementemente que isso não seja feito, a não ser como último recurso. Mercês explica que pagar resgate incentiva as ações de ransomware. Já Natal salienta que o pagamento não traz nenhuma garantia de que a organização vai ter seu ambiente restabelecido.

O risco não é pequeno. Feita com base em entrevistas com 5.400 gerentes de TI de organizações de médio porte, o estudo The State of Ransomware 2021, da Sophos, aponta que as vítimas que pagaram resgate recuperaram, em média, 65% dos arquivos criptografados; apenas 8% receberam a totalidade dos dados.

Autoridades de várias partes do mundo, especialmente dos Estados Unidos, tentam enfrentar a crescente onda de ransomwares, mas é difícil, como explica Natal:

As leis dos países são internas, mas os ataques cibernéticos não têm fronteira, eles acontecem a partir de qualquer lugar do mundo. A dificuldade de localizar um hacker é muito maior.

Leidivino Natal, CEO da Stefanini Rafael

Não há dúvidas, portanto, de que as organizações precisam ser proativas. Com inimigos tão insidiosos à espreita, tratar o aspecto da segurança digital com mais rigor é, acima de tudo, questão de sobrevivência para o negócio.