Usar o DNS padrão de provedores de banda larga no Brasil virou risco sério

Na semana passada usuários de dois provedores brasileiros de banda larga, a GVT e a Oi Velox, passaram a receber avisos para baixar arquivos executáveis durante a navegação. Não seria algo incomum se os sites que eles estivessem navegando fossem realmente maliciosos ou de pouca confiança. Mas tratam-se de sites conhecidos, como o Google, YouTube e Facebook. Com um pouco de investigação, foi descoberto um esquema de envenenamento de cache do DNS. E pode ser o maior de que se tem registro no país até agora.

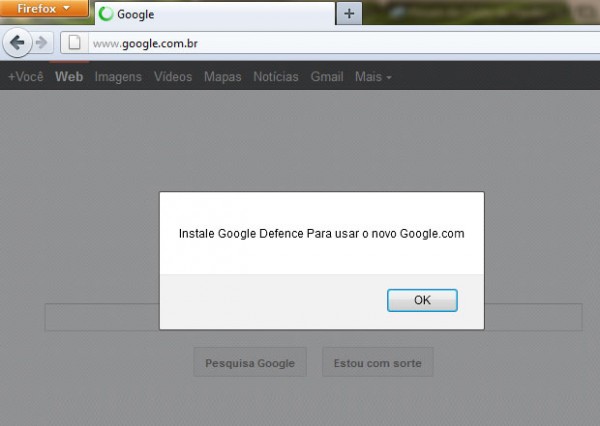

Ao contratar um provedor de banda larga você recebe com a conexão os números de servidores DNS padrão do provedor. São eles que dizem para onde levar seu navegador quando você digita um site na barra de URLs. Mas durante o final do mês passado, certos servidores de DNS da Oi Velox e GVT foram envenenados e, junto das páginas que exibiam, passaram a requisitar que os usuários baixasses arquivos para acessar certos sites. No caso do Google, o arquivo era chamado Google_Setup.exe.

Como não é algo comum que sites requisitem o download de arquivos, usuários levaram suas suspeitas aos fóruns do Google, que acabou reunindo cada vez mais pessoas passando pelo mesmo problema. Os arquivos que eram disponibilizados, claro, eram maliciosos e continham rotinas para capturar dados daqueles usuários sem proteção de antivírus.

Segundo dados da Anatel, a GVT tem cerca de 1,4 milhões de assinantes e a Oi tem cerca de 6 milhões. Os envenenamentos duram poucas horas e afetaram apenas alguns servidores em certos estados, mas essas horas podem ser o suficiente para causar um grande estrago por causa desse número de assinantes.

Ainda não há nada muito concreto além disso. Existe a suspeita de que funcionários das empresas estejam envolvidos no envenenamento de DNS e que alguns técnicos podem ter usado a mesma senha em roteadores de clientes para acessar remotamente os dispositivos e instalar o redirecionamento de páginas conhecidas. Mas por enquanto trata-se apenas de alegações e especulações.

Não é a primeira vez que mexem com o DNS no Brasil

Em meados de 2008 vários provadores, entre eles Oi Velox, Brasil Telecom e a Telefônica, passaram a tomar uma atitude menos do que agradável quando usuários digitavam endereços de sites que não existiam na web. Ao invés de receber um aviso de erro comum em navegadores, eles eram redirecionados para uma página de busca com os termos da URL digitada, algo conhecido como DNS Hijacking. Tais páginas poderiam exibir anúncios ou ofertas da operadora, e esse era o principal motivador da prática: gerar uns caraminguás à mais a partir dos erros dos seus clientes.

Então essa não é a primeira vez que o DNS de provedores são usados de forma menos do que agradável aos usuários. Só que dessa vez, ao invés de ser algo sancionado pela operadora, o DNS poisoning é uma ação menos do que legítima e que pode acarretar em danos sérios para quem não tomar cuidado. E com isso, temos dois ótimos motivos para não usar o DNS padrão das operadoras de banda larga no Brasil.

Mude seu DNS antes que seja tarde

Como diria a célebre frase do filósofo Arnaldo Cezar Coelho, a regra é clara: se existem hackers atacando o DNS de provedores, a melhor atitude é mesmo se livrar deles o quanto antes para evitar quaisquer desventuras. Você pode muito bem navegar usando o DNS de outro serviço, como o OpenDNS e o Google DNS. E você não precisa ser necessariamente cliente da Oi Velox ou GVT para trocá-los – é melhor até usar servidores DNS alternativos antes de virar um alvo de bandidos.

A configuração não podia ser mais simples: veja aqui as instruções para o OpenDNS (que oferece um maior controle) e veja aqui as instruções para o Google DNS. Com qualquer um deles no lugar o risco de virar alvo cai bastante, embora ambos não sejam 100% a prova de falhas.

Também é uma boa atitude mudar as senhas do usuário administrador do roteador, mas como não há um guia único para isso, é mais fácil você procurar no manual ou pela internet como alterá-lo. E em caso de suspeita de modificação, resetar o roteador para as configurações originais pode resolver.

Com informações: Securelist, G1. Dica de Gabriel Rezende.

Atualização – 10/11/2011 às 20h34 | A Oi entrou em contato com o TB informando a mensagem que reproduzimos abaixo.

“A Oi informa que não houve ataque ao seu servidor de Domain Name System (DNS). A companhia acrescenta que seu DNS segue as recomendações internacionais de segurança com relação ao tipo de ataque citado pelo post.”

![Qual o melhor DNS [e por que?]](https://files.tecnoblog.net/wp-content/uploads/2019/03/DNS-340x191.png)

![Como encontrar o melhor DNS para a sua conexão [Atualizado]](https://files.tecnoblog.net/wp-content/uploads/2016/05/internet_ethernet_cables-100x100.png)