Falha no Cloudflare pode expor localização de usuários de Discord

Vulnerabilidade do sistema da Cloudflare também afeta localização de usuários do X e Signal. Empresa corrigiu problema, mas solução pode ser contornada

Vulnerabilidade do sistema da Cloudflare também afeta localização de usuários do X e Signal. Empresa corrigiu problema, mas solução pode ser contornada

Um pesquisador de cibersegurança encontrou uma falha grave no sistema da Cloudflare. A falha permite que agentes mal-intencionados descubram qual data center foi usado por aplicativos de mensagens/comunicação para armazenar uma imagem, o que pode ser usado para identificar a localização de um usuário. Discord, X e Signal podem ser alvo dessa falha.

O caso foi revelado pelo site 404 Media, que chegou a realizar alguns testes para identificar a localização das pessoas. O veículo cita que os dados obtidos não são precisos, sendo possível descobrir apenas o estado ou cidade.

Contudo, vale lembrar que, em alguns casos, apenas identificar a cidade e região metropolitana de uma pessoa já é o suficiente para trazer riscos. Uma pessoa que usa o Signal para se proteger de perseguição política em seu país natal, por exemplo, pode ficar em perigo se sua cidade de exílio for revelada — aliás, só a descoberta do país do asilo já pode ser um perigo.

Como explicado pelo descobridor da vulnerabilidade no seu GitHub, a Cloudflare armazena/faz o cache de conteúdos nos seus data centers. A empresa, sendo uma das maiores do segmento, possui servidores em diversas localidades do mundo. Se ela não encontra o arquivo desejado no data center mais próximo do usuário, busca em outro e armazena naquele — esse sistema, batizado de CDN, também permite uma conexão mais veloz.

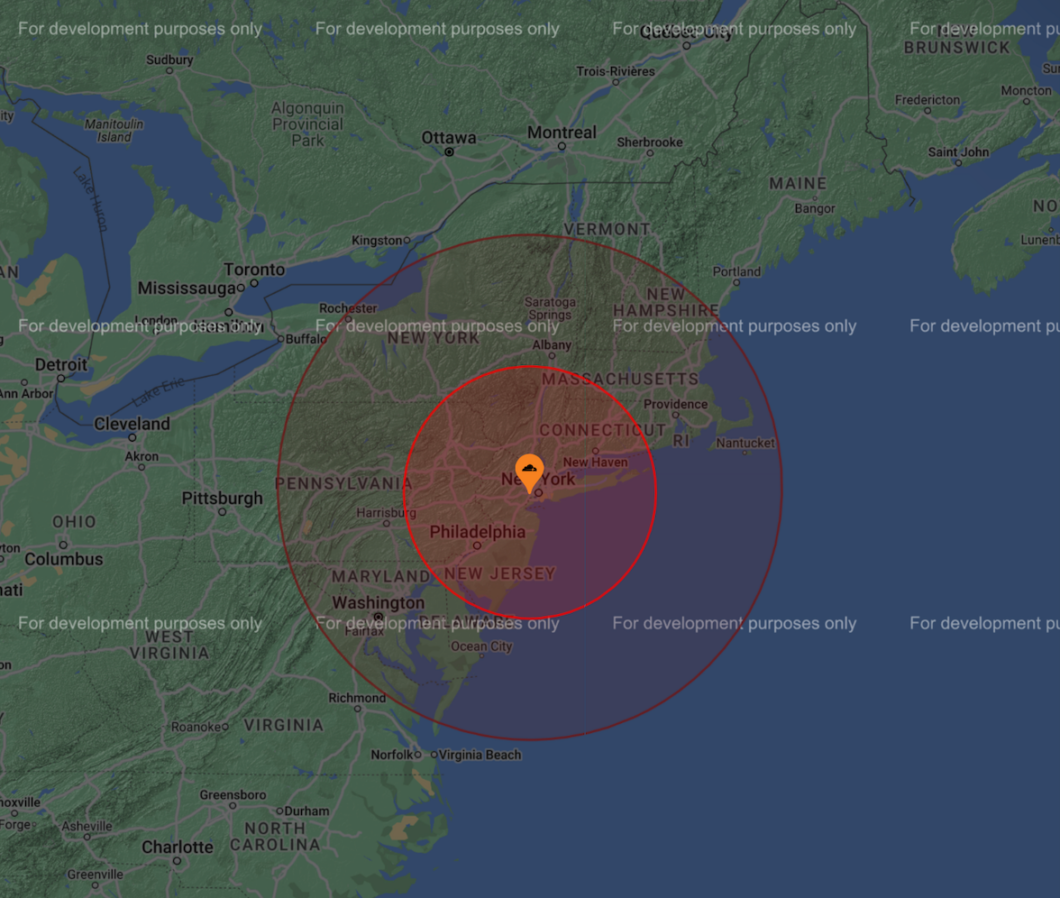

A informação da requisição de cache inclui o código IATA do aeroporto mais próximo do data center. Assim, um agente mal-intencionado pode buscar pelos data centers da Cloudflare na região do aeroporto e identificar onde está o alvo. Daniel, que descobriu a falha, relata que há um servidor da empresa a menos de 160 km de onde ele mora.

O hacker (no sentido original da palavra, alguém que usa o conhecimento de tecnologia para o bem) fez testes com ele mesmo. Em um deles, usando o Signal, ele conseguiu descobrir o servidor que armazenou a imagem sem que a conversa fosse aberta: bastou a notificação push do aplicativo.

A Cloudflare já corrigiu, em partes, o problema. Após apresentar a solução, Daniel rodou novamente o sistema criado para identificar os servidores usando uma VPN. Novamente ele conseguiu identificar os data centers que armazenaram os arquivos.

Segundo o hacker, a Cloudflare não buscou uma correção após ele retomar o contato sobre a situação. A empresa alega que a vulnerabilidade não está no seu sistema, mas dos clientes — como Discord e Signal.

Contudo, o Discord culpa a Cloudflare, enquanto o Signal afirma que não é responsável por garantir a proteção à identidade dos usuários. Lembrando que o Signal se vende como um app de mensagens voltado à privacidade e proteção. O Telegram, por exemplo, não passa pelo problema por usar um protocolo próprio para realizar o cache.

Com informações de 404 Media