iPhones da Kaspersky foram hackeados durante quatro anos usando backdoors

Maioria dos ataques foram realizados contra funcionários da Kaspersky, empresa de cibersegurança, baseados em Moscou. Ataque usou falha em recurso "secreto" da Apple

Maioria dos ataques foram realizados contra funcionários da Kaspersky, empresa de cibersegurança, baseados em Moscou. Ataque usou falha em recurso "secreto" da Apple

A Kaspersky, empresa de cibersegurança, publicou nesta quarta-feira (27) uma pesquisa sobre o ataque backdoor realizado em iPhones — a maioria de funcionários da própria empresa — desde 2019. A pesquisa revela que a invasão aos aparelhos se aproveitou de uma falha em um recurso “secreto” da Apple, feito justamente para evitar que invasões de backdoor fossem capazes de alterar arquivos no dispositivo invadido.

Quando o caso foi revelado, o governo russo acusou a Apple de estar trabalhando com a NSA (Agência Nacional de Segurança) para espionar iPhones de funcionários de embaixadas de países da OTAN, antigas repúblicas soviéticas, Israel e China. Em sua investigação, a própria Kaspersky afirma que não há evidências de envolvimento da Apple ou da NSA no caso. Sendo uma das principais empresas de antivírus do mundo, com seu programa já usado até nos computadores dos Estados Unidos, encontrar o responsável pelo ataque não será fácil.

Uma falha no recurso de hardware nos chips do iPhone, até então desconhecido e feito para mitigar invasões de backdoor, foi usado para invadir os aparelhos. A ferramenta de proteção da Apple, que está presente em outros chips baseado em Arm, impede que invasores tomem controle total do dispositivo após instalar o malware. Isso evita que os crackers instalem mais malwares ou modifiquem o código do kernel.

Como explicado na época, o simples envio da mensagem com o malware já realizava a instalação do arquivo. Ainda em junho, quando a Kaspersky divulgou o ataque, a Apple publicou uma correção para a falha. A empresa de cibersegurança só descobriu esse recurso durante a investigação, realizando engenharia reversa no dispositivo. Apenas funcionários da Apple e da Arm deveriam conhecer o mecanismo.

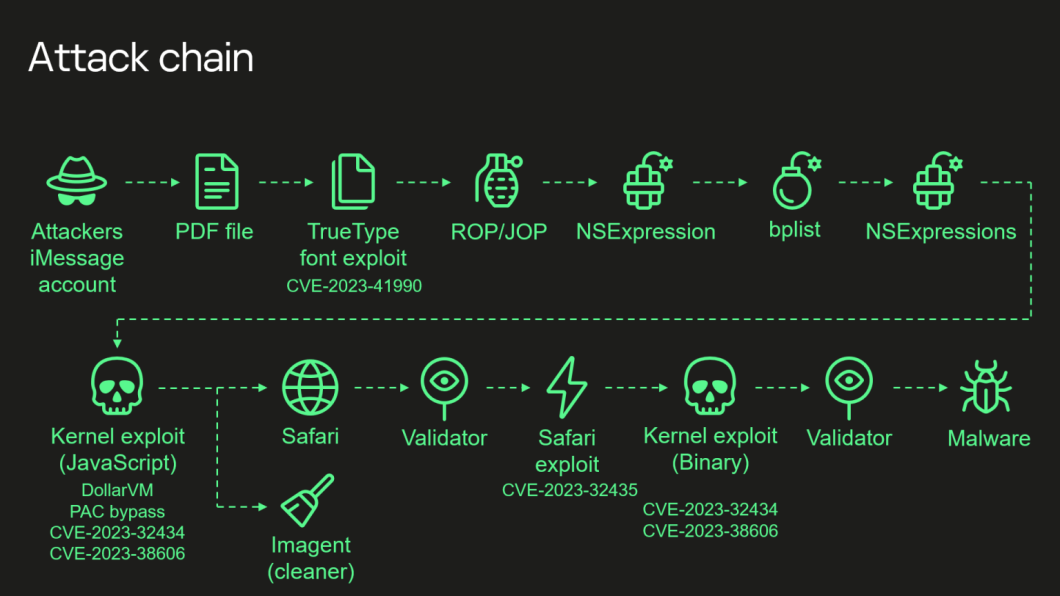

O ataque à vulnerabilidade tinha um alto grau de complexidade e sofisticação, o que mostra que os cibercriminosos ou agentes governamentais possuem grande conhecimento técnico. Os crackers utilizaram, no total, quatro falhas para invadir os dispositivos. A primeira etapa envolvia uma vulnerabilidade da fonte TrueType, usada pela Apple, em um arquivo de PDF.

Com informações: Ars Technica e Bleeping Computer