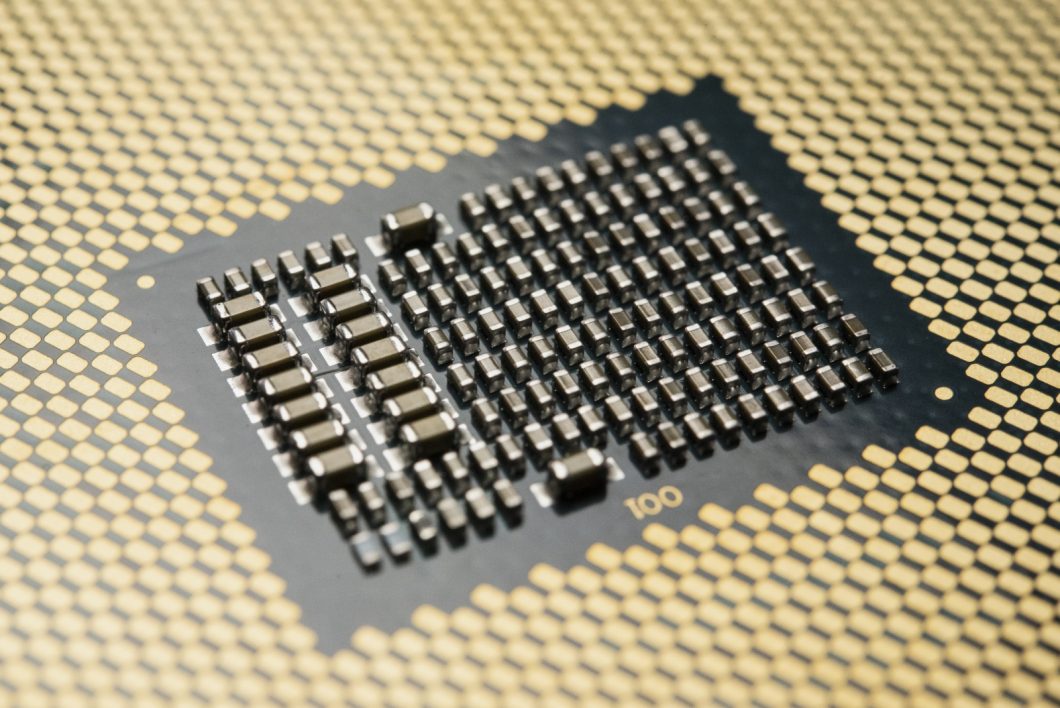

SGAxe e CrossTalk: chips Intel têm falhas em recurso de segurança

Falhas SGAxe e CrossTalk exploram Software Guard Extensions (SGX), mecanismo de proteção de processadores Intel

Falhas SGAxe e CrossTalk exploram Software Guard Extensions (SGX), mecanismo de proteção de processadores Intel

SGAxe e CrossTalk. Esses são os nomes das falhas de segurança que foram descobertas recentemente em processadores Intel. Ambas podem dar acesso a dados sensíveis, pois exploram um mecanismo criado justamente para protegê-los: o Intel Software Guard Extensions (SGX).

O que o SGX faz é proteger determinadas áreas da memória (enclaves) para impedir acesso não autorizado aos dados existentes ali. Para tanto, estes passam a ser criptografados e descriptografados apenas pela CPU. Os enclaves podem ser usados, por exemplo, para evitar que dados sensíveis fiquem expostos caso o computador seja atacado por um malware.

As falhas SGAxe e CrossTalk permitem que os enclaves sejam acessados por meio de ataques de canal lateral (side channel attacks), modalidade que, em vez de explorar vulnerabilidades em sistemas ou burlar mecanismos de segurança, tenta se aproveitar das características inerentes à implementação do próprio mecanismo.

É como se, para abrir uma porta trancada, um invasor decidisse remover os parafusos da fechadura para retirá-la em vez de arrombá-la. Aqui, a fechadura corresponde à exploração da execução especulativa, técnica com a qual o processador tenta “adivinhar” qual instrução será executada na sequência para acelerar o desempenho.

Se a previsão estiver correta, há ganho de tempo, do contrário, o resultado é descartado. O problema é que a técnica pode ser explorada para induzir o processador a fazer execução especulativa de determinados tipos de instrução sem que aspectos de segurança sejam conferidos. Basicamente, esse é o mecanismo de ação das falhas SGAxe e CrossTalk.

O SGAxe pode capturar chaves criptográficas que o SGX usa para indicar a um servidor remoto que este está lidando com um processador Intel genuíno, não com uma simulação. Isso pode permitir ao invasor ter acesso a uma grande variedade de dados sensíveis que, como tal, deveriam estar protegidos pelo SGX.

De certa forma, o SGAxe é uma versão aperfeiçoada da falha CacheOut, descoberta em 2019. A Intel sinaliza que a instalação do microcódigo que mitiga esses problemas evita que as chaves obtidas sejam usadas indevidamente.

A empresa também afirma os ataques podem ser atenuados se o modo de assinatura vinculável que detecta uso fraudulento de chaves for ativado. Especialistas em segurança alertam, no entanto, que essa solução nem sempre é prática ou eficaz.

Já o CrossTalk chama atenção por se basear em um ataque de canal lateral que explora um buffer não documentado que os processadores Intel usam. Esse buffer pode dar acesso a informações sigilosas por conter instruções necessárias para a geração de chaves criptográficas que são armazenadas em enclaves.

Para piorar, os pesquisadores que identificaram o CrossTalk descobriram que a falha permite ataques de execução especulativa em todos os núcleos do processador. Até então, os ataques do tipo eram executados em um único núcleo.

Vários processadores Intel lançados entre 2015 e 2019 estão vulneráveis, incluindo os chips Xeon E3. A companhia afirma que as linhas Xeon E5 e E7 não são afetadas, porém. Os atuais modelos Core de décima geração não foram testados, mas é possível que eles também tenham a falha.

O CrossTalk é chamado de Special Register Buffer Data Sampling (SRBDS) pela Intel. A empresa liberou uma atualização que mitiga a falha bloqueando o barramento de memória antes de o buffer ser atualizado e só o desbloqueia após a limpeza do seu conteúdo.

É um avanço, embora os analistas apontem que essa abordagem pode não ser totalmente eficaz. De todo modo, essas falhas não são consideradas muito graves em um contexto prático, pois podem ser atenuadas com estratégias de segurança específicas no ambiente corporativo.

Com informações: Ars Technica.