Microsoft corrige falha do Windows usada em ataques de ransomware

Vulnerabilidade do tipo zero-day foi apresentada pela empresa de segurança Kaspersky; falha foi usada em ciberataques do ransomware Nokoyawa

Vulnerabilidade do tipo zero-day foi apresentada pela empresa de segurança Kaspersky; falha foi usada em ciberataques do ransomware Nokoyawa

A Microsoft corrigiu na terça-feira uma vulnerabilidade do Windows utilizada em golpes de ransomware, tipo de ataque que “sequestra” os dados de um usuário e pede resgate para devolvê-los. A falha era considerada do tipo zero-day, termo que identifica problemas que, dado a sua gravidade, precisam ser resolvidos urgentemente — no dia “zero” da sua descoberta.

De acordo com a Kaspersky, empresa de cibersegurança, a vulnerabilidade era usada por cibercriminosos para infectar os dispositivos com o ransomware Nokoyawa. Ainda segundo a empresa, o código do Nokoyawa usado nos ataques era uma atualização do malware identificado em meses anteriores. Nesta versão, ela tem mais diferenças em relação ao JSWorm, que originou o primeiro código do Nokoyawa.

A Kaspersky informou em seu site que a maior parte dos ataques mirou em pequenas e médias empresas da América do Norte, Ásia e Oriente Médio. Contudo, não significa que pessoas não possam ter sido alvo do ransomware. Os primeiros ciberataques com o Nokoyawa surgiram em fevereiro de 2022.

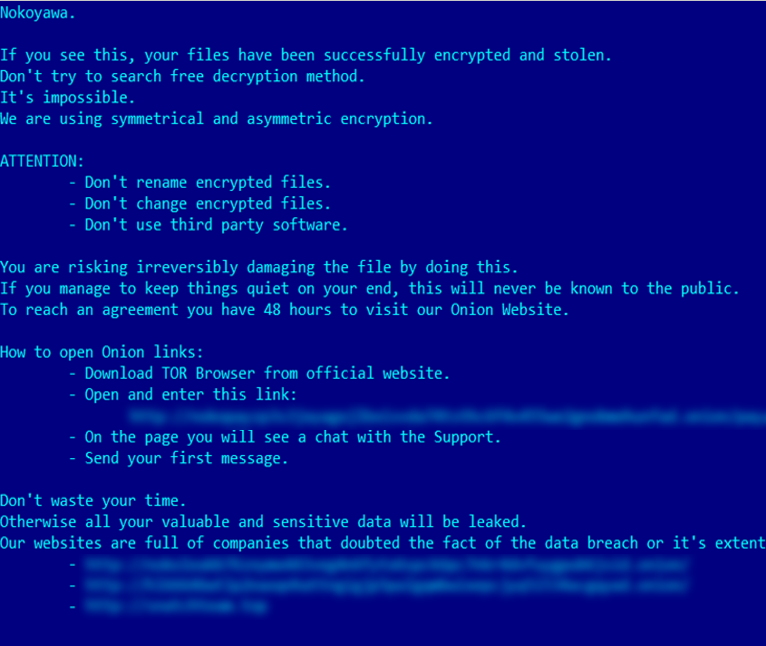

A falha explorada pela gangue responsável pelos ataques estava no Common Log File System. Com acesso a essa parte do sistema, os criminosos roubavam os dados dos dispositivos do alvo e depois criptografavam os arquivos do computador. Feito esta última parte, a vítima era recebida com uma “nota de resgate” ao tentar abrir o seu equipamento.

Na nota de resgate, vista acima, os cibercriminosos “ensinavam” para as vítimas como acessar o site do “grupo” pelo navegador TOR. Os alvos tinham 48 horas para pagar o resgate. O “ransom” de ransomware significa resgate, mas aquele pago em sequestros.

A nota do grupo de cibercriminosos também ameaçava vazar os dados confidenciais da vítima. Ataques de ransomware costumam apagar os arquivos de quem não paga o resgate.

Segundo a Kaspersky, 32 vulnerabilidades Common Log File System foram encontradas desde 2018, sendo três delas falhas zero-day. Como explica a empresa, é uma ferramenta complicada de se trabalhar, lançada em 2003, 20 anos atrás, no Windows Server. É “natural” que um recurso assim apresente problemas.

Com informações: TechCrunch e Kaspersky