Giroscópio do smartphone pode ser usado como microfone para espionagem

Mais uma má notícia para quem é fissurado por privacidade e segurança: pesquisadores da Universidade de Stanford e de uma organização israelense chamada “Rafael” descobriram que os giroscópios dos smartphones e tablets podem ser utilizados como microfones de espionagem.

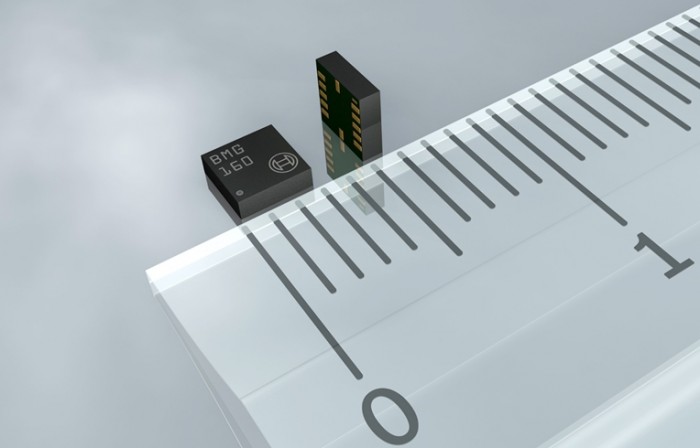

O giroscópio é um pequeno componente que detecta com precisão os movimentos do aparelho. É com a ajuda dele que um jogo consegue identificar quando o usuário gira o dispositivo para então mudar de maneira correspondente as informações na tela, por exemplo.

Mediante determinadas circunstâncias, sabe-se que o giroscópio pode ser sensível a estímulos externos, mas não se esperava que de maneira tão séria: de acordo com a pesquisa, o componente consegue captar vibrações das ondas sonoras que viajam pelo ar, dando margem para a captura de conversas realizadas no ambiente em que o aparelho está.

Usando um aplicativo chamado Gyrophone para interpretar os dados, os pesquisadores comprovaram a teoria testando-a em um aparelho Android e em um iPhone. No primeiro, eles conseguiram obter informações dentro da faixa de 200 Hz; no segundo, na de 100 Hz.

Como a frequência da voz humana normalmente oscila entre 80 Hz e 250 Hz em situações cotidianas, a técnica pode ser explorada para identificar vozes e palavras com um número relativamente grande de acertos.

Nos experimentos, os pesquisadores conseguiram fazer com que dígitos pronunciados perto do smartphone fossem “escutados” perfeitamente através do giroscópio em 65% das vezes. No caso da identificação de gênero (se a voz é de homem ou mulher), 84% das tentativas foram bem sucedidas.

Pode ser que, por conta da descoberta, fabricantes e desenvolvedores decidam incluir o giroscópio na lista de recursos que precisam ser autorizados para acesso de determinados aplicativos. Mas, provavelmente, a preocupação inicial estará em identificar as implicações da descoberta em atividades governamentais ou corporativas.

Dá para conhecer detalhes do estudo neste documento, mas os resultados completos da descoberta serão disponibilizados apenas na conferência Usenix Security, a ser realizada na próxima semana.

Com informações: Wired