As tecnologias que a NSA ainda não consegue quebrar (ou pelo menos não conseguia até 2012)

Depois do escândalo de espionagem do governo dos Estados Unidos, houve uma campanha para que todos adotassem criptografia: hoje, até a comunicação entre você e o Tecnoblog é feita com uma conexão “segura”. Mas isso não adianta muita coisa se a NSA consegue quebrar a segurança. Certas conexões SSL, por exemplo, usadas por serviços de email, conseguem ser interceptadas sem muita dificuldade pela agência.

A boa notícia é que algumas tecnologias ainda dão trabalho para a NSA, ou pelo menos davam até 2012, notavelmente a rede anônima Tor e a ferramenta de criptografia PGP. A informação foi revelada neste domingo (28) em uma reportagem enorme do alemão Der Spiegel, com base em documentos vazados por Edward Snowden.

A NSA classifica em cinco categorias a complexidade para quebrar determinada ferramenta, de “trivial” até “catastrófico”. Bate-papos do Facebook estão no trivial, o que significa que a NSA consegue interceptar as conversas assim como tira doce de boca de criança. A partir do quarto nível as coisas ficam complicadas: é onde estão o Zoho, um serviço de email altamente criptografado, e o Tor, para acessar a rede anonimamente.

O Tor é uma ferramenta que funciona como um túnel para a sua conexão. Com ele, seus dados passam a trafegar de maneira criptografada em uma rede de milhares de computadores voluntários. Cada nó da rede recebe apenas uma pequena parte das suas informações, para garantir que ninguém intercepte os dados e tente quebrar a criptografia. No final, como o IP é diferente e o rastreamento é complexo, fica difícil (mas não impossível) descobrir exatamente quem acessou uma página, por exemplo.

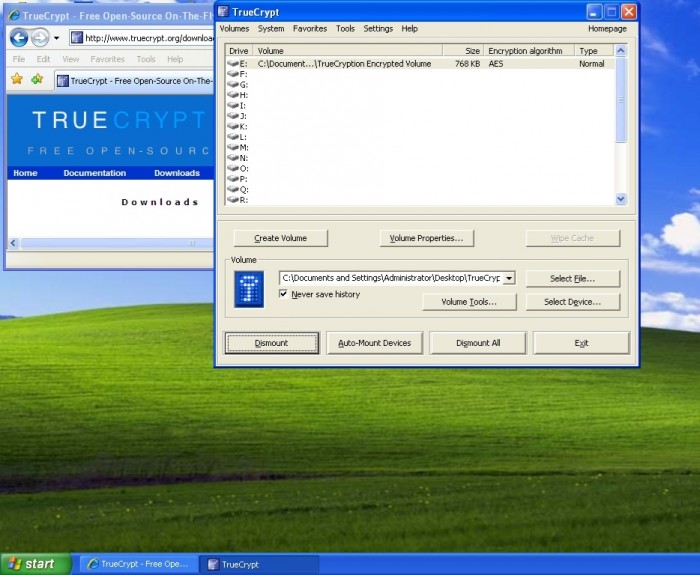

Outra ferramenta que ainda dava dores de cabeça era o TrueCrypt, software que cria partições e imagens de disco criptografadas. Ele foi misteriosamente descontinuado em maio e na época houve suspeitas de que a NSA teria conseguido quebrar a segurança. De qualquer forma, a explicação oficial foi que as versões recentes do Windows já ofereciam o recurso e o TrueCrypt não tinha mais razão de existir. Quem não oferecia era o Windows XP, cujo suporte havia sido encerrado pela Microsoft um mês antes.

O PGP, ferramenta de criptografia de dados usada principalmente em assinaturas e emails, também causou problemas para a NSA — na verdade, o criador Phil Zimmermann chegou a ser investigado pelo governo dos Estados Unidos com o argumento de que fazer um software tão complexo e distribui-lo livremente seria ilegal. Zimmermann decidiu abrir o código-fonte do PGP, e várias versões foram desenvolvidas desde então.

O fato de todas as três tecnologias listadas acima serem de código aberto não é mera coincidência: por serem open source, fica mais difícil para a NSA colocar backdoors nos aplicativos sem ser notada — e uma das técnicas usadas pela agência é justamente fazer modificações nas criptografias para torná-las vulneráveis de propósito.

Mas se o Tor e o PGP estavam apenas no quarto nível de complexidade, o que aparece no nível mais difícil? Bom, em um documento da NSA, a agência diz que as coisas ficam “catastróficas” quando alguém usa uma combinação de tecnologias difíceis de serem quebradas — por exemplo, quando alguém se comunica usando um aplicativo de VoIP com ZRTP (como o RedPhone) ou um mensageiro com OTR (como o TextSecure) e ainda por cima se conecta com o Tor.

Não sabemos se essas tecnologias ainda permanecem suficientemente seguras contra a espionagem da NSA. Fato é que a agência tem dinheiro para tentar quebrá-las: em 2013, o orçamento foi de mais de US$ 10 bilhões, sendo US$ 34,3 milhões só para o departamento de criptoanálise. Até 2012, além de conseguir interceptar conversas no Skype, as estimativas mostram que a NSA era capaz de espionar até 20 mil conexões “seguras” de VPN por hora e 10 milhões de conexões “seguras” HTTPS por dia.