Celulares da Xiaomi tinham falha de segurança em app de segurança

Guard Provider, app de segurança da Xiaomi, permitia que hackers interceptassem conexão para roubar dados ou instalar malware

Guard Provider, app de segurança da Xiaomi, permitia que hackers interceptassem conexão para roubar dados ou instalar malware

Xiaomi Pocophone F1

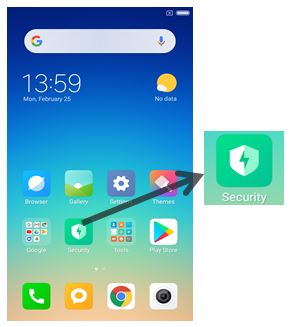

Um aplicativo de segurança da Xiaomi permitia que hackers interceptassem a conexão para roubar dados ou instalar malware, segundo pesquisadores de segurança da Check Point. A falha estava presente no aplicativo Guard Provider, encontrado por padrão em celulares com MIUI; não é possível removê-lo facilmente. Felizmente, o problema foi resolvido.

A brecha era relativamente simples: o Guard Provider baixava atualizações através de uma conexão HTTP sem criptografia. Ou seja, ele estava vulnerável a ataques man-in-the-middle: um invasor poderia injetar código para “roubar dados, enviar ransomware ou instalar qualquer outro tipo de malware”, explica a Check Point em comunicado.

Os pesquisadores notificaram a Xiaomi sobre o problema, e a fabricante lançou um patch pouco depois. “A Xiaomi está ciente disso e já trabalhou com nosso parceiro Avast para consertá-lo”, disse uma porta-voz da empresa à CNET.

Falhas de segurança no Guard Provider (com.miui.guardprovider) podem ser mais graves porque ele vem pré-instalado por padrão, e não é possível removê-lo facilmente.

Um tópico do fórum XDA Developers sobre o Pocophone F1 ensina como remover bloatware do aparelho através de root, listando uma série de apps pré-instalados. Um usuário sugere incluir o Guard Provider na lista, mas outra pessoa avisa: “depois de desinstalar os componentes de segurança da MIUI (Guard Provider), não consigo instalar nenhum aplicativo manualmente”.

O Guard Provider inclui três motores diferentes de antivírus: o usuário pode escolher entre Avast, AVL e Tencent como padrão. Então, o aplicativo atualiza periodicamente sua base de dados sobre vírus baixando o arquivo avast-android-vps-v4-release.apk, explica a Check Point.

No entanto, o mecanismo de atualização usava uma conexão HTTP desprotegida para baixar esse arquivo. Por isso, um invasor podia realizar um ataque man-in-the-middle, conectando-se à mesma rede Wi-Fi e enviando um arquivo próprio. Ele conseguia até mesmo impedir atualizações futuras do Avast.

Isso também era possível caso o usuário trocasse o motor de antivírus para a AVL: o invasor conseguia bloquear a comunicação do celular com os servidores da AVL, forçando o usuário a escolher novamente o Avast. Todos os detalhes técnicos são explicados aqui.

A Check Point critica o uso de SDKs diferentes em um mesmo aplicativo: eles podem ter falhas de segurança individualmente pequenas, mas que podem interagir entre si. “Quando vários SDKs são implementados no mesmo app, é provável que vulnerabilidades ainda mais críticas não estejam muito distantes”, dizem os pesquisadores.