Ransomware pode se espalhar mesmo entre PCs com atualizações em dia

Pesquisador descobre forma de conter ataque do Petya/NotPetya

Mais detalhes estão surgindo sobre o ataque de ransomware que afetou milhares de computadores ao redor do mundo. Uma empresa na Ucrânia parece ser o paciente zero, e pesquisadores conseguiram encontrar uma forma de impedir que a infecção se alastre ainda mais.

O ransomware Petya se espalha devido a uma vulnerabilidade no Windows envolvendo o protocolo de transferência de dados SMB — a mesma usada pelo WannaCry. A Microsoft corrigiu essa falha em março; cabe às empresas atualizarem seus PCs.

Mas, segundo pesquisadores da Kaspersky, o Petya pode se espalhar em computadores já atualizados se eles estiverem na mesma rede de um PC vulnerável. Ele vai coletar senhas e credenciais dos outros computadores, e usá-las para fazer login e se proliferar.

Colin Scott, analista de TI na Escócia, conta em seu blog que “se um único PC estiver infectado e o malware tiver acesso às credenciais do administrador de domínio, então você já está ferrado”. Mesmo com a maioria dos computadores atualizados em sua empresa, ele diz: “perdemos muitos servidores e clientes”.

Cada ataque é composto por dois elementos que agem em conjunto: o ransomware que criptografa o sistema de arquivos do computador; e um ladrão de informações que extrai nomes de usuário e senhas das vítimas, e envia os dados para um servidor controlado pelos hackers. Então, essas credenciais são usadas pelo Petya para se espalhar em outras máquinas dentro de uma rede infectada.

Vacina

O pesquisador de segurança Amit Serper encontrou uma forma de impedir que o Petya criptografe seus arquivos. Infelizmente, isso não desfaz o estrago de computadores já infectados, mas impede que o ransomware continue a se espalhar.

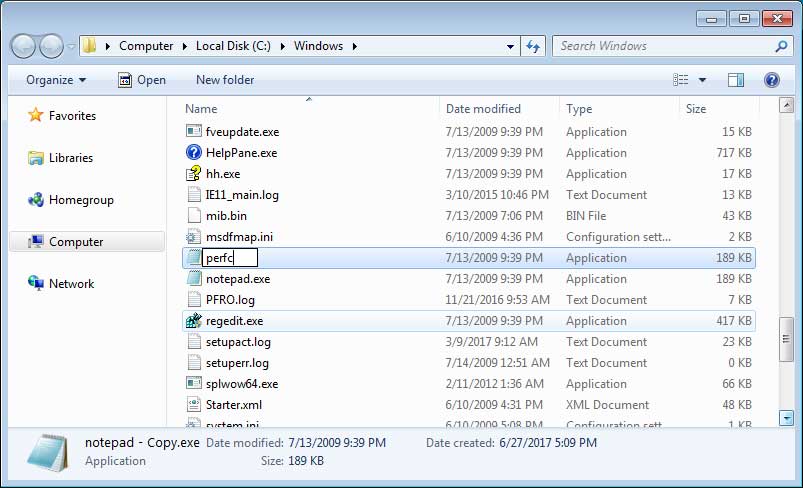

Basicamente, é só criar um arquivo chamado “perfc” na pasta C:\Windows e torná-lo somente leitura. Outros pesquisadores também recomendam criar arquivos “perfc.dat” e “perfc.dll” na mesma pasta. O motivo é simples: o Petya procura um arquivo “perfc” somente-leitura nessa pasta e, caso ele já exista, o processo de criptografia é interrompido.

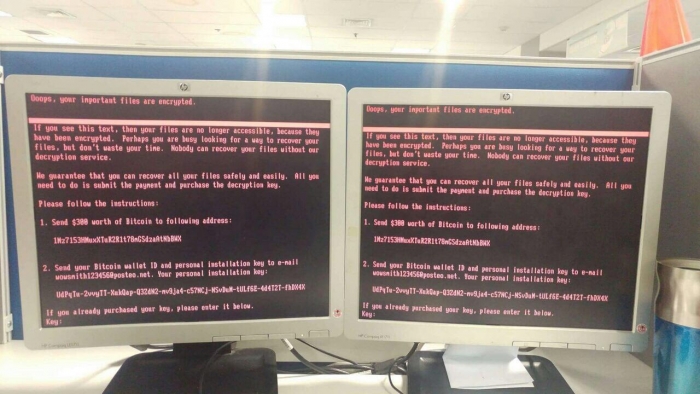

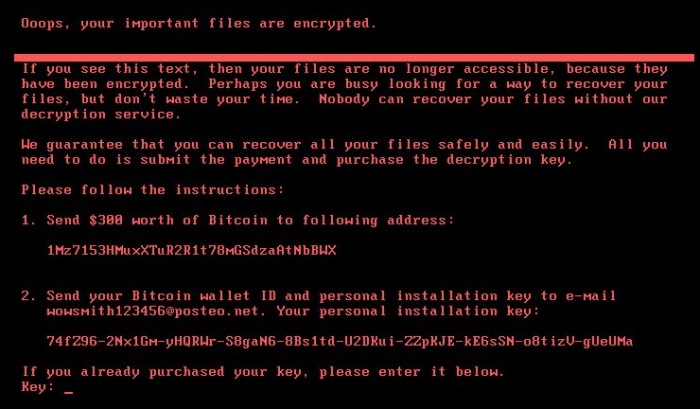

Após a infecção, o Petya espera de 10 a 60 minutos para reiniciar o computador. Então, ele exibe uma mensagem falsa do “CHKDSK” em preto e branco, dizendo que ocorreu um erro e que o sistema está verificando a integridade do disco. Na verdade, o Petya está criptografando todos os arquivos do disco, incluindo o MBR, que permite ao computador localizar seu sistema operacional e outros componentes-chave.

Por fim, ele mostra uma mensagem exigindo um resgate de US$ 300 em bitcoin, mas não adianta pagar: é preciso comprovar o pagamento para os hackers, só que o e-mail de contato foi desativado. Ainda assim, a carteira de bitcoin do Petya já acumula mais de US$ 10 mil.

The bitcoin wallet tied to #Petya/#NotPetya ransomware has so far received 45 payments totaling 3.99009155 BTC ($10,263.25 USD)

— petya_payments (@petya_payments) June 28, 2017

Paciente zero

Segundo a Bloomberg, diversas entidades apontam que a culpada pela proliferação do Petya é a empresa ucraniana M.E.Doc, que produz software de contabilidade.

A unidade de crimes cibernéticos da polícia da Ucrânia diz que a M.E.Doc lançou uma atualização de software com o malware, mas a empresa não sabia. A Microsoft diz em blog oficial que “algumas infecções ativas do ransomware começaram a partir do processo legítimo de atualização da M.E.Doc”. Kaspersky e FireEye reforçam o coro.

A M.E.Doc diz no Facebook que “as principais empresas de antivírus” examinaram seu software, e que ela não tem responsabilidade pela propagação do malware.

Vale notar que há uma discordância sobre o nome correto para o ransomware. Nas primeiras horas do ataque, os pesquisadores acreditavam se tratar de uma evolução do Petya, que vem infectando computadores desde 2016; de fato, ele pega código emprestado dessa ameaça mais antiga. No entanto, há diferenças o suficiente entre eles, motivando alguns pesquisadores a chamarem o novo malware de NotPetya.

De um jeito ou de outro, o fato é que ele se espalhou entre mais de 12.500 computadores e 65 países, segundo a Microsoft. No Brasil, o ransomware afetou hospitais de câncer no interior de São Paulo, em cidades como Barretos, Jales e Fernandópolis. O atendimento aos pacientes foi parcialmente restaurado desde então.

Com informações: Ars Technica, Bleeping Computer, Bloomberg.

![Certamente você ouviu falar em ransomware após o desastre causado pelo WannaCry. A má notícia é que, além dele, há vários outros malwares com o mesmo aspecto: bloquear arquivos ou […]](https://files.tecnoblog.net/wp-content/uploads/2018/07/crime-cibernetico-malware-ransomware-340x191.jpg)