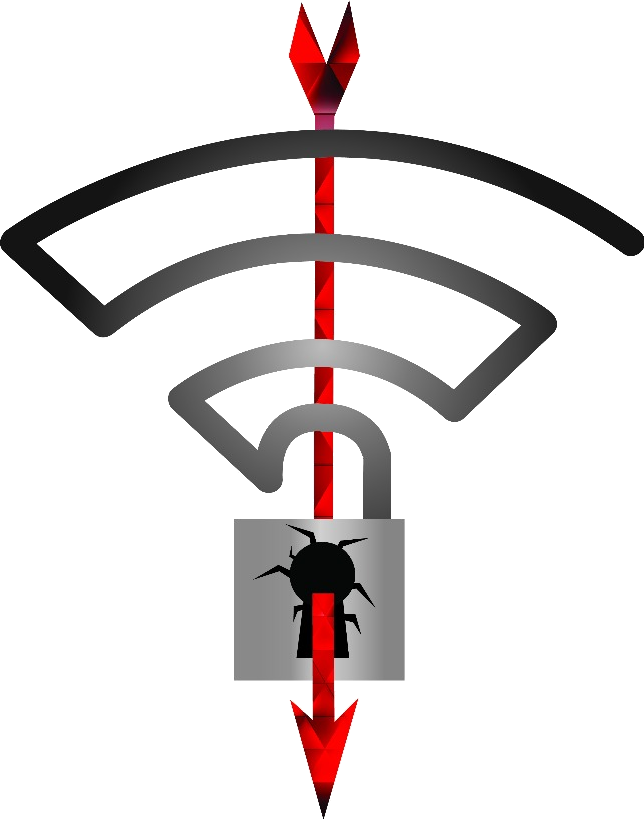

Sua rede Wi-Fi protegida está oficialmente desprotegida

KRACK: conjunto de falhas no protocolo WPA2 torna inseguras todas as redes modernas de Wi-Fi

Quando se configura um novo roteador Wi-Fi, existe uma recomendação repetida à exaustão, que diz o seguinte: escolha uma senha segura e selecione o protocolo WPA2, que não possui as vulnerabilidades de outras tecnologias mais antigas, como o WEP. Isso deixa de ser verdade a partir de hoje.

Leia mais: Como se proteger contra a falha que deixou o Wi-Fi vulnerável

Protocolo mais seguro está inseguro

Um conjunto de falhas graves encontradas no WPA2 torna inseguras as redes Wi-Fi espalhadas pelo mundo. Ao explorar as vulnerabilidades, uma pessoa mal intencionada pode interceptar o tráfego entre o dispositivo e o roteador, obtendo informações sensíveis, como senhas e dados bancários, ou injetando conteúdo malicioso em sites legítimos, abrindo caminho para a distribuição de malwares.

Como toda falha de segurança importante, ela ganhou um nome: KRACK, um acrônimo para Key Reinstallation Attacks (ou Ataques de Reinstalação de Chaves, em uma tradução livre). As brechas foram descobertas pelo pesquisador de segurança Mathy Vanhoef, que é categórico: “O ataque funciona contra todas as redes modernas de Wi-Fi protegidas”.

O alvo do ataque não é o roteador, mas os dispositivos conectados a uma rede Wi-Fi, sendo que os mais afetados são os que rodam sistemas operacionais Linux e Android 6.0 ou superior. No entanto, “os pontos fracos estão no padrão Wi-Fi, não em produtos ou implementações individuais. Portanto, qualquer implementação correta do WPA2 provavelmente será afetada”, diz Vanhoef.

Como funcionam os ataques

Este vídeo de quatro minutos mostra como é possível interceptar o tráfego de um dispositivo Android conectado a uma rede Wi-Fi considerada (até ontem) segura:

No vídeo, Vanhoef utiliza como exemplo o site de relacionamentos Match.com, que trafega as informações por uma conexão segura (HTTPS). Ao interceptar a rede, é possível forçar a exibição de uma versão não segura da página. A partir daí, qualquer dado fica disponível para quem estiver espionando a rede (perceba como é fácil visualizar a senha enviada em texto puro).

O funcionamento detalhado do KRACK está disponível nesta página. Em termos simples, quando você se conecta a uma rede Wi-Fi, um aperto de mão (handshake) é feito para verificar se o seu dispositivo tem a senha correta. Além disso, você recebe uma chave de criptografia que é utilizada para proteger qualquer dado subsequente. A falha permite resetar essa chave e, com isso, descriptografar todo o tráfego da vítima.

Estamos ferrados?

Na prática, qualquer rede Wi-Fi moderna está vulnerável. Os ataques funcionam contra redes domésticas e empresariais, afetando tanto o WPA quanto o WPA2. Indo mais a fundo, se o protocolo da sua rede for GCMP (mais conhecido como WiGig) ou WPA-TKIP, a falha é ainda pior, porque permite não apenas descriptografar o tráfego, mas também injetar conteúdo malicioso. O AES também é afetado.

E o que fazer quando o protocolo mais seguro se torna inseguro? Vai existir um WPA3? Provavelmente não tão cedo. Mas as principais empresas de sistemas operacionais, smartphones, roteadores e qualquer outra coisa que se conecte ou crie uma conexão Wi-Fi já foram contatadas para desenvolver um patch que corrija a falha. Caso surja alguma atualização de segurança, não adie a instalação.

O grande problema é que a maioria dos roteadores vai demorar para receber uma atualização de firmware (ou nem vai receber, o que é mais provável). Há algumas técnicas para amenizar o efeito das falhas, como trafegar sempre por conexões seguras (HTTPS, por exemplo), ou utilizar uma VPN (o que ainda não é garantia de segurança), mas não há nenhuma solução definitiva que seja de fácil adoção por usuários comuns, exceto… não utilizar redes Wi-Fi.

Em resumo, todos nós estamos ferrados.

Leia | Como descobrir a senha do Wi-Fi ao qual estou conectado no celular ou PC