Falha Zero Day no WinRAR permitiu ataque de hackers por quatro meses

Vulnerabilidade no programa de compactação de arquivos fez com que scripts maliciosos fossem ativados por arquivos camuflados como .jpg e .txt

Vulnerabilidade no programa de compactação de arquivos fez com que scripts maliciosos fossem ativados por arquivos camuflados como .jpg e .txt

Uma vulnerabilidade no WinRAR foi usada por cibercriminosos para invadir contas bancárias e carteiras de criptomoedas. A falha de segurança do tipo Zero Day ficou por volta de quatro meses no ar. A Rarlab, empresa responsável pelo programa de compactação de arquivos, corrigiu o problema no início deste mês de agosto.

Vulnerabilidades do tipo “zero day” têm esse nome por causa da gravidade. O problema é tão perigoso para os usuários ou para a fabricante que exige uma correção imediata: em outras palavras, tem que corrigir no “dia 0” em que foi descoberto — a cada dia que passa, o estrago aumenta e pode causar danos irreparáveis para as vítimas.

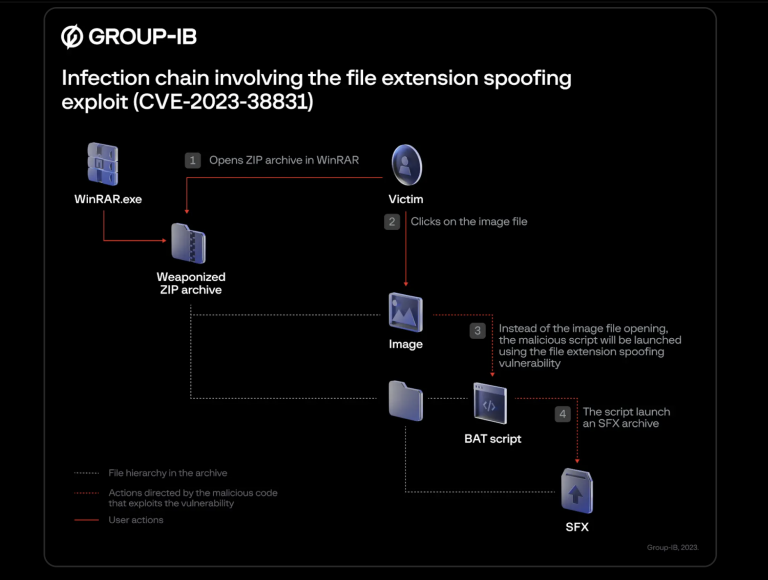

De acordo com a empresa de segurança Group-IB, que descobriu a falha, os cibercriminosos usavam a vulnerabilidade para esconder códigos maliciosos em arquivos camuflados, usando as extensões .jpg (imagem) e .txt (usado para textos do bloco de notas). Quando o usuário descompactava um arquivo, o script era rodado — um clássico ataque cavalo de Troia.

Os alvos dos cibercriminosos eram usuários de fóruns sobre finanças, que incluíam tópicos sobre investimentos e criptomoedas. Nessas comunidades, o grupo divulgava os arquivos compactados como se fosse algum recurso seguro. Os alvos os baixavam por acreditar que vinham de um usuário bem-intencionado.

Em alguns fóruns, os administradores perceberam que se tratava de um golpe e bloquearam os hackers, além de avisar os demais membros sobre a situação. A título de explicação, a Group-IB não revelou quais fóruns foram atacados pelos hackers. Se você participa de alguma comunidade (em língua inglesa) do tipo e suspeita que foi vítima de algo assim, vale verificar as suas contas e “passar” o antivírus no dispositivo.

Após rodar o script, os cibercriminosos buscavam informações sobre as contas das vítimas em sites de banco, de corretoras e de carteiras de criptomoedas. Para o TechCrunch, a Group-IB informou que pelo menos 130 contas foram invadidas. No entanto, não há informação sobre o tamanho do prejuízo financeiro.

A empresa de cibersegurança disse não ser capaz de determinar quem é responsável pelo ataque. As suspeitas recaem sobre o grupo Evilnum, já que o script usado no arquivo foi identificado em outros ataques dele — além de focar suas ações contra instituições financeiras.

Com informações: Tech Crunch