Como se proteger contra a falha que deixou o Wi-Fi vulnerável

PCs e smartphones já estão recebendo atualizações; também é importante configurar o seu roteador de forma mais segura

16 de outubro de 2017 é uma data importante para a segurança digital: 13 anos depois de ser lançado, o protocolo WPA2, que protege quase todas as redes modernas de Wi-Fi no mundo, teve sua primeira grande vulnerabilidade divulgada. As falhas permitem interceptar a conexão entre o dispositivo e o roteador, roubando informações sensíveis ou até mesmo injetando conteúdo malicioso. E agora?

É difícil entender a abrangência de uma falha tão grave, então vamos deixar mais claro: o ataque funciona contra todas as redes modernas de Wi-Fi protegidas. As vulnerabilidades estão no protocolo WPA2, não em implementações ou dispositivos específicos. Portanto, embora alguns sistemas operacionais possam ser mais afetados que outros, todos estão no mesmo barco.

Leia mais: Sua rede Wi-Fi protegida está oficialmente desprotegida

Como se proteger?

Embora a falha esteja no protocolo, é possível implementar um mecanismo de segurança adicional sem quebrar nenhuma compatibilidade com as redes existentes (não é necessário um “WPA3”). Por isso, algumas empresas já estão distribuindo correções:

- A Microsoft já liberou atualizações para o Windows 7 e versões mais recentes. Se não há nenhuma instalação pendente no seu Windows Update, você já está livre do problema.

- O Google vai liberar um patch de segurança para o Android no dia 6 de novembro. Quem possui um smartphone Pixel estará protegido; caso contrário, será necessário esperar a boa vontade das fabricantes.

- As principais distribuições Linux estão liberando correções para o pacote wpa-supplicant. Instale-as. O Linux é mais afetado que os outros porque, além de estar vulnerável às brechas no protocolo WPA2, possui uma implementação falha.

- A Apple corrigiu as vulnerabilidades nas atuais versões beta do iOS, macOS, tvOS e watchOS; elas deverão chegar em breve aos usuários.

Caso seu computador, smartphone ou outro dispositivo conectado esteja atualizado, isso deve evitar a interceptação de dados. No entanto, isso não protege todos os aparelhos conectados à rede: smartphones com Android e certos dispositivos inteligentes, como câmeras de segurança, talvez nunca recebam uma atualização. Então, também é importante instalar uma correção no seu roteador Wi-Fi.

Por enquanto, as correções liberadas se limitam a roteadores de nível corporativo, como os da Ubiquiti. Mas é bom verificar se a fabricante do seu roteador já tem um firmware novo para o seu modelo. Para facilitar, estes são os links para as páginas de suporte das principais marcas:

E se você não recebeu nenhuma atualização nem no seu dispositivo, nem no seu roteador? Nesse caso, há algumas soluções pouco triviais para usuários comuns:

- Utilizar uma VPN para criptografar todo o tráfego entre o dispositivo e o roteador. No entanto, elas custam alguns dólares por mês. Boa parte das VPNs gratuitas são notavelmente inseguras ou vendem seus dados, e só piorariam a situação;

- Deixar de se conectar por Wi-Fi e voltar ao cabo Ethernet. ¯\_(ツ)_/¯

O que NÃO protege?

Como a falha torna possível resetar uma segunda chave de criptografia que protege os dados de uma conexão Wi-Fi com WPA2, não adianta:

- Trocar a senha da sua rede Wi-Fi, porque ela não é necessária para o ataque (no entanto, se você utiliza uma combinação fácil, é melhor gastar uns minutos agora para mudá-la);

- Mudar o protocolo WPA2 para WEP ou WPA, porque o WEP é inseguro desde que eu nasci, e tanto o WPA quanto o WPA2 são afetados (junto com suas siglas PSK, AES, CCMP, GCMP, TKIP, PQP e afins);

Em sites de tecnologia mais especializados, como o TB, é comum que usuários avançados pensem que estão protegidos por adotarem algumas técnicas de segurança. Na verdade, como mostra o Decent Security, as seguintes práticas dão apenas uma falsa sensação de proteção:

- Esconder o SSID (nome da rede), transformando sua rede Wi-Fi em uma rede oculta. É fácil encontrá-la mesmo assim;

- Filtrar o acesso ao Wi-Fi por endereços MAC, permitindo que somente determinados dispositivos se conectem à rede. Também é fácil burlar esse mecanismo (além de ser extremamente chato configurar isso).

O que não protege diretamente, mas é uma boa ideia

Apesar de a falha afetar o protocolo WPA2 como um todo, existem algumas tecnologias que tornam o problema ainda pior. Se você utiliza autenticação por TKIP, por exemplo, as vulnerabilidades permitem não apenas interceptar a conexão, mas também injetar conteúdo malicioso sem que você saiba.

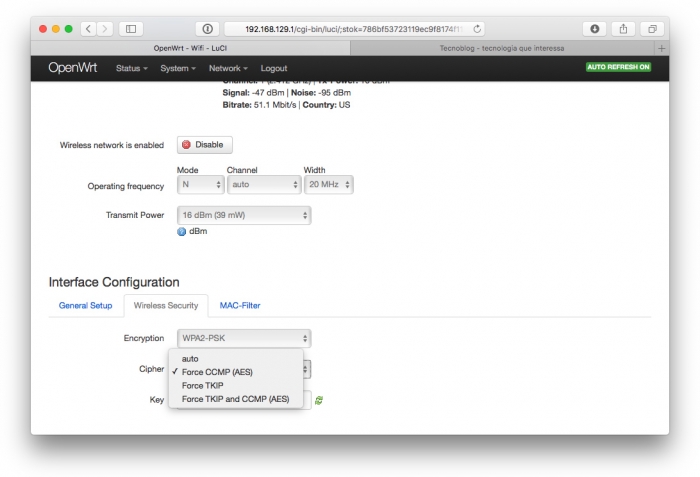

Então, acesse a página de administração do seu roteador (normalmente https://192.168.1.1 ou https://10.1.1.1) e:

- Desabilite a tecnologia WPS (Wi-Fi Protected Setup), que permite conectar automaticamente um dispositivo apertando um botão traseiro no roteador. Ela é considerada insegura há algum tempo;

- Esta é especialmente para você que digitou “admin” para entrar na página de configuração: troque essa senha padrão de administração, porque códigos maliciosos em sites podem mudar silenciosamente as configurações do seu roteador;

- Nas configurações de segurança do Wi-Fi (provavelmente onde você define o nome e a senha da rede), é possível escolher a tecnologia de criptografia, como AES (CCMP), TKIP ou ambas. A opção menos insegura é WPA2-PSK com AES (CCMP) forçado.

E agora?

Siga as instruções e relaxe, porque ficar mais nervoso não vai resolver o seu problema. Eis uma música calma:

Leia | O que é WEP, WPA, WPA2 e WPA3? Veja as diferenças entre as chaves de segurança